Несколько недель назад компания Microsoft выпустила Beta 3 версию Microsoft Forefront TMG (Threat Management Gateway), которая содержит множество удивительных и замечательных функций. Одной из основных сильных сторон Microsoft Forefront TMG является защита от различных сетевых атак и попыток вторжения. Начиная с Microsoft Forefront TMG, компания Microsoft разделила эти механизмы защиты на две части:

Хотя многие части определения вторжения на основе поведения уже существуют в ISA Server 2006, система Network Inspection System (NIS) является новой в Microsoft Forefront TMG. Если вы хотите больше узнать о NIS, прочтите статьи о NIS на http://www.isaserver.org/. В этой статье мы уделим внимание определению вторжения на основе поведения. Определение вторжения на основе поведенияБольшинство частей механизма определения вторжений на основе поведения в TMG не является новым и осталось неизменным с ISA Server 2006. TMG идет со следующими механизмами определения вторжений на основе поведения:

Прежде чем я начну объяснять различные параметры, я постараюсь дать вам краткий обзор типов атак, чтобы обеспечить вас некоторой базовой информацией по данному вопросу. Типы атакЧтобы понять, как работают «хакеры», необходимо узнать искусство хакинга и типы существующих атак. В следующей таблице приведен краткий обзор некоторых типов атак.

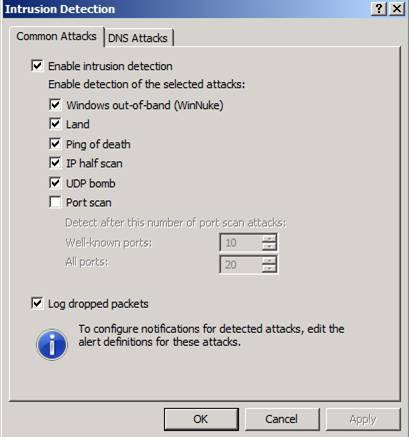

Настройка параметров проверки для общих сетевых атакПараметры общих атак (Common Attacks) позволяют настраивать некоторые базовые способы проверки вторжений нескольких известных типов атак. Общие атакиК общим атакам относятся атаки «Ping смерти», UDP-бомбы или IP-атаки полусканирования, а также некоторые другие. Эти механизмы защиты не являются новыми, но они являются основными рекомендуемыми параметрами для большинства TMG серверов.

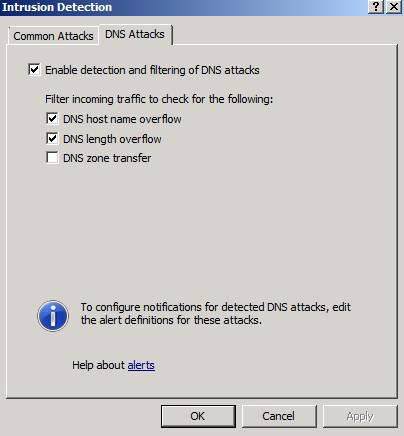

Рисунок 1: Защита от общих атак По умолчанию, Microsoft Forefront TMG регистрирует все потерянные пакеты, чтобы быть в курсе, когда взломщик пытается подключиться к брандмауэру. DNS атакиForefront TMG позволяет вам настраивать брандмауэр на фильтрацию DNS трафика с помощью встроенного DNS-фильтра. TMG защищает от переполнения имен узлов DNS, от переполнения длины DNS и, при необходимости, может фильтровать данные передачи зон DNS. Если вы активируете опцию передачи зон DNS, TMG отвергает вероятные передачи зон DNS на брандмауэре.

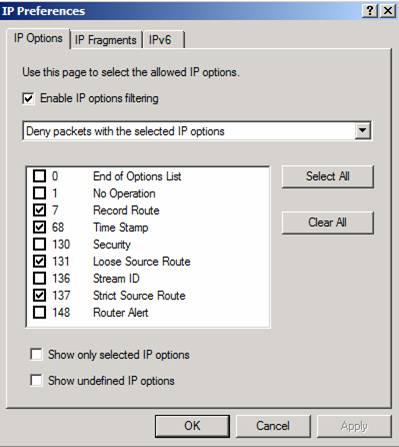

Рисунок 2: Защита от DNS атак Настройка фильтрации опций IPПосле рассмотрения общих атак, нам следует обратить внимание на фильтрацию опций IP в Forefront TMG. Опции IPПротокол TCP/IP определяет ряд IP опций, которые могут использоваться для различных целей в сетях IP. Microsoft Forefront TMG имеет возможность блокирования некоторых опций IP, поскольку не все IP опции сегодня используются в IP сетях, и некоторые IP опции могут использоваться проникновения в сеть. По умолчанию TMG отвергает некоторые IP опции (как показано на следующем рисунке), и решение о блокировании определенных неиспользуемых IP опций остается за вами, однако нужно быть осторожным при выборе опций, которые вы отключаете, поскольку неправильная настройка может вызвать сбой в работе сети.

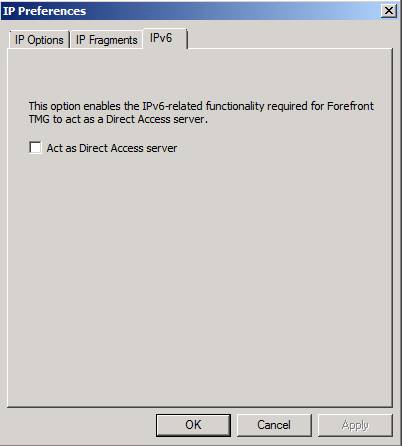

Рисунок 3: Фильтрация IP опций IP фрагментыMicrosoft Forferont TMG позволяет вам блокировать IP фрагменты. IP фрагментация используется для фрагментации пакетов, если они больше максимального разрешенного в настройках размера. Эта функция отключена по умолчанию, и при ее включении нужно быть осторожным, поскольку она может прерывать VPN соединения и некоторые другие виды трафика. IPv6Это новый параметр в Microsoft Forefront TMG. Так как Microsoft Forefront TMG можно использовать с новой функцией Direct Access (DA) операционной системы Windows Server 2008 R2, вы должны вручную позволить серверу TMG Server действовать в качестве сервера Direct Access Server. Для дополнительной информации о Direct Access перейдите по ссылке в разделе дополнительных ссылок в конце этой статьи.

Рисунок 4: Включение поддержки Direct Access в Forefront TMG Настройка параметров предотвращения Flood-атакMicrosoft Forefront TMG включает некоторые функции предотвращения атак, которые можно настроить и контролировать с помощью консоли управления Microsoft forefront TMG. Параметры в TMG практически такие же, как и в ISA Server 2006, поэтому если вы знакомы с ISA Server 2006, у вас не возникнет проблем с этими функциями в TMG. TMG содержит следующие функции:

Предотвращение Flood-атак и распространения червяАтаки flood определяются как атаки вредоносных пользователей, которые пытаются осуществить «заливку» машин или сети «сорными» TCP пакетами. Атака flood может вызывать одну из следующих реакций:

С помощью Microsoft Forefront TMG можно задавать максимальное количество подключений во время определенного периода или максимальное количество подключений для IP адреса. Когда максимальное количество клиентских запросов достигнуто, новые клиентские запросы отвергаются и соединения обрываются. Стандартные параметры предотвращения Flood-атак в Microsoft Forefront TMG помогают убедиться в том, что сервер TMG способен продолжать работать, даже когда он подвержен flood-атаке.

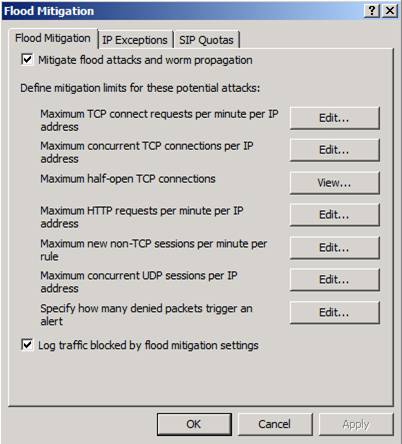

Настройка параметров Flood-атакДавайте начнем с основных шагов настройки предотвращения Flood-атак в консоли управления TMG Server. В параметрах настройки предотвращения Flood-атак можно включить предотвращение flood-атак и распространения червя, а также определить запись заблокированного трафика в журнал регистрации событий.

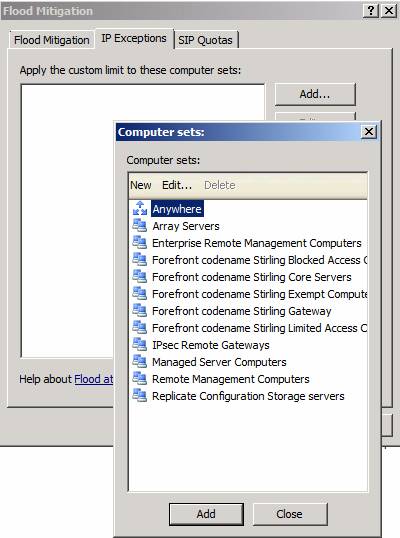

Рисунок 5: Предотвращение Flood-атак Для большинства параметров предотвращения flood-атак можно настроить пользовательские значения для определенных IP адресов, если вы знаете, что эти IP адреса не взломаны, и трафик с них легитимный. IP исключенияНе все атаки являются действительными атаками хакеров или вредоносного пользователя. Есть вполне законные причины для клиентов, чтобы создавать большое количество подключений одновременно. После определения того, что у клиента есть законные причины для такого количества трафика, и вы знаете, что TMG обладает достаточным объемом ресурсов для дополнительных подключений, можно создать IP исключения, как показано на следующем рисунке.

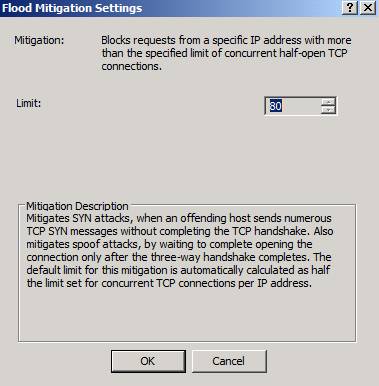

Рисунок 6: Исключения предотвращения Flood-атак Существуют такие параметры, как лимит для полуоткрытых TCP соединений, для которых невозможно настроить исключения.

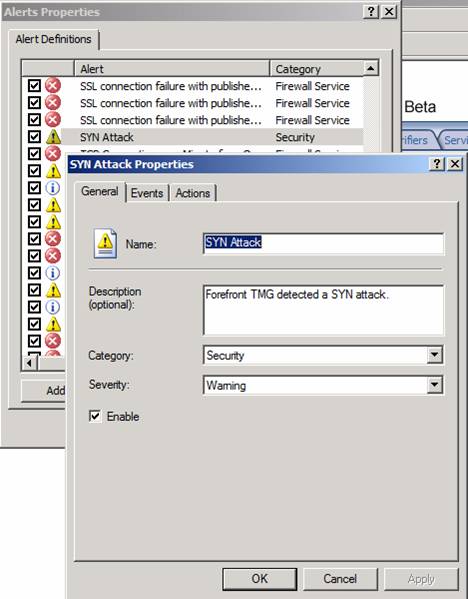

Рисунок 7: Настройка исключений Настройка уведомленийБудучи администратором, вам нужно знать, когда возникает атака. TMG позволяет вам настроить дефиниции уведомлений для предупреждения по электронной почте, регистрации в логи и т.д. Для настройки уведомлений вам нужно открыть консоль управления сервером TMG, перейти в узел мониторинга и выбрать закладку Уведомления, а затем в панели задач выбрать Настроить дефиниции уведомлений.

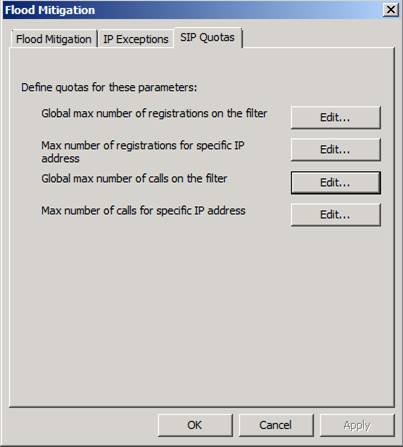

Рисунок 8: Настройка уведомлений обнаружения вторжений SIP квотыSIP (Session Initiation Protocol) поддержка является новой функцией в Microsoft Forefront TMG, но в Beta 3 версии TMG есть определенные ограничения. Если вы планируете использовать эту функцию, вам нужно прочитать примечания к выпуску версии Beta 3. SIP используется для обеспечения услуг IP-телефонии и VoIP шлюзов. До ISA Server 2006 не было поддержки SIP, поэтому приходилось вручную настраивать все необходимые порты для SIP коммуникации. Microsoft Forefront TMG идет с встроенным SIP-фильтром. SIP использует SIP квоты для своей работы, и Microsoft Forefront TMG позволяет настраивать SIP квоты, как показано на следующем рисунке. Если вы решите настроить SIP квоты в TMG, вам нужно внимательно ознакомиться с требованиями производителей аппаратного и программного обеспечения SIP, и рекомендуемые ими параметры.

Рисунок 9: Настройка SIP квот ЗаключениеВ этой статье я попытался показать вам, как настраивать Microsoft Forefront TMG для защиты от попыток вторжения и как настраивать уведомления, чтобы получать информацию, когда Microsoft Forefront TMG регистрирует атаки. Дополнительные ссылки

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|