Если вы новичок в области Forefront Edge, или просто не уделяли внимания моему блогу, вы, вероятно, не знаете, что пограничная безопасность в Forefront изменилась. В прошлом мы привыкли к тому, что брандмауэр ISA воспринимался, как предпочитаемое решение пограничной безопасности, и мы использовали его в качестве VPN сервера удаленного доступа, шлюза VPN по типу сайт - сайт, а также решения обратного веб прокси и безопасного сервера публикации. Благодаря отличной функции осмотра прикладного уровня и многогранного контроля доступа на основе пользователей/групп, которыми был оснащен этот брандмауэр, ISA был предпочитаемым решением для удаленного доступа. Это было тогда. С предстоящим выходом Threat Management Gateway RTM (я называю его RTM для контраста с TMG MBE, включенного в EBS, который, по сути, представляет собой ISA 2006 R2 для 64 битных платформ) и Unified Access Gateway (UAG, новая версия IAG), TMG будет восприниматься, в основном, как решение исходящего доступа Unified Threat Management (UTM), а UAG будет использоваться для решений входящего доступа. И это вовсе не говорит о том, что возможности входящего доступа, включенные в ISA, были убраны из TMG. Они все будут включены в TMG, но не думаю, что в функции и возможности входящего доступа в TMG RTM и последующие версии будет вложено много средств и внесено много изменений. В обратном входящем прокси нет никаких изменений, нет ничего нового и в функции сервера публикации, а также ничего интересного в VPN по типу сайт – сайт (хотя считать VPN по типу сайт – сайт входящим доступом будет не совсем правильно). Если вы ждете новых удивительных функций и возможностей входящего доступа, то вам лучше обратить внимание на UAG. Новая версия IAG будет включать улучшенные возможности обратного веб прокси и значительно улучшенный осмотр прикладного уровня для ряда веб приложений Microsoft и других производителей. UAG также будет оснащен сетевым коннектором (Network Connector) для SSL VPN сетевого уровня, но он также будет поддерживать другие VPN протоколы, такие как: PPTP, L2TP/IPsec и новый протокол SSTP VPN, который был изначально представлен в Windows Server 2008 и Vista SP1. Возможно, самой примечательной новой функцией входящего удаленного доступа в UAG будет полная поддержка DirectAccess, включая улучшенные возможности NLB, а также DNS64 и NAT64, поэтому, если ваша текущая сетевая инфраструктура не полностью поддерживает IPv6, вы быстро сможете настроить и использовать DirectAccess. Хотя UAG будет решением для удаленного входящего доступа, это не означает, что вы не сможете использовать брандмауэр TMG в качестве решения для входящего доступа. UAG, скорее всего, будет предназначен для больших и средних предприятий, и расценки будут соответствовать этому сегменту рынка. Из-за сравнительно высокой цены UAG брандмауэр TMG останется довольно популярным среди средних и малых предприятий. Если ваша организация относится к предприятиям малого и среднего сегмента рынка, то вам будут интересны те возможности, которые будет предлагать новая версия TMG. Хорошая новость заключается в том, что в область управления входящим доступом не было вложено много усилий в брандмауэре TMG, есть один весьма примечательный момент, о котором следует знать. Этот момент заключается в полной поддержке VPN подключений удаленного доступа с помощью SSTP. Благодаря тому, что SSTP был добавлен в набор инструментов VPN в брандмауэре TMG, у вас будет выбор из PPTP, L2TP/IPsec или SSTP для подключений удаленного доступа VPN клиентов. Зачем использовать протокол Secure Socket Tunneling Protocol (SSTP)?Зачем использовать новый VPN протокол? PPTP и L2TP/IPsec были с нами на протяжении долгого времени и в большей части отлично служили нам. Оба протокола работали с Windows RRAS и ISA на протяжении последнего десятилетия, и мы привыкли к ним. Мы знаем, как их настраивать, пользователи знают, как создавать подключения или использовать подключения, которые мы предоставляем им в пакетах CMAK, и мы знаем о проблемах поддержки, у нас также есть правила работы с VPN практически для всех ситуаций. Учитывая весь опыт работы с PPTP и L2TP/IPsec, должно быть очевидным, зачем нам нужен новый VPN протокол. Как часто ваши пользователи, находясь за пределами компании, могли использовать для исходящего доступа лишь HTTP и HTTPS? Или, возможно, вам самим пришлось столкнуться с этим. Что вы делали? Если проблема заключалась в почтовом доступе, большинство из нас переходили на OWA. Если требовался сетевой доступ, жизнь становилась немного труднее, и иногда не было других вариантов, кроме как сменить место положения и надеяться, что там у нас будет более стабильное подключение. Это довольно дорогая, затратная по времени и просто раздражающая ситуация. Вот почему SSTP является таким даром для администраторов брандмауэра TMG. SSTP (Secure Socket Tunnel Protocol), скрывает в туннели PPP подключения с помощью зашифрованных SSL HTTP подключений. Поскольку транспортировка прикладного уровня – это HTTP, его можно передавать по туннелю через брандмауэры, которые разрешают только TCP порты 80 и 443 для исходящего доступа, или когда исходящий веб прокси является единственным вариантом доступа к интернету. Да, SSTP будет работать через веб прокси. Однако устройство веб прокси перед SSTP VPN клиентом не должно требовать проверки подлинности, поскольку нет способа настройки SSTP VPN клиента на отправку учетных данных на веб прокси-сервер. SSTP имеет несколько требований:

Важным моментом для администраторов брандмауэра TMG является то, что при настройке брандмауэра на прием SSTP подключений вы, по сути, создаете веб приемник для приема подключений. Этот веб приемник настраивается на разрешение анонимных подключений. Вам потребуется выделить IP адрес для веб приемника, поскольку это SSL подключение с сертификатом, изданным для этого приемника. Если вы хотите опубликовать любые другие сайты SSL, используя тот же брандмауэр TMG, вам потребуются дополнительные IP адреса для поддержки этих подключений. Вы не сможете использовать тот же веб приемник, если хотите настроить брандмауэр на публичных веб серверах с предварительной аутентификацией. Учитывая тот факт, что практически все публичные SSL сайты должны быть защищены предварительной аутентификацией, вам потребуется более одного IP адреса на внешнем интерфейсе брандмауэра TMG, если вы хотите поддерживать SSTP и правила веб публикации SSL с предварительной аутентификацией. Как на счет VPN Reconnect?Брандмауэр TMG будет поддерживать три протокола VPN, поддерживаемых Windows Server 2008 и Windows Server 2008 R2 RRAS:

Если говорить точнее, TMG обеспечивает интегрированную поддержку для этих трех VPN протоколов, а это означает, что подключения, использующие эти протоколы и настроенные в консоли брандмауэра TMG, будут проходить осмотр пакетов и прикладного уровня, и при этом можно создавать правила политики брандмауэра для обеспечения надежного контроля доступа на основе источника/пункта назначении/пользователей/групп. Подключения VPN клиентов будут так же безопасны, как любые другие подключения к брандмауэру или через него. В Windows Server 2008, RRAS будет поддерживать другой VPN протокол под названием VPN Reconnect. VPN Reconnect использует IPsec режим туннеля с Internet Key Exchange версии 2 (IKEv2), которая описана в RFC 4306, используя мобильность IKEv2 и расширение с поддержкой нескольких веб узлов (multi-homing extension (MOBIKE)), описанное в RFC 4555. VPN Reconnect на самом деле является отличным и весьма полезным VPN протоколом. Хотя многие из нас захотят установить DirectAccess как можно быстрее, есть несколько трудностей IPv6 на пути DirectAccess, которые могут превратить ваши мечты DirectAccess в сетевые кошмары и испортить вам все впечатления от DirectAccess. Если вы не готовы к использованию DirectAccess, не стоит торопиться. Еще есть время набраться нужной информации о IPv6 и подготовить свою сеть. А пока используйте VPN Reconnect. Он дает вам некоторые характеристики прозрачности, которые предоставляет DirectAccess, но не связан с трудностями IPv6. Протокол VPN Reconnect был создан, чтобы упростить жизнь тем, кто использует WWAN подключения, иногда называемые ‘air cards’ или ‘wireless broadband’. Представьте, что вы используете WWAN подключение в поезде или метро. Вы подключились через VPN к своей корпоративной сети и без проблем используете электронную почту, подключаетесь к сайтам интрасети и выполняет прочие вещи, которые обычно делаете при подключении к корпоративной сети через VPN. Затем, бах! Вы въезжаете в туннель, и VPN подключение обрывается. Конечно, VPN подключение настроено на автоматический повторный набор, но вы видите диалоговое окно и таймер отсчета, а это можно наблюдать несколько раз во время попыток восстановления соединения. Благодаря VPN reconnect система видит подключение как «прерванное», а не отключенное. И когда вы выезжаете из туннеля, данные снова начинают передаваться, но система никогда не воспринимает подключение как оборванное. Это обеспечивает более удобную и приятную работу по сравнению с PPTP, L2TP/IPsec и SSTP VPN подключениями. VPN Reconnect применяется в роли службы RRAS роли Network Policy and Access Services (NPAS) компьютера под управлением Windows Server 2008 R2. Требования инфраструктуры включают все то же, что и для NPAS и RRAS. Клиентские компьютеры должны работать под управлением Windows 7, чтобы иметь возможность воспользоваться VPN Reconnect. Однако брандмауэр TMG не включает интегрированной поддержки протокола VPN Reconnect. Это не означает, что вы не сможете использовать его с брандмауэром TMG, но у вас не будет того же уровня безопасности, который вы получаете с интегрированными протоколами VPN. Я напишу отдельную статью о VPN Reconnect в будущем здесь на http://www.windowsnetworking.com/. Как работает SSTP?Процесс подключения SSTP довольно прост. Далее описан принцип работы подключений SSTP:

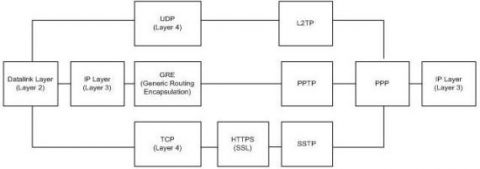

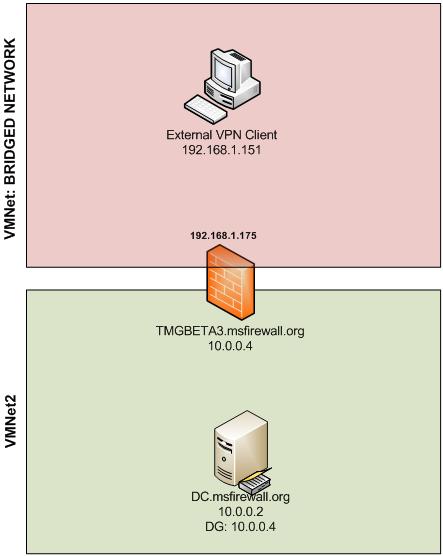

Те, кому интересны характеристики архитектуры протокола VPN, могут обратить внимание на рисунок ниже. Обратите внимание, что SSTP содержит дополнительный заголовок по сравнению с двумя другими протоколами VPN. Они содержатся там благодаря HTTPS инкапсуляции вдобавок к SSTP заголовку. L2TP и PPTP не содержат заголовков прикладного уровня, инкапсулирующих обмен данными. Рисунок 1 Тестовая средаКак говорит название статьи, этот цикл посвящен настройке TMG Beta 3 в тестовой среде. Это означает, что я буду учиться этим настройкам по мере написания статьи, чтобы вы в свою очередь смогли увидеть допущенные мною ошибки, те вопросы, которые у меня возникли, и общие пробы и ошибки, которые встречаются у администраторов TMG, любящих все испытывать и пробовать до того, как читать руководство по эксплуатации. Конечно, я буду читать руководство, когда что-то не будет работать, и буду отмечать те моменты, в которых чтение руководства не помогло, или вообще все усугубило! Тестовая среда довольно проста. В ней есть только три компьютера, как показано на рисунке ниже.

Рисунок 2 Контроллер домена представляет собой виртуальную машину Windows Server 2003, действующую в качестве DC, DHCP и DNS сервера и сервера сертификатов. Вы, возможно, спросите, почему я использовал Windows Server 2003 вместо Windows Server 2008. Ответ заключается в том, что у меня уже была виртуальная машина Windows Server 2003, и мне не хотелось тратить время на установку и настройку контроллера домена Windows Server 2008. Все будет работать с Windows Server 2008 и Windows Server 2008 R2, поэтому если вы хотите использовать данные ОС для ваших контролеров домена (DC), пожалуйста. Я использую VMware Workstation 6.5.x, а контроллер домена расположен на VMNet2. Виртуальная машина брандмауэра TMG имеет две сетевые карты. Внутренний интерфейс находится на VMNet2, а внешний интерфейс расположен на сетевом адаптере, подключенном в режиме моста, и имеет действительный IP адрес в реальной сети. TMG beta 3 работает под управлением Windows Server 2008 64 bit, который был полностью обновлен перед установкой ПО TMG. Процесс установки TMG, в целом, улучшен по сравнению с установкой ISA, но я не буду рассказывать о нем в этой статье. Я покажу вам процесс установки TMG в одной из своих следующих статей. Внешний SSTP клиент представляет собой виртуальную машину с ОС Window 7 и оснащен одним сетевым адаптером, подключенным в режиме моста с действительным IP адресом в реальной сети. Этот VPN клиент является членом рабочей группы, и не является членом внутреннего домена. Я выбрал такую конфигурацию, поскольку члены домена, скорее всего, будут использовать DirectAccess, а не SSTP, поэтому я выбрал именно тот сценарий, который, на мой взгляд, является самым актуальным. ЗаключениеВ следующей части мы рассмотрим процесс конфигурации. Мы начнем с создания сертификата, используемого веб приемником SSTP Web Listener, затем импортируем сертификат в хранилище сертификатов машины брандмауэра TMG. После чего мы опубликуем CRL сайт и немного поговорим о проблемах CRL. Затем мы настроим SSTP VPN параметры и, наконец, завершим настройки клиентской стороны и создадим VPN соединение, чтобы проверить его работоспособность.

Теги:

Forefront TMG, SSTP VPN.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|