Часто возникают новые технологии, которые потребители быстро осваивают и заставляют принимать на предприятиях. Со временем использование таких инструментов обнаруживается в производственных средах и может значительно повышать производительность предприятия, если используется должным образом. Система мгновенного обмена сообщениями является одним из таких инструментов. Не так давно, домашние пользователи начали использовать такие программы мгновенного обмена сообщениями, как ICQ и AOL Instant Messenger (AIM). Затем они стали приносить эти программы на работу и устанавливать на своих рабочих машинах. Конечно, поскольку такие инструменты на тот момент не были приняты компаниями, подавляющее большинство сеансов использования этих утилит представляло собой простые переговоры между друзьями и семьями. Со временем системы мгновенного обмена сообщениями и возможность увидеть текущий статус или доступность пользователя (функции, которые теперь составляют часть фундамента Unified Communications) были признаны ценными инструментами для коммуникации в предприятиях, и компании начали устанавливать платформы мгновенного обмена сообщениями. В рамках производственного использования все сообщения таких систем должны записываться и храниться с целью соответствия нормативным документам. Также необходим контроль для предотвращения утечек информации или заражения вредоносным ПО через клиенты мгновенного обмена сообщениями. Именно поэтому организациям так важно устанавливать службы мгновенного обмена сообщениями, которыми они могут управлять, а также необходимо ограничивать или запрещать использование личных инструментов мгновенного обмена сообщениями на предприятии. Microsoft ISA Server 2006 может стать отличным инструментом фильтрации и блокировки запрещенных инструментов мгновенного обмена сообщениями на предприятии. Фильтр HTTP в ISA Server 2006Как можно использовать ISA Server 2006 для ограничения доступа к системам мгновенного обмена сообщениями? Брандмауэр ISA Server 2006 оснащен возможностями фильтрации HTTP, которые можно использовать для этих целей. Фильтр HTTP может осматривать HTTP запросы и заголовки ответов и изменять их. По умолчанию фильтр HTTP в ISA Server 2006 будет пропускать только действительные, RFC-совместимые пакеты. Однако фильтр HTTP можно настраивать на блокирование и ограничение трафика на основе различных аспектов пакета, включая:

Ограничение систем мгновенного обмена сообщениями (IM)Запрещение пользователям использовать службы IM является более сложной задачей, чем кажется на первый взгляд. Блокирование порта (портов), который используется службой, является неэффективным решением, поскольку большинство клиентов IM созданы так, что они автоматически настраиваются на поиск другого открытого порта, если стандартный порт недоступен. На самом деле клиентские приложения IM зачастую используют такие общие порты, как 80 (HTTP) или 21 (FTP), которые, как правило, открыты практически на любом брандмауэре. Блокирование IM трафика путем фильтрации портов работать не будет. Следующая линия защиты будет представлять собой более полномасштабный межсетевой экран, который способен выполнять анализ пакетов. Трафик IM отличается от стандартного HTTP трафика, и брандмауэр, осматривающий пакеты, сможет пропускать HTTP трафик, блокируя IM пакеты. IM клиенты эволюционировали и теперь имеют возможность обходить это определение путем вложения трафика сообщения в HTTP запрос. Некоторые IM клиенты выполняют такую процедуру встраивания трафика в HTTP запрос, только когда данные проходят через прокси-сервер. Клиентские приложения обычно способны автоматически настраивать маршрут через прокси-сервер, если прямой доступ к службе IM невозможен. Блокирование адреса прокси-сервера не является жизнеспособным решением, поскольку в настоящее время существует множество доступных бесплатных прокси-серверов. Процесс постоянного добавления прокси-серверов станет головной болью администратора, а список заблокированных серверов быстро станет неразборчивым. Изменение стандартного HTTP заголовкаЧто же в таком случае делать администраторам? В ISA Server 2006 можно использовать фильтр HTTP для контроля содержимого HTTP заголовка Via. Заголовок Via используется во избежание повторных запросов (request loops), для идентификации возможностей протокола устройств в маршруте обмена данными и для отслеживания рассылки сообщений. Прокси-серверы требуют HTTP Via заголовок, чтобы иметь возможность правильно направлять входящий и исходящий трафик между клиентом и прокси-сервером. Стандартный заголовок для ISA Server 2006 отправляет имя хоста с брандмауэра ISA, обрабатывающего запрос. Независимо от любых попыток фильтровать или ограничивать IM трафик, имя хоста сервера ISA Server должно расцениваться, как конфиденциальная информация. В рамках лучших методик рекомендуется изменять стандартное имя на что-то более пространное, что атакующий не сможет использовать для получения информации, которая могла бы помочь ему взломать сервер. Следуйте этим шагам, чтобы изменить стандартный заголовок HTTP для каждого правила доступа, включающего HTTP в качестве определенного протокола:

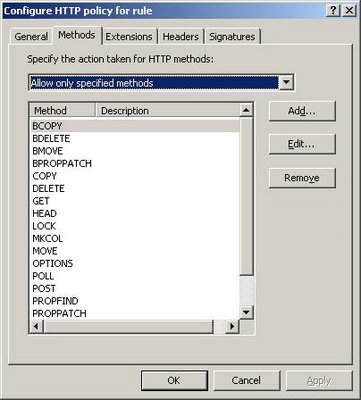

Выберите что-то, что не выдаст имя хоста сервера, операционную систему или платформу сервера. Другими словами, вам не нужно, чтобы информация в заголовке по умолчанию указывала ‘ISA Server’. Есть другие способы, благодаря которым опытный взломщик сможет определить, что брандмауэр – это сервер ISA Server, но вам не нужно на добровольной основе предоставлять необходимую информацию прямо в руки неопытным взломщикам. Если у вас в сети есть несколько серверов ISA Server 2006, контролирующих исходящий трафик, вам нужно будет назначить каждому из них уникальное имя, которое при этом будет пространным. Например, вы можете задать стандартное имя заголовка HTTP в виде Proxy1, Proxy2, и т.д. В общем, вы уловили суть. Фильтрация трафика IM с помощью ISA Server 2006Изменение стандартной информации для HTTP Via заголовка может предотвратить попытки клиентов IM использовать прокси-серверы для обхода заблокированных адресов, но оно не остановит IM трафик полностью. Пользователи и клиенты IM продолжают развивать новые способы обхода элементов контроля безопасности. Для фильтрации или блокирования более разумных клиентов IM вам необходимо использовать анализатор пакетов, такой как Wireshark, для мониторинга сетевого трафика. Анализатор пакетов обеспечивает подробную информацию по каждому пакету, что позволит вам определять запросы, способы и прочие аспекты IM трафика, и вы сможете настроить фильтр HTTP в ISA Server 2006. Можно настроить ISA Server 2006 на фильтрацию способов, расширение файлов, сигнатур содержимого и прочих аспектов сетевого трафика, которые вы хотите блокировать. Еще один подход даст возможность выбирать методы и прочие критерии, которые вы хотите разрешить, и настроить фильтр HTTP на прием только тех пакетов, которые отвечают этим критериям. Фильтр HTTP в ISA Server 2006 является мощным инструментом, позволяющим вам создать детальный контроль над сетевым трафиком в вашей сети.

Рисунок 1: ISA Server 2006 обеспечивает полные возможности фильтрации HTTP трафика

Теги:

Безопасность, ISA Server 2006.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|