В первой части этого цикла статей я рассказал о преимуществах SSTP и о примерной тестовой сети, с которой работаю. Если вы пропустили эту часть, перейдите по этой ссылке, чтобы понять основные концепты SSTP и конфигурацию тестовой сети.

Теперь давайте перейдем к задаче сборки рабочей SSTP конфигурации на TMG Beta 3. Следует учитывать, что эта конфигурация создана для третьей бета версии продукта и после выхода продукта в RTM версии могут быть определенные изменения. В этом примере я использую TMG Enterprise Edition в массиве с одним участником. Процедуры будут слегка отличаться, если вы устанавливаете TMG VPN решение с помощью массива Enterprise, поскольку вам придется делать такие вещи, как определение владельца подключения, и вы не сможете использовать DHCP для информации IP адресов.

Шаги, необходимые для создания рабочего решения в тестовой сети, включают следующее:

Создание сертификата веб приемника SSTP

Установка сертификата веб приемника SSTP

Исправление проблем с CRL

Настройка VPN конфигурации на брандмауэре TMG

Экспорт ЦС сертификата

Импорт ЦС сертификата в хранилище сертификатов на машине VPN клиента

Создание VPN подключения и проверка работоспособности подключения SSTP

Итак, поехали!

Создание сертификата веб приемника SSTP Web Listener

TMG использует веб приемник (Web Listener) для принятия подключений от SSTP VPN клиентов. Это слегка усложняет дело. Веб приемник SSTP требует присвоения ему сертификата. Это означает, что вам нужно выделить IP адрес для веб приемника SSTP в большинстве ситуаций. Причина этого заключается в том, что веб приемник SSTP не требует проверки подлинности. Он не только не требует проверки подлинности, вы не сможете принудительно внедрить аутентификацию на этом веб приемнике. По этой причине вы вряд ли будете использовать тот же веб приемник для правила веб публикации (Web Publishing Rule). Таким образом, следует запланировать выделение IP адреса на внешнем интерфейсе брандмауэра TMG для SSTP приемника.

Следующая проблема, с которой нам предстоит разобраться, представляет собой собственно получение сертификата. Во времена Windows 2003 получение сертификата с сайта подачи заявок через интернет было простым делом. Однако все изменилось с выходом Windows Server 2008, и если вы думаете, что сможете использовать сайт подачи заявок через интернет для получения сертификата веб сайта для приемника SSTP, вы будете сильно разочарованы. Просто ради интереса можете попробовать. Однако не стоит тратить слишком много времени на это, поскольку это не сработает.

Вам придется использовать другие способы получения сертификата. Для начала вам необходимо решить, какой тип сертификата вы хотите использовать:

Коммерческий сертификат (Commercial Certificate) - Коммерческий сертификат – это сертификат, который вы покупаете в платном центре сертификации. Преимущество платного сертификата состоит в том, что вам не нужно (так сильно) беспокоиться об установке ЦС сертификата в хранилище сертификатов доверенных центров сертификации (Trusted Root Certification Authorities) на клиентской машине. Недостатком таких сертификатов является то, что вам придется платить за них, и иногда с такими сертификатами возникают проблемы, которые сложно обнаружить и исправить.

Частный сертификат (Private Certificate) - частный сертификат – это сертификат, который вы создаете, используя собственную инфраструктуру открытых ключей (PKI). В большинстве случаев используется именно собственная PKI, имеющаяся в домене Windows. Преимуществом использования частных сертификатов является то, что вам не нужно платить за них (за исключением времени, которое требуется на создание PKI, а это может занимать достаточно много времени). Недостатком такого сертификата является то, что если ваши клиенты не являются членами домена, вам понадобится способ установки ЦС сертификатов в хранилище сертификатов корневого доверенного центра сертификации на машине клиента.

В этом примере я использую частный сертификат. Это означает, что мне придется сделать две вещи, чтобы все работало правильно:

Опубликовать свой внутренний список отзыва сертификатов (Certificate Revocation List) - клиент SSTP по умолчанию выполняет проверку CRL. В силу этого требования мне придется опубликовать свой CRL.

Поместить ЦС сертификат на VPN клиенте - это необходимо сделать, потому что клиент должен доверять сертификату веб сайта, который веб приемник будет предоставлять ему во время процесса подключения

Как на счет подробностей? Как вы требуете сертификат веб сайта? Мой врач говорит, что я должен снижать свое кровяное давление, поэтому я решил использовать мастера Windows Server 2003 IIS Web Site Certificate Request Wizard для получения сертификата. Однако это лишь один из способов выполнения данной задачи. Существует масса других способов. Если у вас нет проблем с давлением или других проблем со здоровьем, которые не позволяют вам использовать командную строку, то настоятельно рекомендую вам использовать процедуру, описанную Джейсоном Джоунсом.

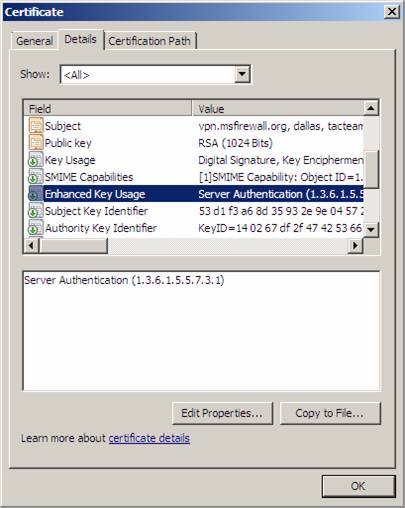

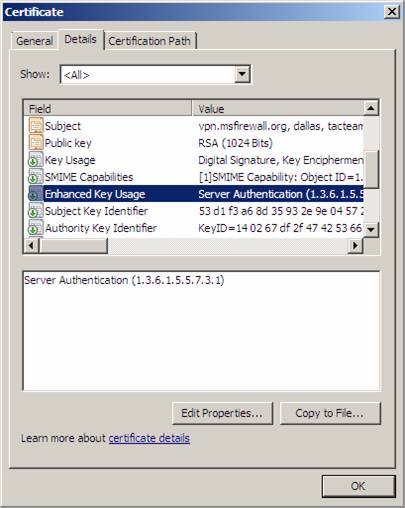

Сертификат, который я создал для веб приемника SSTP, показан на рисунке ниже. Общее имя сертификата будет vpn.msfirewall.org, а улучшенный ключ (Enhanced Key Usage) для аутентификации сервера (Server Authentication).

Рисунок 1

Получите сертификат веб сайта выбранным вами способом и скопируйте его на рабочий стол на брандмауэре TMG.

Установка сертификата веб приемника SSTP

Следующим шагом будет установка сертификата веб сайта на брандмауэр TMG. Это простая часть. Выполните следующие шаги на брандмауэре TMG, чтобы установить сертификат:

Нажмите Пуск и перейдите к Выполнить. В текстовом поле Открыть введите MMC и нажмите OK.

В окне консоли Консоль1 перейдите в меню Файл и выберите опцию Добавить или удалить оснастку.

В диалоговом окне Добавление или удаление оснастки выберите запись Сертификаты в разделе Доступные оснастки и нажмите Добавить.

В диалоговом окне Оснастка сертификатов выберите опцию Учетная запись компьютера и нажмите Далее.

В диалоговом окне Выбор компьютера выберите опцию Локальный компьютер и нажмите Закончить.

Нажмите OK в диалоговом окне Добавление или удаление оснасток.

В левой панели консоли разверните узел Сертификаты (Локальный компьютер) и перейдите в узел Личные. Теперь нажмите правой клавишей на узле Личные, наведите курсор на Все задачи и нажмите Импорт.

Нажмите Далее на приветственной странице мастера импортирования сертификатов Welcome to the Certificate Import Wizard.

На странице Импортируемый файл нажмите кнопку Обзор и найдите сертификат, который вы скопировали на рабочий стол. Имя файла появится в текстовом поле Имя файла после того, как вы выберете сертификат. Нажмите Далее.

На странице Пароль введите пароль, который вы назначаете сертификату (если вы, конечно, назначаете сертификату пароль). Отметьте опцию Пометить этот ключ как экспортируемый (Mark this key as exportable), если хотите без проблем экспортировать этот сертификат в будущем. Это немногим менее безопасно, но большой опыт говорит мне, что если не выбрать эту опцию, то вы пожалеете об этом в будущем. Этот недостаток в безопасности чисто формальный, если вы придерживаетесь лучших методик во время настройки и управления брандмауэром. Нажмите Далее.

Выберите опцию Помещать все сертификаты в следующее хранилище (Place all certificates in the following store) на странице Хранилище сертификатов. Личное (Personal) хранилище должно быть автоматически выбрано. Нажмите Далее.

Нажмите Закончить на заключительной странице мастера импортирования сертификатов Completing the Certificate Import.

Нажмите OK в диалоговом окне Импортирование успешно завершено.

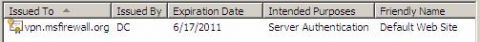

Импортированный сертификат появится в окне консоли, подобно тому, что показано на рисунке ниже.

Рисунок 2

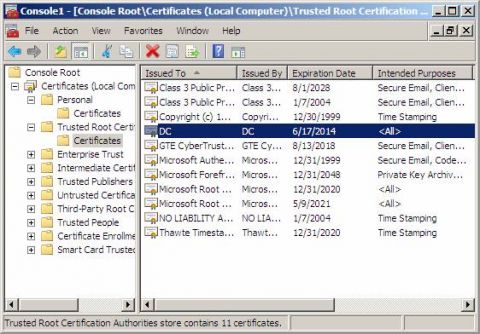

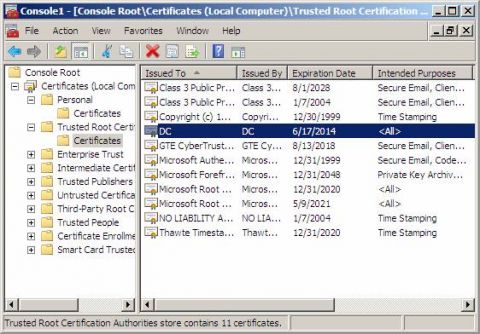

Убедитесь в том, что ЦС сертификат установлен в хранилище сертификатов корневого доверенного центра сертификации машины. Брандмауэр TMG, используемый в лабораторной сети, был настроен в качестве участника домена перед установкой ПО TMG, поэтому авторегистрация автоматически установила сертификат, поскольку я использовал производственный ЦС Windows Server 2003 Enterprise CA. Если вы не используете подобную конфигурацию, вам необходимо убедиться, что ЦС сертификат установлен на брандмауэре. На рисунке ниже показан ЦС сертификат, установленный в нужное место.

Рисунок 3

Исправление проблем с CRL

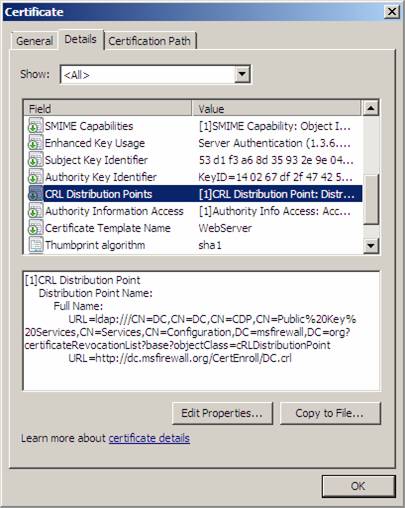

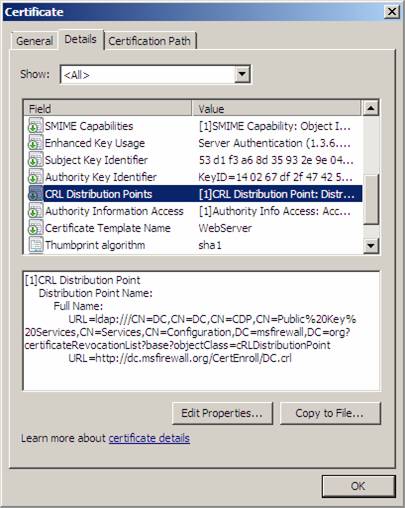

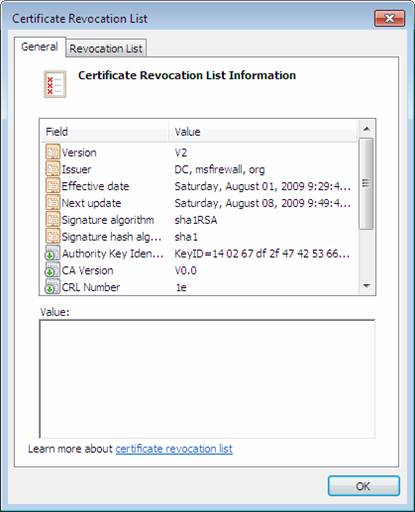

Я уже упоминал о проблеме CRL. Когда SSTP VPN клиент создает подключение, он будет проверять CRL на предмет отзыва сертификата веб сайта. Расположение CRL включено в сертификат, как показано на рисунке ниже.

Рисунок 4

На рисунке 4 видно, что CRL доступен через HTTP подключение. Это означает, что мне нужно опубликовать свой веб сайт CRL. Обратите внимание, что имя по умолчанию включено в сертификат. Есть некоторые вещи, которые можно сделать с настройкой личного ЦС, чтобы изменить URL, используемый для публикации CRL, и вам, возможно, придется сделать это в производственной среде. Для подробной информации об этих изменениях нажмите здесь.

Сейчас я расскажу вам, а позже и покажу, что точка распространения CRL Distribution Point недоступна непосредственно с этого URL. Итак, если вы планируете опубликовать свой CRL, и считаете, что сможете воспользоваться URL, указанным на сертификате, вы будете неприятно удивлены тем, что это не работает. Мы рассмотрим эту проблему более подробно позже.

Если вы используете коммерческий сертификат, вам не нужно беспокоиться о публикации своего CRL сайта. Коммерческий CRL должен быть доступен с любого интернет подключения.

Теперь давайте вернемся назад к задаче публикации сайта CRL. Она требует создания правила веб публикации (Web Publishing Rule):

В левой панели консоли брандмауэра TMG перейдите в узел Политика брандмауэра (Firewall Policy). Перейдите в закладку Задачи (Tasks) в панели задач и выберите опцию Опубликовать веб сайты (Publish Web Sites).

Рисунок 5

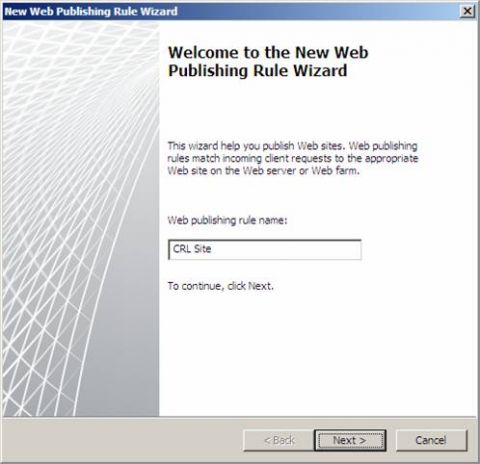

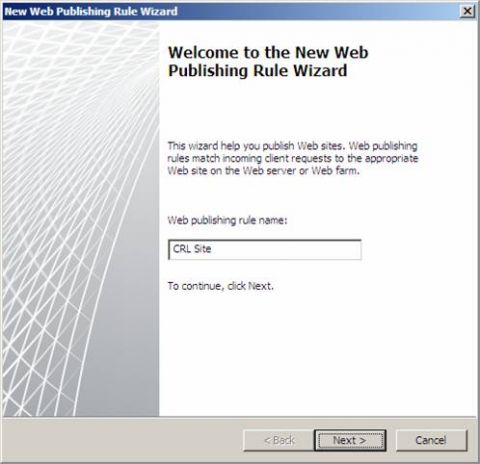

На приветственной странице мастера публикации веб сайтов Welcome to the New Web Publishing Rule Wizard введите название для правила веб публикации. В этом примере мы введем CRL Site и нажмем Далее.

Рисунок 6

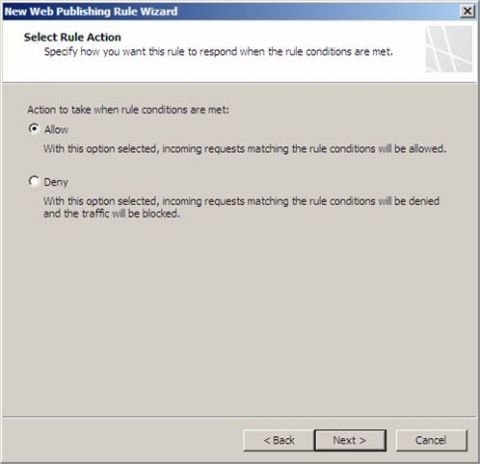

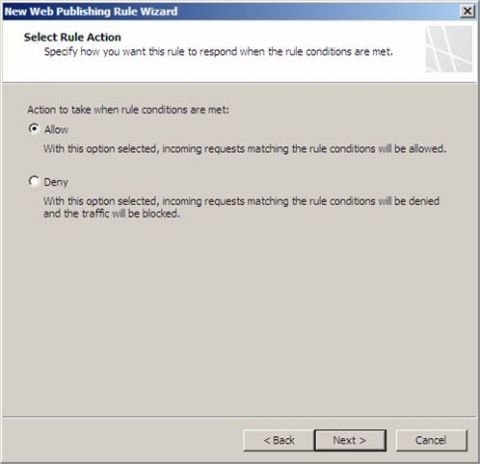

На странице Выбор действия правила (Select Rule Action) выбираем опцию Разрешить (Allow) и жмем Далее.

Рисунок 7

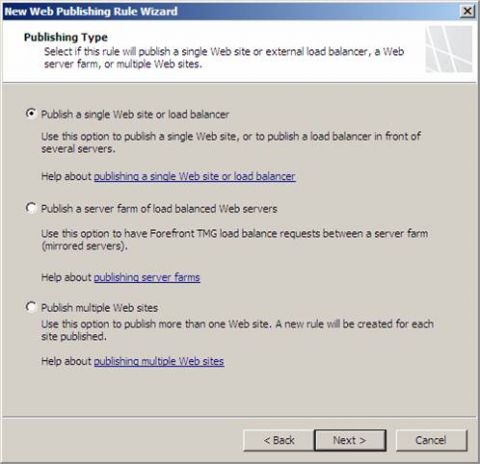

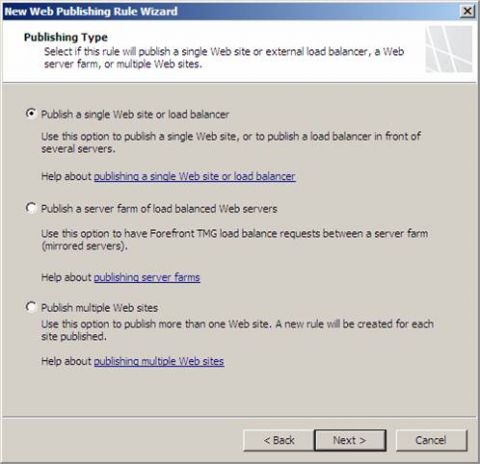

На странице Тип публикации (Publishing Type) выбираем опцию Опубликовать один веб сайт или компенсатор нагрузки (Publish a single Web site or load balancer) и жмем Далее.

Рисунок 8

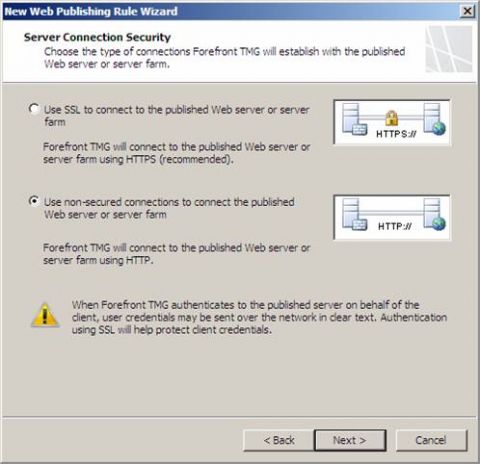

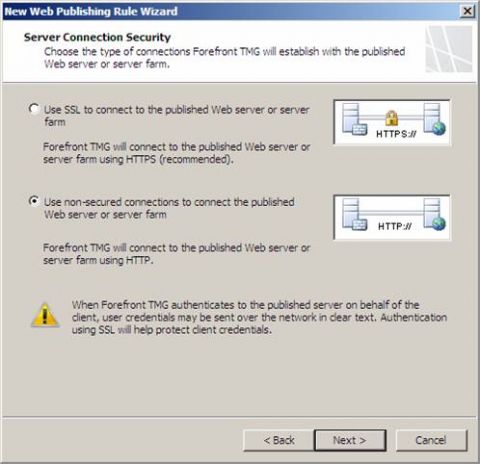

На странице Безопасность подключения сервера (Server Connection Security) выбираем опцию Использовать незащищенное подключение для соединения с публичным веб сервером или фермой серверов (Use non-secured connection to connect the published Web server or server farm) и нажимаем Далее.

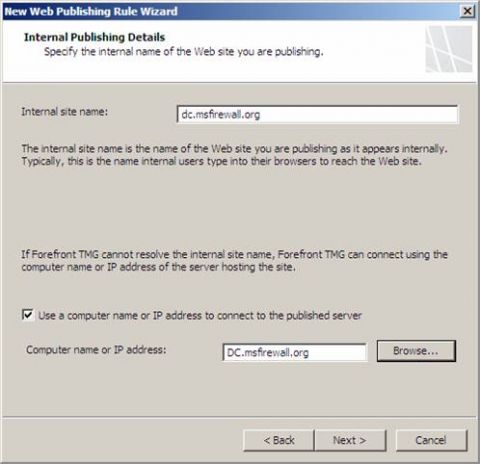

Рисунок 9

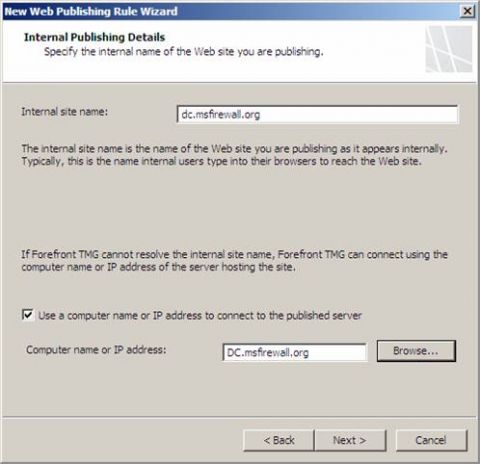

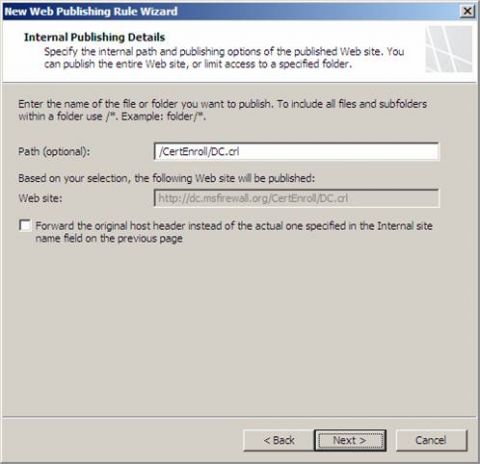

На странице Подробности внутренней публикации (Internal Publishing Details) вводим полное имя домена сервера веб сайта CRL в текстовое поле Внутреннее имя сайта (Internal site name). Убедитесь, что брандмауэр TMG может преобразовывать это имя корректно. Или чтобы обойти проблему преобразования имен, вы можете ввести другое имя или IP адрес для веб сервера CRL в поле Имя компьютера или IP адрес после того, как отметите опцию Использовать имя компьютера или IP адрес для подключения к публичному серверу (Use a computer name or IP address to connect to the published server). Нажимаем Далее.

Рисунок 10

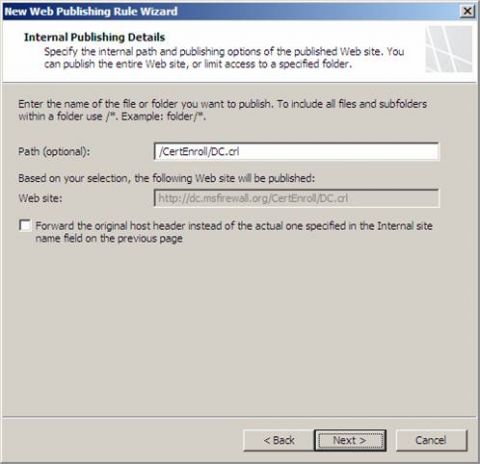

На странице Подробности внутренней публикации (Internal Publishing Details) вводим путь к CRL. Если вы посмотрите на подробности сертификата веб сайта, вы увидите путь /CertEnroll/DC.crl, поэтому мы вводим эту строку в поле Путь. Это обеспечит доступ исключительно к .crl файлу и никаким другим директориям веб сервера, что обеспечивает определенную степень минимальных привилегий. Однако, как мы увидим позже, это не будет работать. Нажимаем Далее.

Рисунок 11

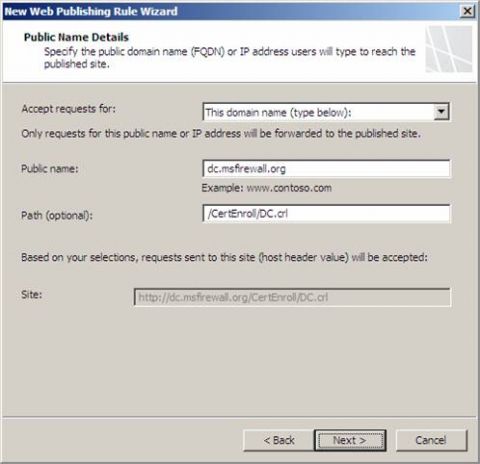

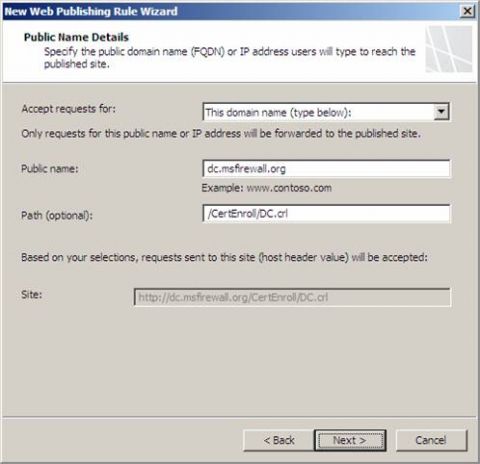

На странице Подробности публичного имени (Public Name Details) выбираем опцию Это имя домена (ввести ниже) (This domain name (type below)) из раскрываемого списка Принять правило для (Accept requests for). В текстовое поле Публичное имя (Public name) вводим публичное имя, которое SSTP клиент будет использовать для доступа к CRL. В этом примере мы использовали имя dc.msfirewall.org. Путь будет введен автоматически на основе произведенных вами на предыдущих страницах настроек. Нажимаем Далее.

Рисунок 12

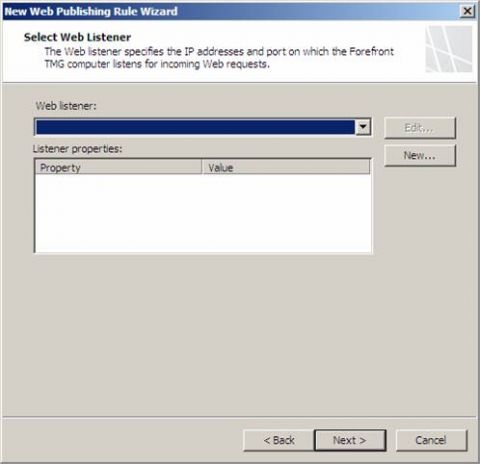

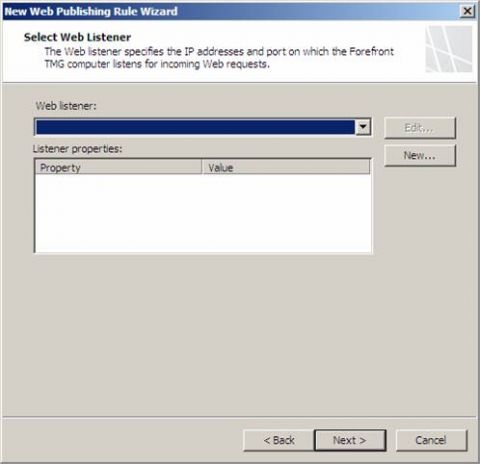

На странице Выбор веб приемника (Select Web Listener) нажимаем Новый (New), чтобы создать HTTP веб приемник, который будет использоваться этим правилом веб публикации.

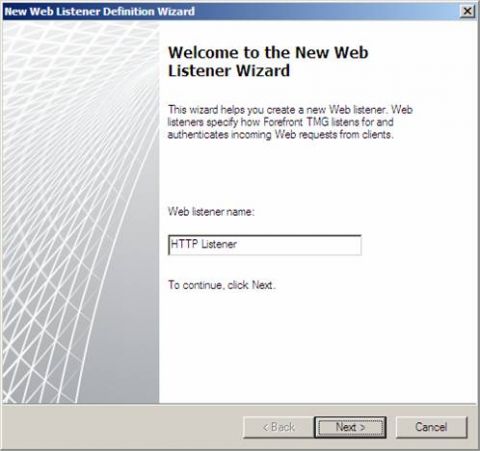

Рисунок 13

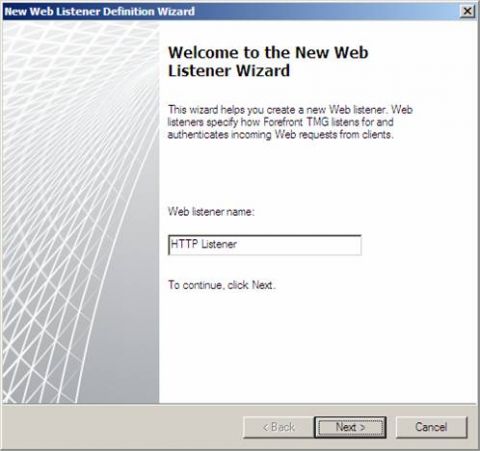

На приветственной странице Welcome to the New Web Listener Wizard вводим название веб приемника. В этом примере мы назовем веб приемник HTTP Listener. Нажимаем Далее.

Рисунок 14

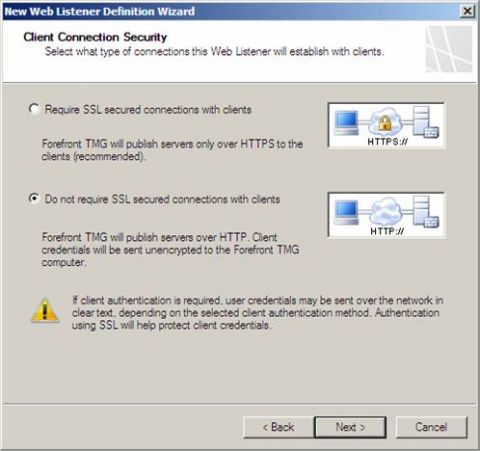

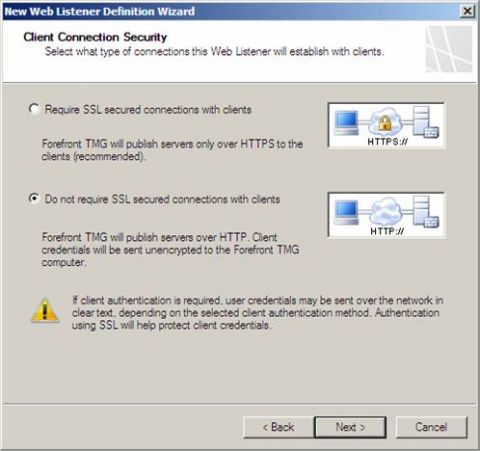

На странице Безопасность подключения клиента (Client Connection Security) выбираем опцию Не требовать SSL защищенных подключений с клиентами (Do not require SSL secured connections with clients) и нажимаем Далее.

Рисунок 15

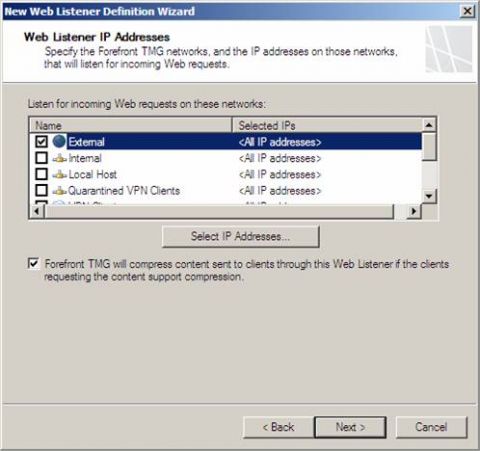

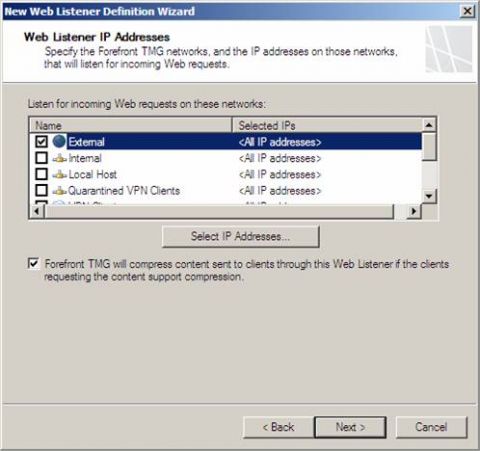

На странице IP адреса веб приемника (Web Listener IP Addresses) отмечаем опцию Внешний (External). Я использую эту опцию в данном сценарии, поскольку у меня есть только один IP адрес, присвоенный внешнему интерфейсу брандмауэра. Если бы у меня было несколько IP адресов, присвоенных внешнему интерфейсу, мне бы пришлось нажать кнопку Выбрать IP адреса (Select IP Addresses) и выбрать определенный IP адрес на внешнем интерфейсе брандмауэра. Поскольку в данном сценарии это не так, я могу просто выбрать Внешнюю (External) Сеть. Нажимаем Далее.

Рисунок 16

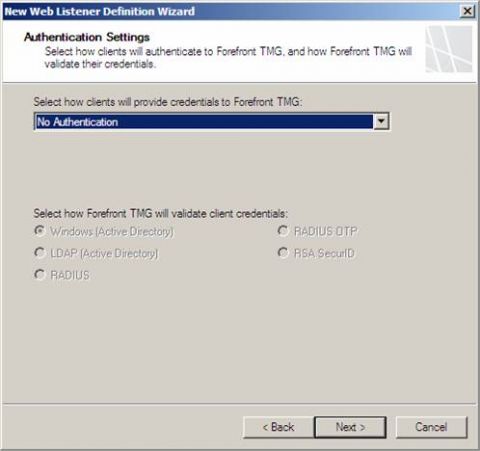

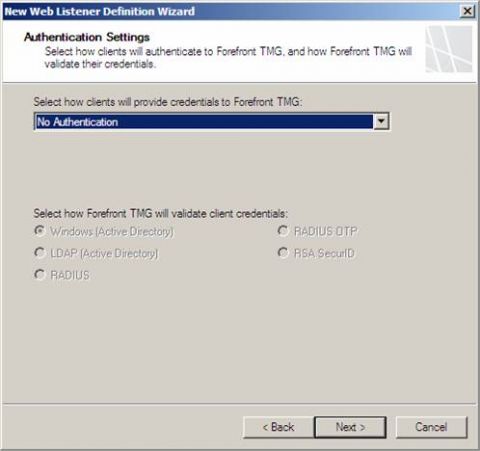

На странице Параметры аутентификации (Authentication Settings) выбираем опцию Без проверки подлинности (No Authentication) из раскрывающего списка Выберите способ предоставления учетных данных клиентами для Forefront TMG (Select how clients will provide credentials to Forefront TMG). Поскольку SSTP клиент не имеет интерфейса, позволяющего вам задавать учетные данные для CRL проверки, нам необходимо разрешить анонимные подключения к CRL. Нажимаем Далее.

Рисунок 17

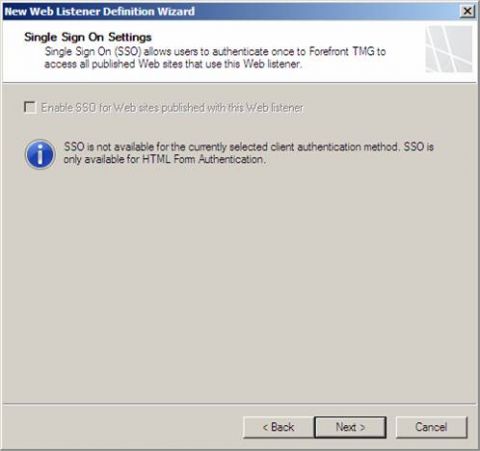

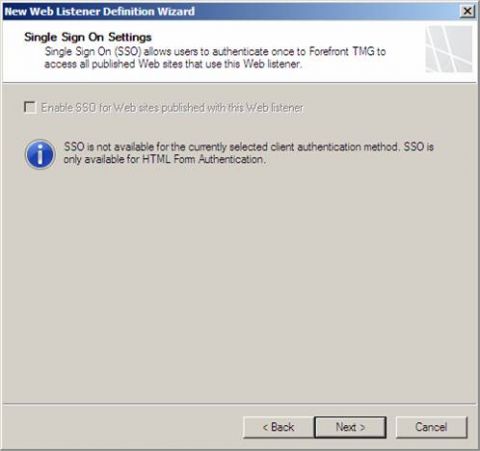

Нажимаем Далее на странице Параметры единичной регистрации (Single Sign On Settings).

Рисунок 18

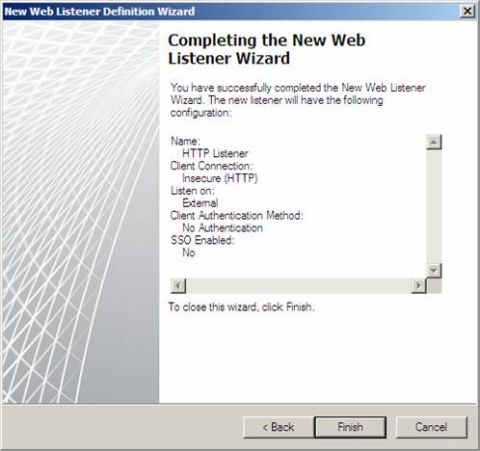

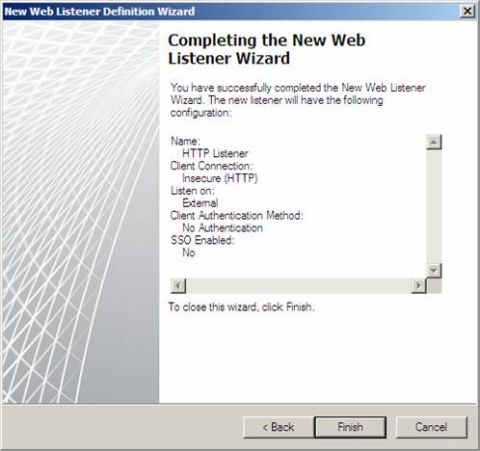

Нажимаем Завершить на заключительной странице мастера Completing the New Web Listener Wizard.

Рисунок 19

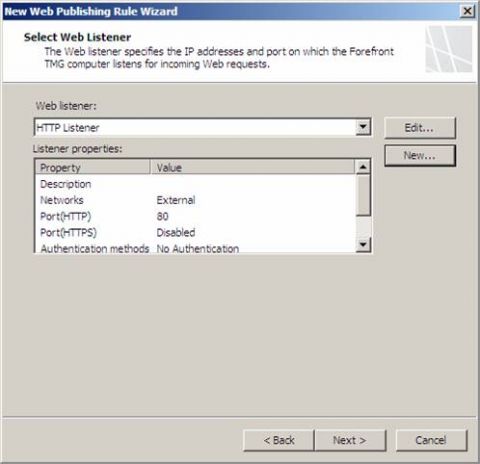

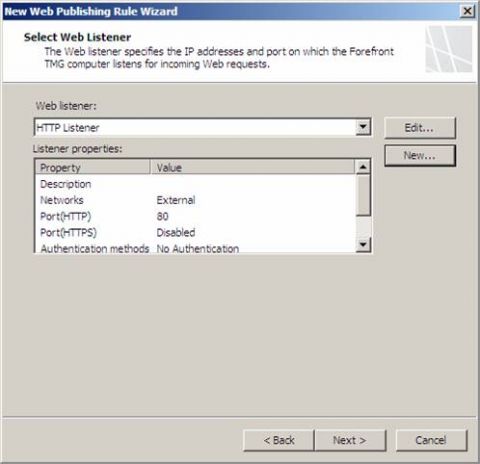

Нажимаем Далее на странице Выбор веб приемника (Select Web Listener).

Рисунок 20

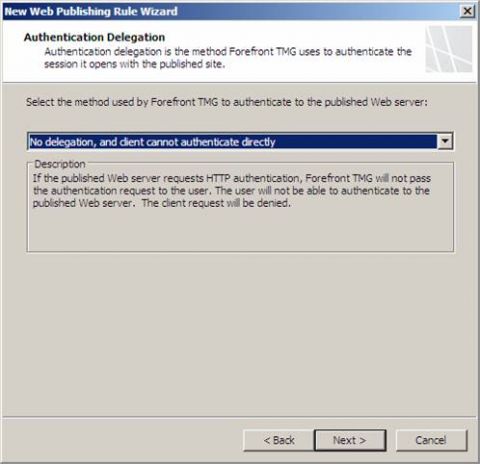

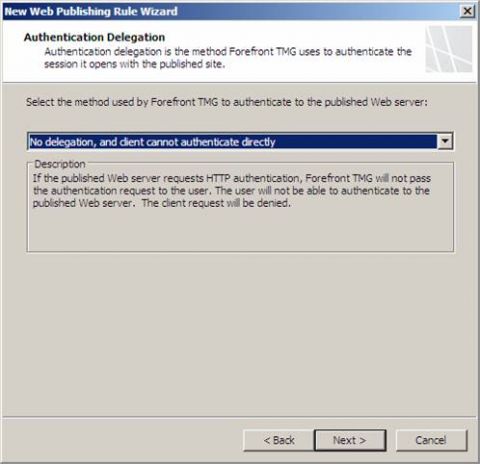

Выбираем опцию Без делегирования, и клиент не может аутентифицироваться напрямую ( No delegation, and client cannot authenticate directly) из раскрывающегося списка Выбор метода, используемого Forefront TMG для аутентификации публичного веб сервера (Select the method used by Forefront TMG to authenticate to the published Web server). Жмем Далее.

Рисунок 21

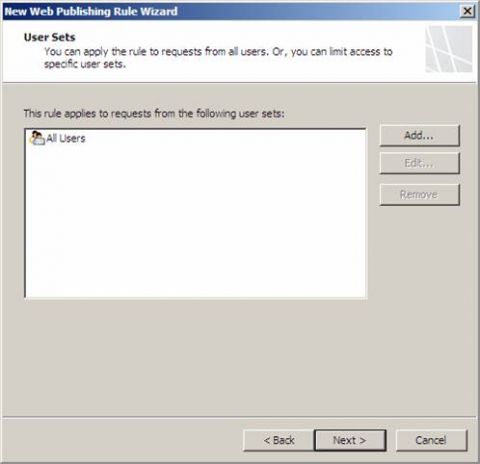

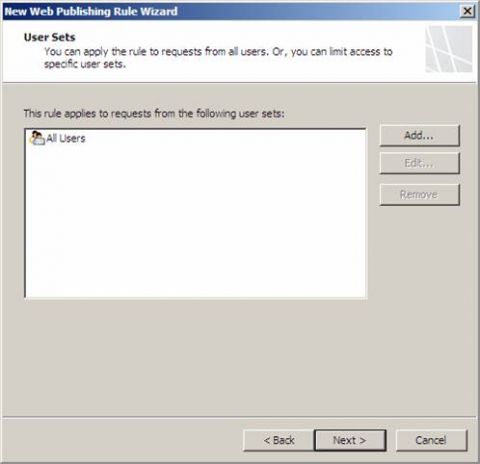

На странице Ряды пользователей (User Sets) принимаем настройку Все пользователи (All Users) и нажимаем Далее.

Рисунок 22

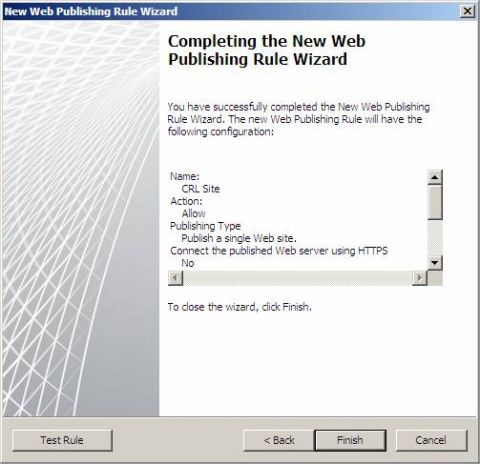

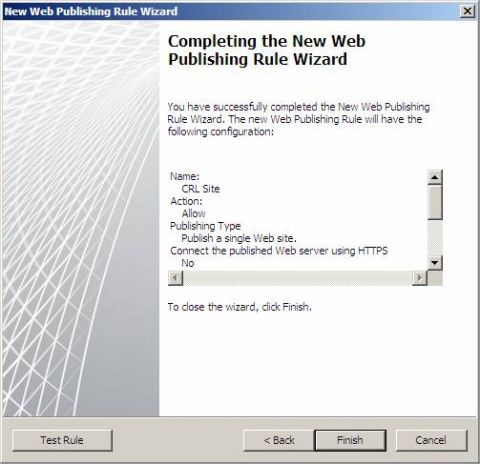

Нажимаем Завершить на заключительной странице мастера Completing the New Web Publishing Rule Wizard.

Рисунок 23

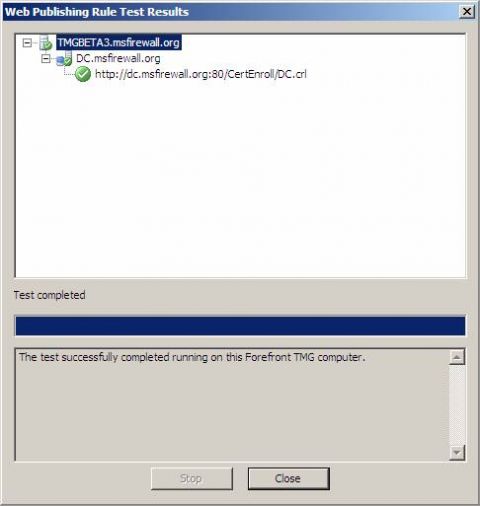

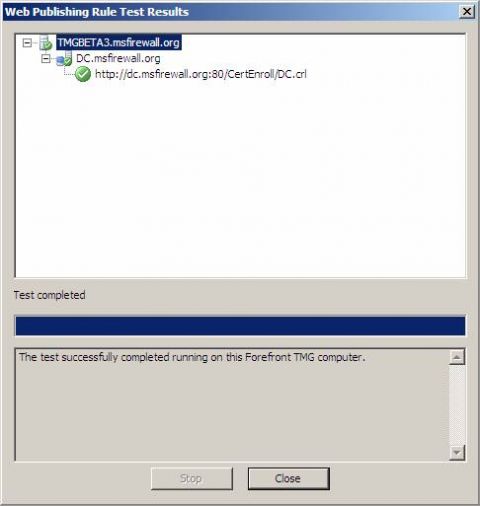

Нажимаем кнопку Проверить правило (Test Rule), чтобы убедиться, что правило работает. На рисунке ниже показано подтверждение того, веб сайт находится в режиме онлайн и что правило способно обеспечивать подключения к сайту.

Рисунок 24

Нажимаем Завершить на странице мастера Completing the New Web Publishing Rule Wizard.

Нажимаем Применить (Apply), чтобы сохранить изменения в настройке брандмауэра.

Вводим описание изменений в диалоговом окне Описание изменений настройки (Configuration Change Description) при необходимости и затем нажимаем Применить.

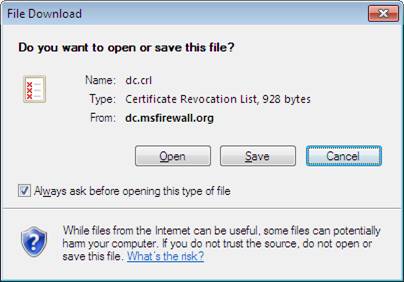

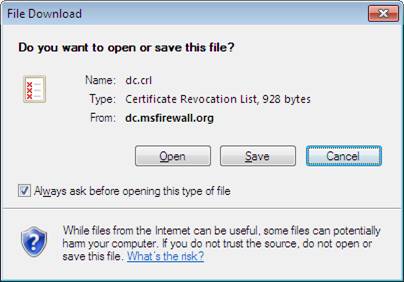

Теперь переходим к клиенту и пытаемся зайти на сайт. На моем тестовом клиенте под управлением Windows 7 я введу http://dc.msfirewall.org/CertEnroll/dc.crl и нажму клавишу enter. Вы должны увидеть следующее диалоговое окно.

Рисунок 25

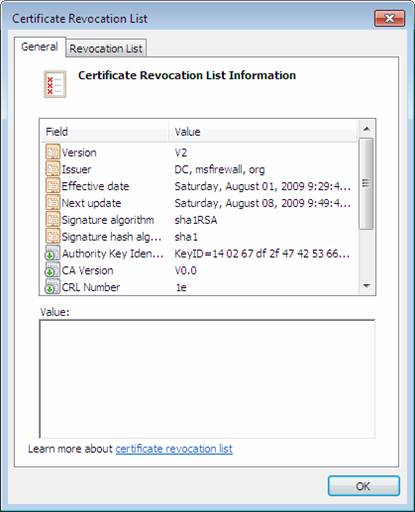

Если вы откроете CRL, вы увидите нечто вроде того, что показано на рисунке ниже.

Рисунок 26

На данный момент мы знаем, что правило работает. Однако мы не знаем, будет ли SSTP клиент на самом деле использовать путь, указанный в правиле. Дам вам подсказку: SSTP клиент не использует этот путь. Это означает, что нам нужно пересмотреть это правило позже. Но я хочу показать вам процесс подключения SSTP, прежде чем подробно описать эти детали, о которых мы поговорим в следующей части.

Заключение

В этой части цикла о настройке брандмауэра TMG на прием подключений от SSTP VPN клиентов мы обсудили проблемы, связанные с сертификатами, а затем установили сертификат веб сайта на брандмауэр TMG. После этого мы создали правило веб публикации с целью публикации CRL сайта для нашего частного ЦС. Обратите внимание, что вам не нужно выполнять этот шаг, если вы используете коммерческий ЦС. В третьей части этого цикла мы рассмотрим шаги настройки компонентов VPN сервера и затем создадим VPN подключение с помощью SSTP.