Во второй части этого цикла статей о настройке брандмауэра TMG на прием SSTP VPN клиентских подключений мы обсудили вопросы, связанные с сертификатами, а затем установили сертификат веб сайта на брандмауэр TMG. Мы создали правило веб публикации для публикации сайта CRL нашего частного ЦС. Обратите внимание, что вам не нужно осуществлять этот шаг, если вы используете коммерческий ЦС. В этой заключительной части мы рассмотрим шаги настройки компонента VPN сервера, а затем создадим подключение VPN с помощью SSTP. Мы также узнаем, что нам нужно исправить правило веб публикации для сайта CRL, поскольку наш сертификат обманул нас в том, какой URL будет использоваться для доступа к CRL. ПРЕДУПРЕЖДЕНИЕ: в этой бета версии брандмауэра TMG вы не сможете удалить веб приемник SSTP Web Listener после его создания. Это означает, что IP адрес, который вы используете для этого веб приемника, будет постоянно назначен для приемника SSTP, и вы не сможете использовать его для правила веб публикации SSL Web Publishing Rule. Хотя эта проблема будет исправлена к выходу RTM версии продукта, вам нужно добавить IP адреса для дополнительных правил веб публикации SSL, или переустановить свою машину, чтобы избавиться от SSTP приемника. Настройка VPN конфигурации на брандмауэре TMGТеперь давайте перейдем к основной задаче ‘ настройке VPN конфигурации на брандмауэре TMG. Хотя было бы неплохо описать все подробности конфигурации TMG VPN, я собираюсь использовать более узкий подход в этой статье и расскажу лишь о тех аспектах настройки, которые затрагивают SSTP конфигурацию. Если вы хотите узнать больше о VPN конфигурации брандмауэра TMG в общем, обязательно приобретите нашу книгу о TMG, которая выйдет через пару месяцев. Выполнение следующих шагов для инициации конфигурации VPN сервера на брандмауэре TMG:

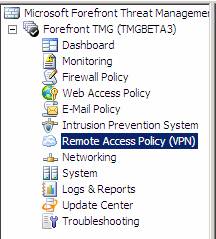

Рисунок 1

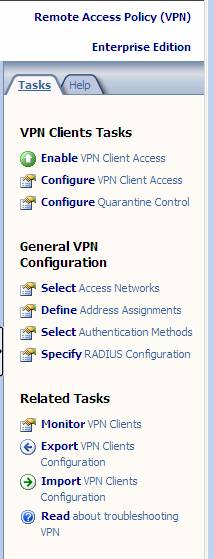

Рисунок 2

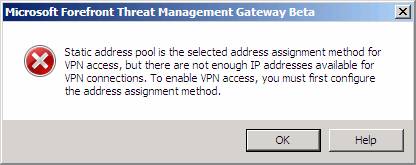

Рисунок 3

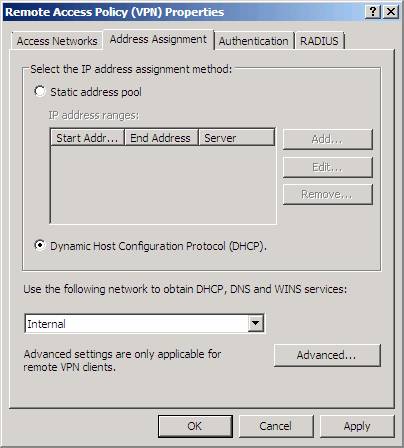

Рисунок 4

Рисунок 5

Рисунок 6

Рисунок 7

Рисунок 8

Рисунок 9

Рисунок 10

Рисунок 11

Рисунок 12

Рисунок 13

Рисунок 14

Рисунок 15

Рисунок 16

Рисунок 17

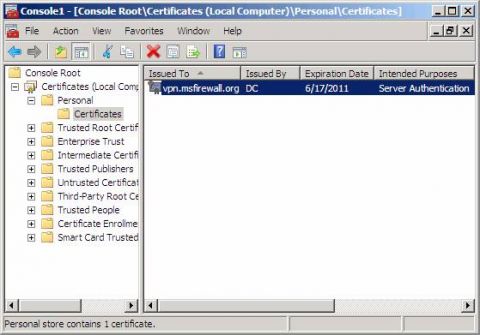

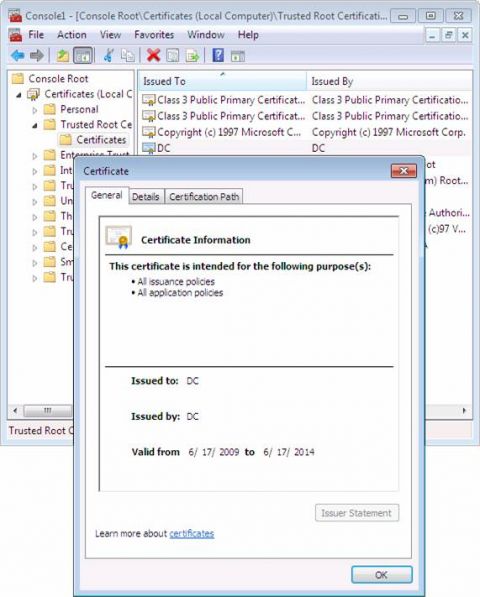

Экспорт ЦС сертификатаКлиенты должны доверять сертификату, который SSTP приемник представляет им. Если вы используете коммерческий сертификат, это не будет проблемой, поскольку они уже доверяют центру сертификации, в котором вы приобрели сертификат. Если же вы используете частный ЦС, как мы в этой статье, то вам необходимо убедиться, что клиенты доверяют ЦС, который подписал сертификат веб сайта SSTP. Если клиенты являются членами домена и вы используете ЦС предприятия, то у вас не возникнет никаких проблем, поскольку ЦС сертификат будет автоматически помещен в хранилище сертификатов машины в клиентском доверенном корневом центре сертификации (Trusted Root Certification Authorities). Однако если ваши клиенты не являются членами домена или вы не используете ЦС предприятия, то вам необходимо импортировать этот сертификат. В этом случае вам нужно получить ЦС сертификат. На рисунке ниже показан ЦС сертификат, используемый SSTP приемником в оснастке сертификатов консоли MMC.

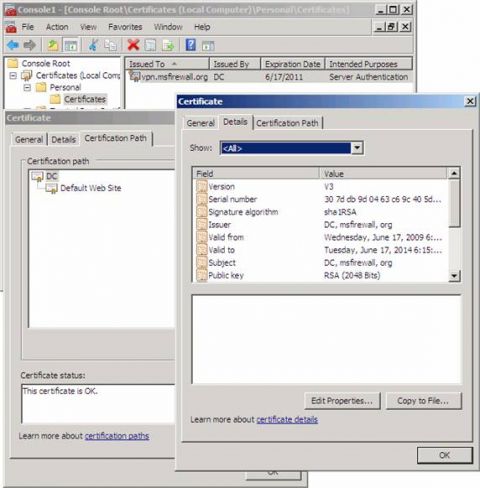

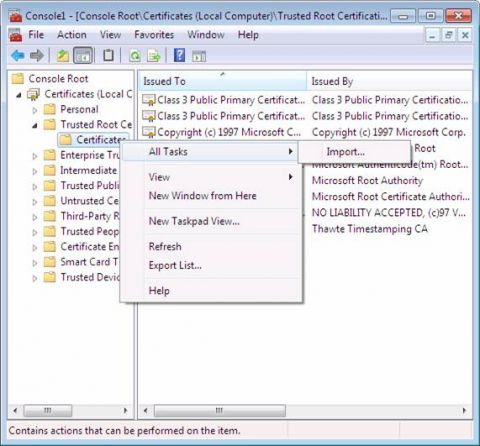

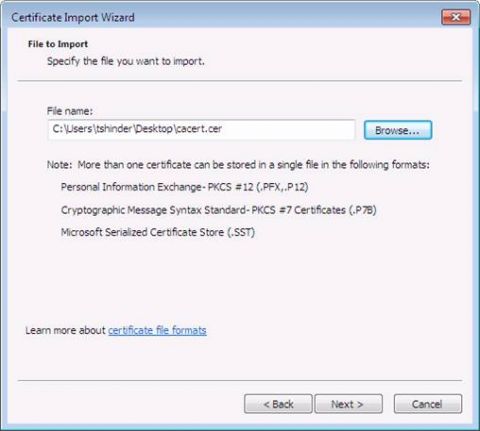

Рисунок 18 Дважды нажимаем на сертификате и переходим в закладку Путь сертификата (Certificate Path). Вы увидите ЦС, издавший этот сертификат веб сайта в верху списка. Дважды нажимаем на этом ЦС. Затем вы увидите диалоговое окно Сертификат для ЦС сертификата. Переходим в закладку Подробно (Details). В закладке Подробно этого ЦС сертификата нажимаем кнопку Копировать в файл (Copy to File). Рисунок 19 Мастер проведет вас через шаги экспортирования ЦС сертификата. Когда вы экспортировали свой сертификат, скопируйте его на клиента, с которого собираетесь подключаться. Импортирование ЦС сертификата в хранилище сертификатов машины VPN клиентаДавайте сосредоточим свое внимание на клиенте Windows 7 VPN. Открываем оснастку сертификатов в консоли MMC и разворачиваем узел Доверенные корневые центры сертификации (Trusted Root Certificate Authorities) в левой панели консоли. Жмем правой клавишей на узле Сертификаты (Certificates), наводим курсор на Все задачи (All Tasks) и нажимаем Импортировать (Import). Помните ‘ вы импортируете этот сертификат в хранилище сертификатов машины. Вы не импортируете его в хранилище сертификатов пользователя или служб. Рисунок 20 Следуем инструкциям мастера. Когда вы дошли до страницы Импортируемый файл (File to Import), обязательно выберите ЦС сертификат, который экспортировали ранее. Нажимаем Далее.

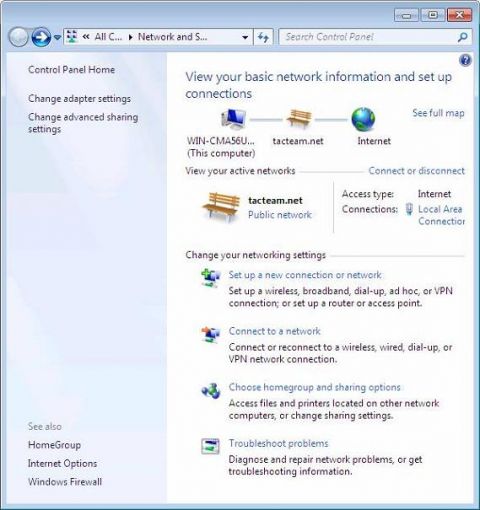

Рисунок 21 Когда работа мастера завершена, вы увидите сертификат в узле Доверенные корневые центры сертификации\Сертификаты (Trusted Root Certification Authorities\Certificates). Дважды нажмите на сертификате и увидите подробности этого ЦС сертификата. Рисунок 22 Создаем VPN подключение и проверяем работу SSTPТеперь можно немного повеселиться. На Windows 7 клиенте откройте окно Управление сетевыми подключениями и общим доступом (Network and Sharing). Перейдите по ссылке Создать новое подключение или сеть (Set up a new connection or network) на этой странице.

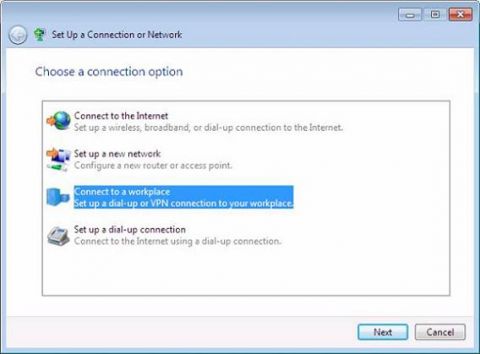

Рисунок 23 На странице Создание нового подключения или сети (Set Up a Connection or Network) перейдите по ссылке Подключиться к рабочему месту (Connect to a workplace) и нажмите Далее.

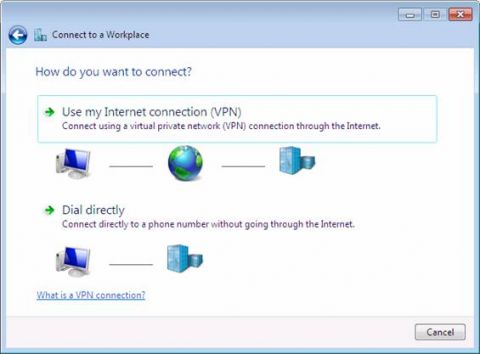

Рисунок 24 На странице Как вы хотите подключиться (How do you want to connect)? выберите опцию Использовать мое интернет-соединение (VPN) (Use my Internet connection (VPN)).

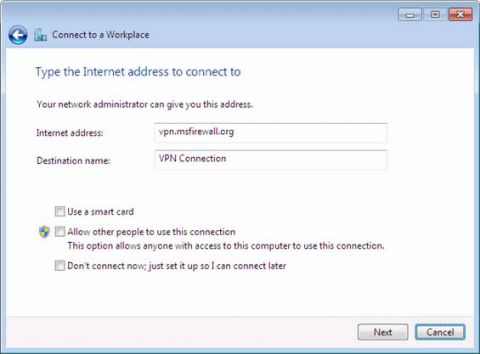

Рисунок 25 На странице Ввод интернет адреса, к которому нужно подключиться (Type the Internet address to connect to) введите FQDN сервера SSTP VPN. Обратите внимание, что поскольку мы используем SSL и веб приемник, нужно подключаться к FQDN, а не к IP адресу. Этот FQDN должно быть таким же, что общее или субъектное имя на сертификате SSTP веб сайта. Также введите имя, чтобы можно было распознать по нему это подключение. Нажимаем Далее.

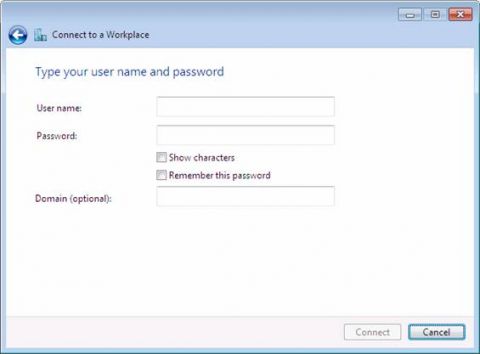

Рисунок 26 Вводим имя пользователя и пароль для проверки подлинности на брандмауэре TMG VPN. Убедитесь, что политика домена настроена на включение dial in доступа для пользовательских учетных записей на основе политики. Нажимаем Подключиться (Connect), чтобы создать соединение.

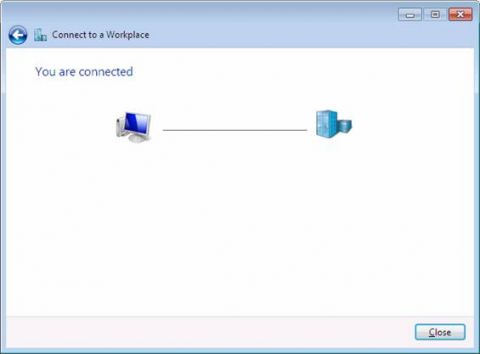

Рисунок 27 Ого! Теперь мы подключены! Это было слишком просто. Да, это было слишком просто.

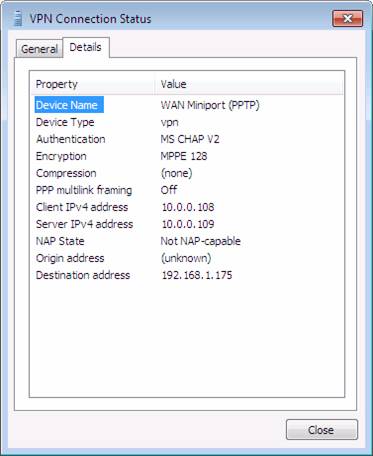

Рисунок 28 Если вы проверите подробности своего VPN подключения, вы будете немного разочарованы. То, что, по-нашему мнению, было SSTP подключением, на самом деле оказалось PPTP подключением. Что здесь не так?

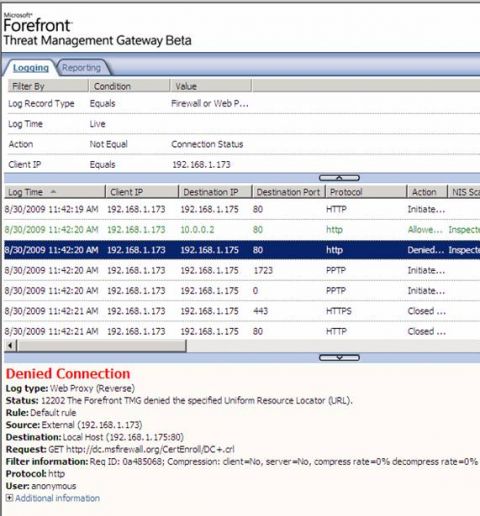

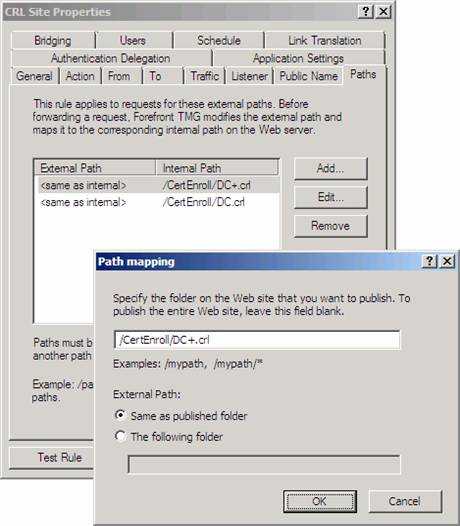

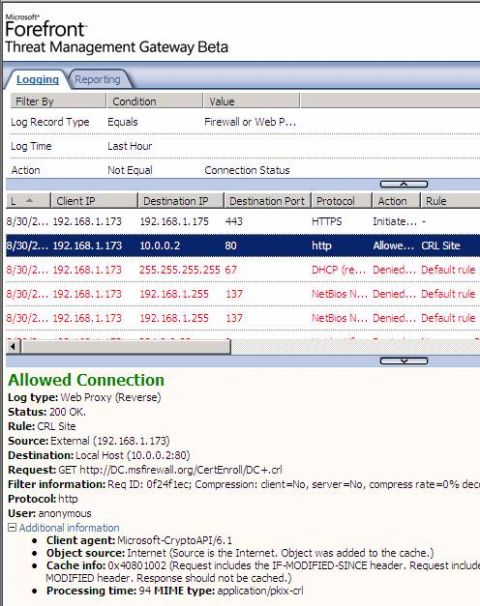

Рисунок 29 Что не так с тем, что показано на рисунке ниже. Здесь вы видите строку, указывающую на то, что SSTP клиент пытается получить доступ к CRL. И что не так? Это не адреса CRL, указанные на сертификате! OK, если бы все было так просто, не было бы причин для написания этой статьи. Нам нужно добавить этот путь в свое правило веб публикации CRL. Рисунок 30 Переходим к правилу веб публикации, которое мы создали для CRL ранее и добавляем новый путь. Это будет /CertEnroll/DC+.crl. На рисунке ниже показано, где это нужно сделать.

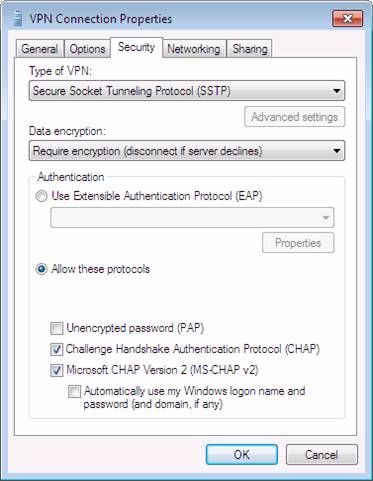

Рисунок 31 Не забудьте сохранить изменения конфигурации. Когда вы отключите клиентский компьютер, а затем снова повторите попытку подключения, вы заметите, что клиент снова пытается использовать PPTP для подключения. В качестве самого простого способа решения этой проблемы нужно в принудительном порядке заставить VPN клиента использовать SSTP, как показано на рисунке ниже. Можно также перезапустить службу брандмауэра, если хотите, однако принуждение клиента VPN к использованию SSTP менее проблематично.

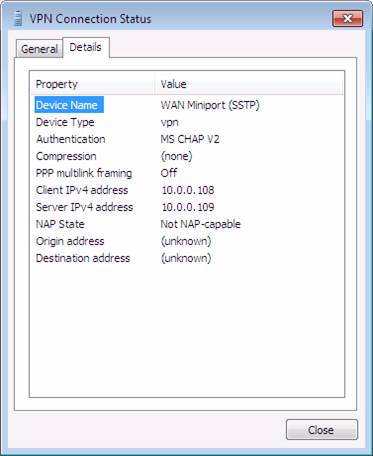

Рисунок 32 Снова запускаем VPN подключение. На сей раз, после подключения проверьте его свойства. Здесь вы будете приятно удивлены, поскольку клиент на самом деле создал SSTP подключение. Отлично!

Рисунок 33 Если вы проверите логи брандмауэра TMG, вы обнаружите, что CRL проверка прошла успешно, поскольку мы добавили новый путь, как показано на рисунке ниже.

Рисунок 34 Конечно, только тот факт, что мы способны подключаться к VPN, вовсе не означает, что у нас есть доступ к любым ресурсам корпоративной сети. Нужно будет создавать правила брандмауэра, управляющие тем, каким клиентам VPN будет разрешен доступ к сети после их подключения. По умолчанию нет никаких правил, поэтому на данном этапе VPN клиент подключен через SSTP, но он не имеет доступа к ресурсам. Когда вы создадите правила брандмауэра, дающие VPN клиентам сетевой доступ к ресурсам корпоративной сети, они смогут подключаться к этим ресурсам.

Теги:

SSTP VPN.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|