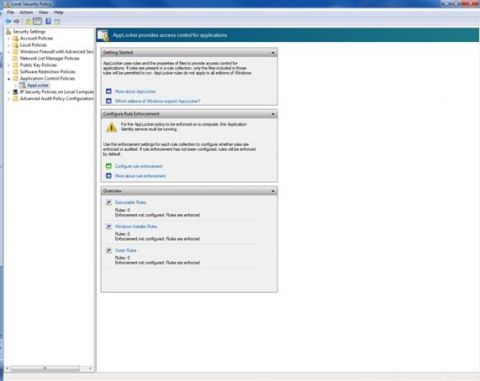

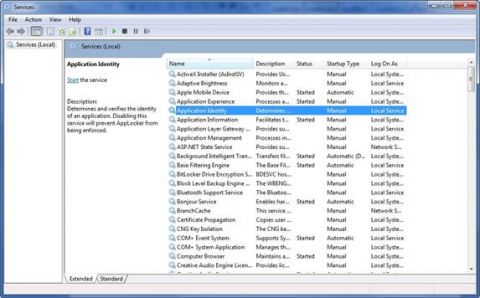

В этой статье мы продолжаем говорить о задачах, которые необходимо выполнить, прежде чем создавать правила в AppLocker. В этой части мы узнаем, какие системные службы должны быть включены, и я покажу вам, как уберечься от случайного блокирования Windows. В предыдущей части этого цикла я пояснял способ работы AppLocker, основанный на том, что проще определить приложения, которые нужно разрешить в Windows, чем пытаться заблокировать каждое потенциально неавторизированное приложение. В этой части мы продолжим разговор обсуждением того, как готовиться к созданию правил AppLocker. Открываем консоль AppLockerВ AppLocker можно войти из редактора объектов групповой политики. Он расположен по следующему пути: Конфигурация компьютера (Computer Configuration) | Настройки Windows (Windows Settings) | Настройки безопасности (Security Settings) | Политики управления приложениями (Application Control Policies) | AppLocker. Можно также зайти в AppLocker путем выбора опции Локальная политика безопасности (Local Security Policy) в меню Администрирование. При просмотре локальной политики безопасности AppLocker находится по следующему пути: Настройки безопасности (Security Settings) | Политики управления приложениями (Application Control Policies) | AppLocker. Контейнер AppLocker показан на рисунке A. Рисунок A: Так выглядит консоль AppLocker Раздел начала работы (Getting Started)Как видно из рисунка, консоль разделена на три раздела. Раздел Getting Started предоставляет вам сообщение уведомления, говорящее о том, что, как только вы начинаете создавать правило AppLocker, только приложения, указанные в этих правилах, смогут быть запущены. Здесь также есть пара ссылок, по которым можно перейти, чтобы узнать больше о AppLocker или посмотреть, в каких версиях Windows поддерживаются правила AppLocker. Раздел настройки внедрения правил (Configure Rule Enforcement)В разделе Configure Rule Enforcement отображаются уведомления, говорящие, что для внедрения правил AppLocker необходима работа службы идентификации приложений (Application Identity Service). Если вы посмотрите на рисунок B, то увидите, что по умолчанию служба идентификации приложений не запускается автоматически. Рисунок B: Служба идентификации приложений не запускается автоматически по умолчанию Если вы просто экспериментируете с AppLocker на одном ПК, то лучше всего использовать диспетчера управления службами (Service Control Manager), чтобы установить тип запуска для службы идентификации приложений в автоматический режим, а затем запустить службу. Если вы планируете использовать AppLocker со всеми своими компьютерами Windows 7, то лучше включить службу идентификации приложений на уровне групповой политики. Системные службы расположены по следующему пути: Конфигурация компьютера | Настройки Windows | Настройки безопасности | Системные службы в древе групповой политики. Если вы снова взгляните на рисунок A, то заметите, что раздел настройки внедрения правил в консоли AppLocker содержит ссылку (Configure Rule Enforcement). Нажав на эту ссылку, вы перейдете на страницу свойств AppLocker, как показано на рисунке C.

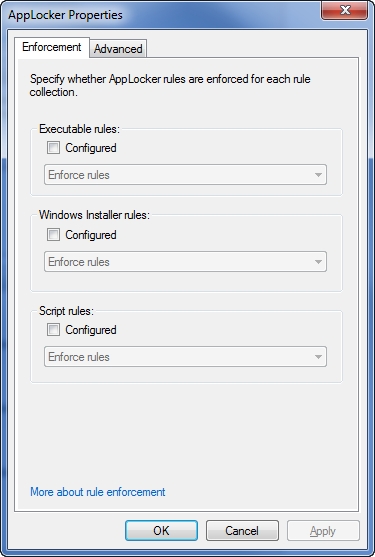

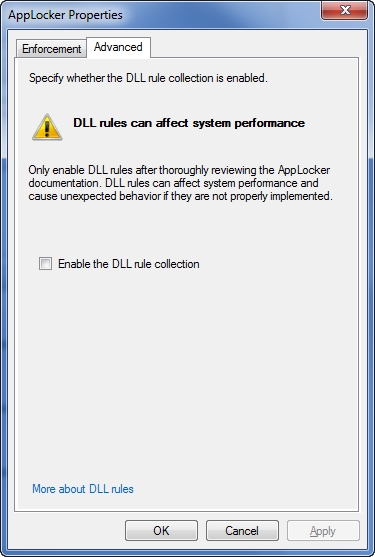

Рисунок C: Необходимо решить, какие правила внедрять Как видно из рисунка выше, правила AppLocker не настроены по умолчанию. Однако не следует попадаться на эту удочку. Как говорится в документации Windows 7, «Если внедрение не настроено, однако правила присутствуют в соответствующем собрании правил, эти правила будут включены». Следует помнить, что как только вы начинаете создавать правила, любые приложения, которые явно не указаны в этих правилах, будут блокироваться. Как говориться в тексте документации Windows 7, простое создание правила уже его включает, даже если вы не отметили опцию «Настроено» (Configured) для этого собрания правил. Чтобы случайно не заблокировать работу Windows, я рекомендую пойти дальше и выбрать опцию «Настроено» для всех трех собраний правил. После этого вам необходимо выбрать опцию «Только аудит» (Audit Only) из раскрывающегося списка для всех собраний правил. Когда собрание правил установлено в режиме Только аудит, правила в этом собрании не включены. Вместо этого, всякий раз, когда пользователь выполняет приложение, которое было бы подвергнуто обработке этим правилом, информация о правиле и приложении записывается в журнал регистрации событий AppLocker. Есть две основных причины, по которым я рекомендую устанавливать значение Только аудит для каждого собрания правил, прежде чем вы начнете создавать правила. Во-первых, это мера предосторожности. Пока AppLocker работает в режиме аудита, вам не стоит беспокоиться о том, что вы заблокируете свою ОС. Во-вторых, аудит ваших правил позволяет вам посмотреть эффективность их работы. Когда вы просматриваете журналы аудита, вы можете обнаружить необходимость в пересмотре правил, поскольку приложения, которые должны быть запрещены, на самом деле разрешены. Или наоборот, вы можете обнаружить, что правила слишком строгие и влияют на важные для бизнеса приложения. Аудит позволяет вам посмотреть, как ваши правила будут себя вести, но при этом они не смогут оказать отрицательного воздействия на работоспособность вашей системы. Дополнительные свойства AppLockerЕсли вы посмотрите на рисунок C, то заметите, что страница свойств AppLocker содержит закладку Дополнительно (Advanced). Если вы выберете эту закладку, у вас появится возможность включения коллекции DLL правил, как показано на рисунке D.

Рисунок D: Закладка Дополнительно дает вам возможность включения DLL собрания правил Если посмотреть на эту страницу, то первое, что вы заметите, это большой жирный текст уведомления о том, что DLL правила могут повлиять на производительность вашей системы. Следует отметить, что есть веская причина, по которой в Microsoft не включили DLL правила в другие собрания правил на странице свойств в закладке внедрения. Если вы решите включить собрание DLL правил, вам нужно будет одобрить каждый DLL, используемый разрешенными приложениями в вашей системе. Это будет очень трудоемкий процесс, и высока вероятность случайного пропуска одного DLL. Если вы забыли разрешить DLL файл, то приложение, зависящее от этого DLL, не будет работать корректно. Конечно, текст уведомления в диалоговом окне скажет вам о том, что включение DLL правил может повлиять на работу вашей системы. Причина, по которой дело обстоит именно так, заключается в том, что большинство приложений использует как минимум несколько DLL. Это означает, что когда пользователь загружает приложение, проверки того, что это приложение разрешено уже недостаточно. Windows также необходимо проверить каждый DLL файл, что занимает определенное время. В зависимости от того, как приложение написано, ему может потребоваться время от времени загружать DLL. Это может увеличить время отклика системы по мере работы пользователя с приложением. Следует учитывать, что у DLL есть свое место. Если безопасность для вас является задачей первостепенной важности, то включение правил DLL может быть весьма полезным. Однако всем остальным я не рекомендую использовать собрания DLL правил. ЗаключениеВ этой статье я рассказал о том, что если вы собираетесь использовать AppLocker, то будет хорошей мыслью запустить все собрания правил в режиме аудита, прежде чем вы создадите первое правило. Таким образом, вы сможете определить воздействие этих правил без опасности столкнуться с какими-либо побочными эффектами этих правил. В 4 части цикла я начну показывать вам, как на самом деле создавать нужные правила AppLocker. Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|