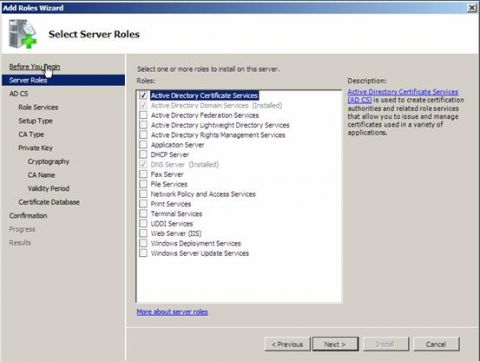

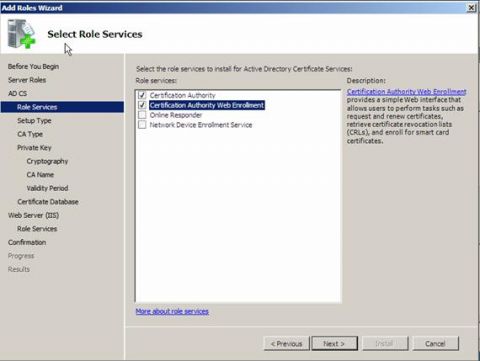

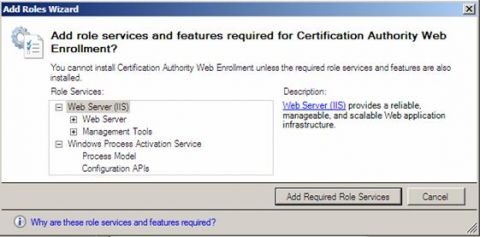

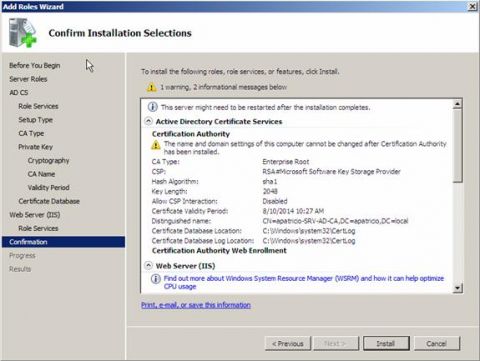

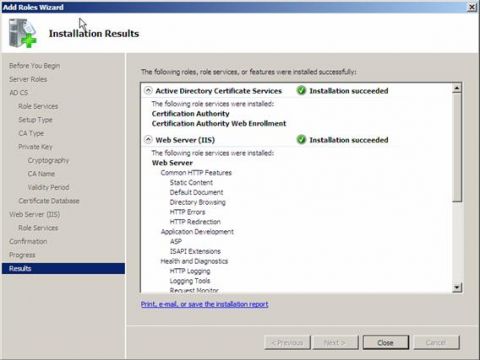

Установка служб сертификатов Active Directory Certificate ServicesХотя это, в общем-то не является требованием, службы AD CS (Active Directory Certificate Services) помогают в управлении сертификатами на внутренних серверах. AD CS является основой для PKI (Public Key Infrastructure), которую в производственной среде необходимо планировать, защищать и создавать должным образом. В этом цикле статей мы установим корневой центр сертификации предприятия (Enterprise root Certification Authority), и этот тип ЦС использует Active Directory для управления сертификатами. Все машины, входящие в наш домен, будут признавать сертификаты, изданные этим ЦС. Для установки AD CS в Windows Server 2008 нужно выполнить следующие шаги:

Рисунок 1

Рисунок 2

Рисунок 3

Рисунок 4

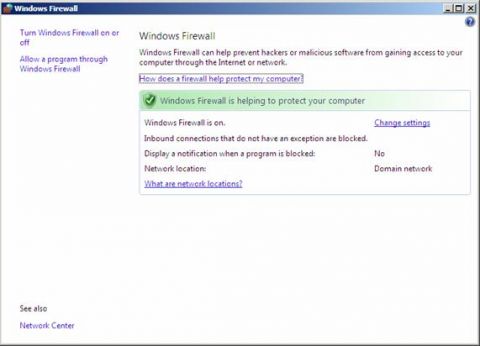

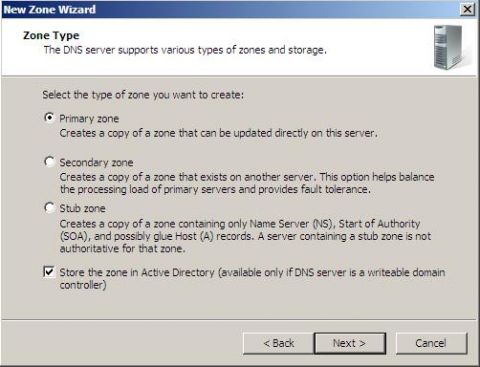

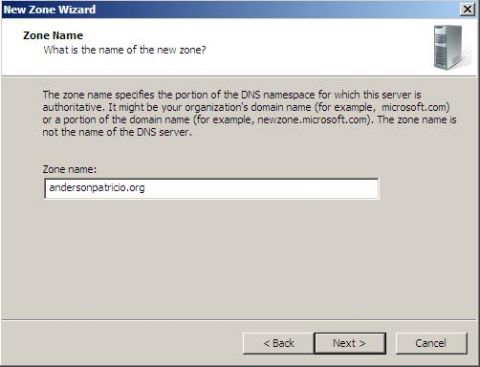

Рисунок 5 Брандмауэр WindowsВ этом сценарии мы воспользуемся брандмауэром Windows Firewall, который будет постоянно включен, как показано на рисунке 06. Очень важно держать его включенным во время процесса установки серверов Exchange Server и OCS, поскольку процесс установки автоматически создаст исключения брандмауэра в качестве части инсталляции. Рисунок 6 Настройка DNSК данному моменту вы уже должны знать, что сердцевиной Unified Communications является Active Directory, которая зависит от DNS. Вы также должны знать, что технологии унифицированного обмена сообщениями Unified Communications используют множество сертификатов. Существует множество различных типов сертификатов и масса способов их установки в организации. В этой статье мы все предельно упростим и попытаемся свести к минимуму количество используемых сертификатов, мы будем использовать SAN (Subject Alternative Name) сертификат и настроим раздельную (split) DNS в нашей внутренней Active Directory. Раздельная DNS – это простая конфигурация, где ваше внешнее DNS имя имеет свою зону внутренне. Допустим, внешнее имя нашей компании будет AndersonPatricio.org, и у нас есть зона, расположенная во внешней DNS, и эта зона содержит несколько элементов хоста, таких как: www, autodiscover и mail. Внутреннее Active Directory FQDN имя этой компании настроено на apatricio.local. Раздельная DNS конфигурация действительно проста, нам лишь нужно создать andersonpatricio.org зону на наших внутренних DNS серверах, что означает, что на все запросы к домену andersonpatricio.org будет отвечать внутренний сервер, а не внешний, и по этой причине нам нужно отследить все элементы хостов во внешней зоне и создать их во внутренней зоне. Прежде всего, хотя это и не космическая технология, некоторые администраторы до сих пор не любят использовать раздельную DNS конфигурацию в своей среде, здесь лишь нужно убедиться в том, что при каждом обновлении внешних записей они обновляются и на внутренних DNS серверах, в противном случае у вас может возникнуть странная ситуация, в которой внешние пользователи смогут открывать веб страницы компании, а внутренние не смогут. То же самое происходит и с новыми сервисами, установленными внутренне. Если эти сервисы будут использоваться внешне, необходимо обновить ваши внешние DNS зоны. Если говорить коротко: убедитесь, что у Внешних и Внутренних DNS зон записи совпадают. В этой статье мы создадим всего одну зону, SRV и специальные записи, требуемые для автоматического входа Office Communicator, будут рассмотрены в следующей части, где мы поговорим о процессе входа Office Communicator. Чтобы создать внешнюю зону, нужно выполнить следующие шаги:

Рисунок 7

Рисунок 8

Установка ролей и функций ОС для поддержки сервера OCSЧтобы установить OCS 2007 R2, нужно соблюсти некоторые требования. OCS 2007 R2 требует наличия некоторых функций и ролей, чтобы выполнить весь процесс подготовки Active Directory и установки OCS с сервера OCS. Вот необходимые шаги для установки функций, требуемых для корректной работы OCS 2007 R2.

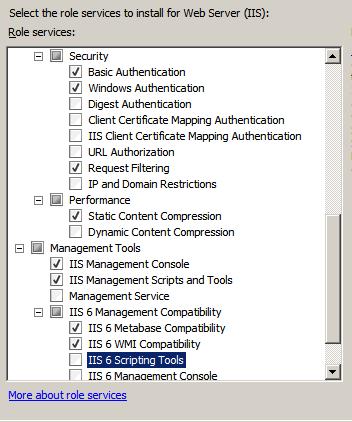

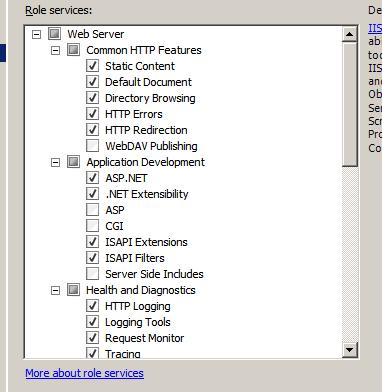

IIS также должен быть установлен перед инсталляцией OCS 2007 R2, просто запустите стандартный мастер добавления ролей, используя диспетчер сервера, и убедитесь, что все элементы, отображенные на двух нижеприведенных рисунках, выбраны (рисунок 09 и 10).

Рисунок 9

Рисунок 10 ЗаключениеВ конце четвертой части этого цикла мы вкратце рассмотрели архитектуру, планирование и теперь установку служб AD для создания нашей среды. В следующей части мы, наконец-то, войдем в область UC и начнем с процесса установки Exchange. В следующей статье я дам вам несколько советов, как сэкономить время в течение процесса установки Exchange.

Теги:

Exchange Server 2007.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|