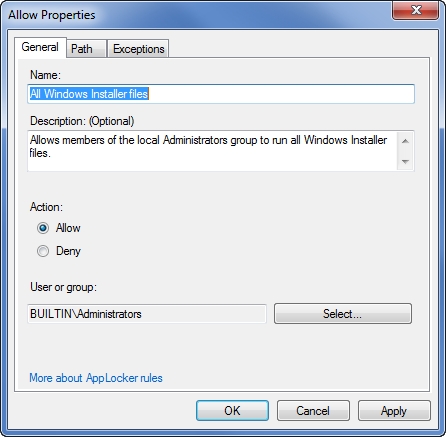

В части 4 этого цикла статей я показывал вам правила AppLocker, которые создаются по умолчанию, а также рассказал о том, что делает каждое из этих правил. В этой части я хочу подвести к концу цикл статей рассмотрением того, как изменять стандартные правила и как создавать собственные правила AppLocker. Анатомия правилаКлючевым моментом создания нового правила AppLocker или изменения уже существующего правила является понимание основных компонентов, образующих правило, и того, как эти компоненты совместно работают. После этого вы сможете изменять существующее правило простым нажатием на нем правой клавишей мыши и выбором опции Свойства из контекстного меню. Здесь вы сможете сделать нужные изменения и нажать OK. Подобным образом вы можете создавать новое правило AppLocker нажатием правой клавиши на категории правил и выбором команды «Создать новое правило» из контекстного меню. Когда вы создаете новое правило, Windows запускает мастера, который проводит вас через процесс создания. В отличие от этого, изменение существующего правила включает ручное редактирование содержимого различных полей на странице свойств. Однако в любом случае вам приходится работать с абсолютно одинаковым набором опций. Учитывая это, я хочу рассказать о различных опциях и о том, что они делают. Если вы посмотрите на рисунок A ниже, вы увидите страницу свойств, которая используется при каждом изменении существующего правила. Первые две опции в закладке «Общие» страницы свойств позволяют вам задавать название правила, а также вводить необязательное описание этого правила. Хотя введение описания является необязательным, рекомендую делать это описание максимально тщательно, поскольку, когда у вас начнут накапливаться правила AppLocker, сложно будет вспомнить, для чего создавалось каждое из них.

Рисунок A: Каждое правило AppLocker должно иметь уникальное имя Следующий набор опций в закладке Общие позволяет вам управлять тем, к кому правило будет применяться, и будет ли пользователю или группе разрешено выполнять указанные приложения. Например, правило показанное на рисунке выше позволяет всем членам встроенной группы администраторов выполнять определенные приложения. Чтобы посмотреть, какие приложения разрешено выполнять членам этой группы, нам нужно перейти в закладку Путь (Path), как показано на рисунке B.

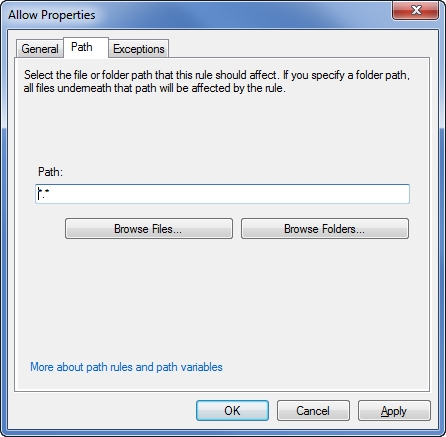

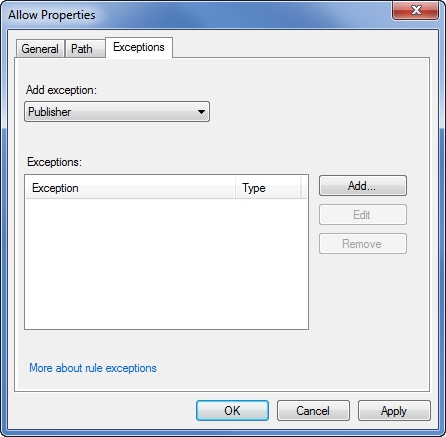

Рисунок B: Закладка Путь содержит список путей к приложениям, на которые распространяется данное правило Страница свойств, показанная на рисунке выше, включает только одну закладку Путь, поскольку она относится к правилу пути. Будь это правило публикации или хэш-значений файлов, название закладки было бы другим. В любом случае, на этой закладке задаются условия данного правила. Например, на рисунке выше путь описан как *.*, что может означать любой путь. Таким образом, условие, активирующее правило, по сути, будет представлять собой «любой путь». Однако, как видно на рисунке, мы с легкостью можем ввести более конкретный путь или даже отдельный файл. Заключительная закладка на странице свойств – это закладка Исключения (Exceptions). Как предполагает ее имя, закладка исключений, показанная на рисунке C, позволяет вам создавать исключения для правила. Исключение может состоять из автора (Publisher), хэш-значения файла (File Hash), или правила пути. Например, правило AppLocker, которое я показываю вам здесь, создано, чтобы разрешать администраторам выполнять любой файл установщика Windows независимо от его местоположения. Если бы нам нужно было создать исключение из этого правила, мы могли бы настроить правило так, что администраторы могли бы выполнять любые файлы установщика Windows за исключением файлов, расположенных в папке C:\Program Files\Games. Еще одним вариантом может быть исключение на основе хэш-значения файла пакета установщика для Grand Theft Auto. В этом случае администраторы смогут установить массу прочих приложений, но не смогут установить Grand Theft Auto.

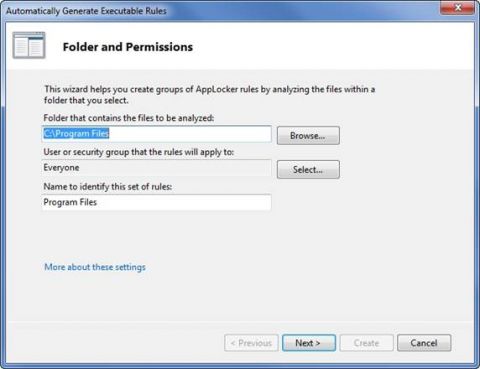

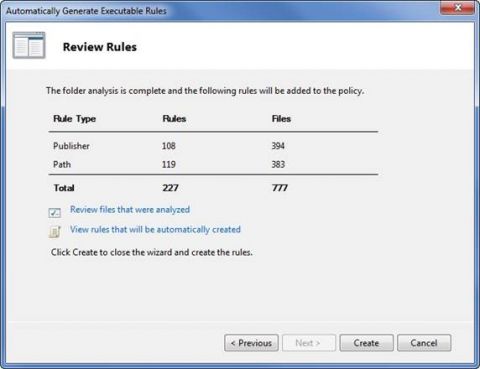

Рисунок C: Закладка исключений позволяет создавать исключения из правил Говоря об исключениях, нужно отметить, что иногда они работают в противоположенном описанному мной выше порядке. Как вы помните, можно настраивать правило на разрешение или запрещение выполнения определенных приложений. Когда я показывал вам запрещающее правило, вы, возможно, сочли странным тот факт, что есть опция запрещения, поскольку стандартным поведением AppLocker является запрещение доступа ко всему, к использованию чего вы не дали открытые разрешения пользователям. Причина наличия опции «Запретить» заключается в том, что вы можете дать разрешения путем создания исключений в запрещающем правиле. Знаю, что это звучит весьма запутанно, поэтому приведу пример. Предположим, по какой-то причине вы решили заблокировать доступ ко всей папке Program Files (не стоит на самом деле блокировать эту папку, это всего лишь пример), но при этом вам нужно, чтобы пользователи имели возможность выполнять приложения, расположенные в папке \Program Files\Microsoft. Этого можно добиться путем создания правила, запрещающего доступ к папке \Program Files, но в котором папка \Program Files\Microsoft указана в качестве исключения. Автоматическое создание правил AppLockerКак вы видите, правила AppLocker не очень сложны. Но даже с учетом этого всякий раз, когда вы создаете новое правило AppLocker, вам нужно разрешить доступ к любым приложениям, к которым пользователи должны иметь доступ. Если вы не авторизуете приложение, пользователи не смогут запускать его. Я веду к тому, что даже несмотря на тот факт, что компания Microsoft упростила задачу создания правил AppLocker, создание полномасштабного набора правил AppLocker может потребовать много работы. К счастью, есть средство. AppLocker содержит механизм автоматического создания необходимых правил. Для работы с этой функцией нужно нажать правой клавишей на контейнере правил и выбрать опцию «Автоматически создать правила» (Automatically Generate Rules) из контекстного меню. Когда вы это сделаете, Windows запустит мастера, который попросит вас указать путь к файлам, которые нужно проанализировать, группу безопасности, к которой новое правило будет применяться, и имя набора правил. Этот мастер показан на рисунке D. Рисунок D: Windows может автоматически генерировать правила AppLocker Когда вы нажимаете Далее, Windows задает вам несколько вопросов о том, как создавать правило. По умолчанию Windows создает правила автора для любых подписанных приложений, правила хэш-значения файла для всех остальных приложений. Но это лишь стандартное поведение. У вас есть возможность создания других типов правил. Когда вы определились с типом создаваемых правил, нажмите Далее, и правила будут созданы. Когда процесс завершиться, у вас появится страничка, как показано на рисунке E. Как вы видите, эта страничка говорит вам о том, сколько правил каждого типа было создано. У вас также есть возможность просмотра файлов, которые были проанализированы, а также просмотра правил, которые были созданы автоматически. Рисунок E: AppLocker может автоматически создавать большое количество правил ЗаключениеХотя AppLocker значительно лучше своего предшественника политик ограничения ПО, он не может стать заменой программным продуктам сторонних производителей по управлению приложениями. Но, несмотря на это, правила AppLocker дают вам хорошие возможности для управления компьютерами так, чтобы пользователи могли запускать только авторизированные приложения. Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|