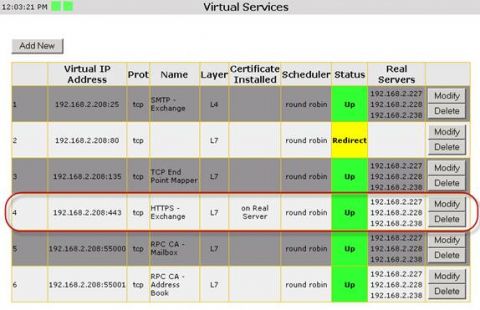

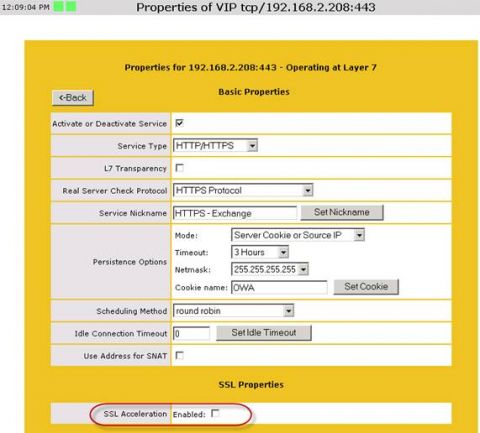

Во второй части этого цикла статей я показывал, как создавать и настраивать виртуальные службы, необходимые для протоколов/служб Exchange 2010, а также то, как изменять внешние и внутренние URL адреса для каждой службы соответственно. В этой части я покажу вам, как включать SSL разгрузку, чтобы SSL сеансы завершались на HLB решении, а не на Exchange 2010 CAS серверах в CAS массиве. Зачем включать SSL разгрузку?Есть ряд преимуществ при включении SSL разгрузки при использовании аппаратного компенсатора нагрузки (HLB). Когда вы включаете SSL разгрузку, вы завершаете входящие SSL соединения на HLB, а не на серверах CAS. В результате вы перемещаете рабочую нагрузку SSL (задачи шифрования и расшифровки), которые потребляют много ресурсов ЦП, с CAS серверов на HLB устройство. Поскольку в последнее время CAS серверы получают все больше задач с введением новых функций, таких как MailTips, Move Request Service (MRS) и поскольку они теперь являются конечными точками для MAPI клиентов, имеет еще больший смысл позволять HLB заботиться о рабочей нагрузке SSL. Еще одной важной причиной является тот факт, что можно использовать обработку только 7 уровня (L7), например устойчивость на основе файлов cookie. Если вы не будете разгружать SSL на HLB решение, вы сможете использовать устойчивость только на основе IP адреса источника, что не идеально. Особенно не идеально, если у вас есть клиенты, которые представляются с одного IP адреса. Большинство устройств HLB поддерживают программную SSL. Когда используется SSL программного уровня, устройство HLB использует общий процессор (ЦП) для выполнения задач SSL шифрования и расшифровки. Поскольку главный ЦП также выполняет такие задачи как балансировка нагрузки, проверка здоровья и прочие административные задачи, если у вас есть тысячи пользователей в вашей среде обмена сообщениями, рекомендуется использовать HLB с отдельным ЦП, который выделен под задачи обработки SSL. Включение SSL ускорения на HLBВ этой статье я покажу вам, как настраивать Load Master 2000 HA пару от KEMP Technologies для SSL ускорения, но в общих чертах, эти шаги по настройке должны быть идентичными для подобных устройств от других производителей. Чтобы включить SSL ускорение для виртуальной службы HTTPS, созданной нами ранее в этой статье, войдите в веб интерфейс LoadMaster и разверните пункт виртуальных служб 'Virtual Services', затем нажмите 'Показать/изменить службы (View/Modify Services)'. Теперь найдите виртуальную службу HTTPS и нажмите 'Изменить (Modify)'. Рисунок 1: Страница свойств виртуальной службы HTTPS На странице свойств виртуальной службы HTTPS отметьте опцию ускорения 'SSL Acceleration' Рисунок 2: Включение SSL ускорения Теперь откроется диалог, как показано на рисунке 3.

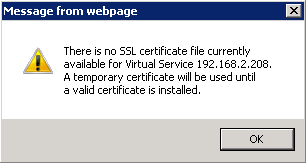

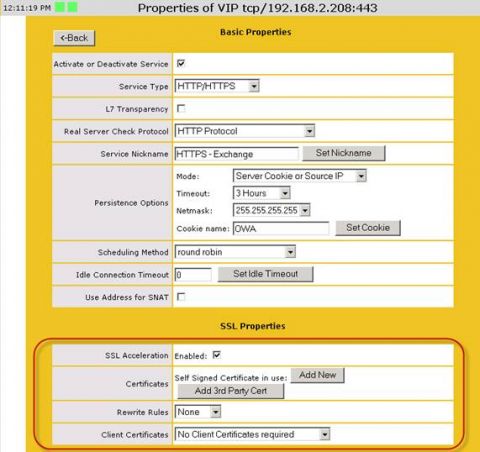

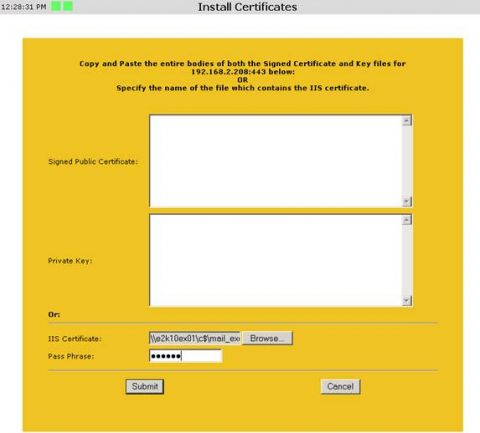

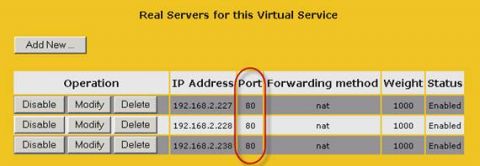

Рисунок 3: Будет использоваться временный сертификат После нажатия 'OK' страница свойств развернется и отобразит дополнительные SSL опции. Рисунок 4: Включение SSL ускорения разворачивает страницу свойств и отображает новые опции SSL Как вы могли заметить, самозаверяющийся сертификат автоматически установлен, когда вы включаете SSL ускорение. Поскольку мы собираемся использовать сертификат SAN/UC стороннего поставщика, который в настоящее время используется на наших серверах CAS массива CAS, нажимаем опцию добавления нового сертификата 'Add New'. Затем либо вставляем полностью тело сертификата или указываем файл сертификата нажатием кнопки 'Обзор (Browse)'. Рисунок 5: Установка UC/SAN сертификата Нажимаем 'Отправить (Submit)' и 'OK', после чего сертификат будет установлен для виртуальной службы HTTPS. Рисунок 6: Рисунок 6: UC/SAN сертификат установлен Теперь необходимо убедиться, что портом для каждого реального сервера (CAS сервера) является порт 80.

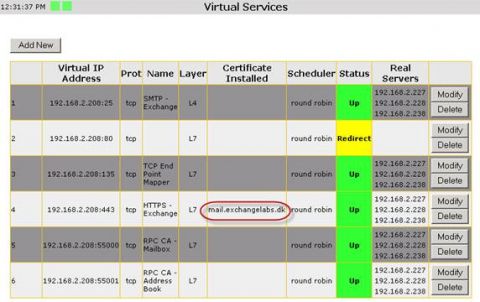

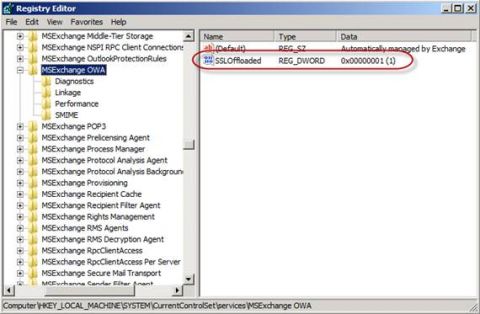

Рисунок 7: Проверка того, что порт 80 выбран в качестве порта целевого сервера Теперь мы видим общее имя для сертификата (mail.exchangelabs.dk) в списке виртуальных служб, и на этом работа на стороне HLB завершена. В следующем разделе мы рассмотрим шаги, необходимые для настройки SSL разгрузки на CAS серверах в массиве CAS. Рисунок 8: Сертификат корректно установлен на виртуальной службе HTTPS Включение SSL разгрузки для служб Exchange 2010 CASВ этом разделе я поясню, как настраивать каждую службу/протокол так, чтобы они поддерживали SSL разгрузку для каждой службы/протокола на аппаратный компенсатор нагрузки. Настройка Outlook Web AppЧтобы настроить SSL разгрузку для Outlook Web App (OWA), необходимо выполнить два шага на каждом CAS сервере в массиве CAS. Сначала нужно добавить ключ реестра REG_DWORD для разгрузки SSL. Для этого открываем редактор реестра и переходим в раздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSExchange OWA В этом разделе создаем REG_DWORD ключ под названием 'SSLOffloaded' и устанавливаем его значение на '1', как показано на рисунке 9.

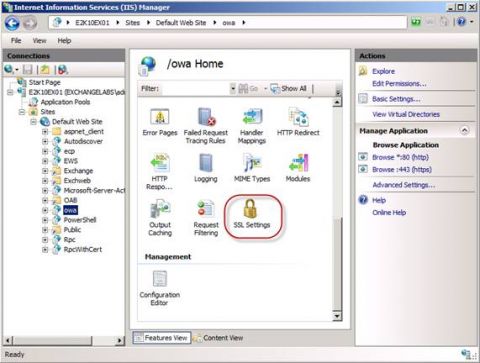

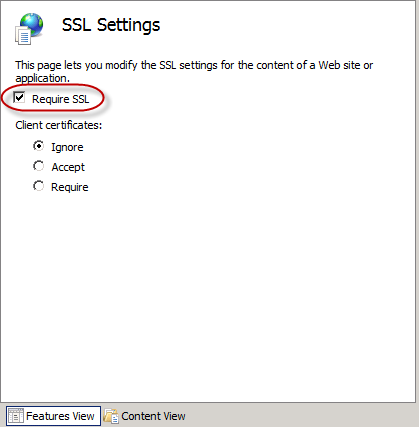

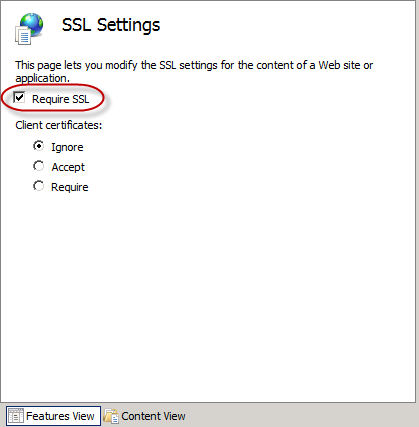

Рисунок 9: Создание ключа разгрузки SSL для OWA в системном реестре Теперь нам нужно отключить SSL требование на виртуальном каталоге OWA. Для этого открываем диспетчер IIS Manager и разворачиваем пункт Default Web Site. В пункте Default Web Site выбираем виртуальный каталог 'OWA'. В окне вида функций дважды нажимаем на параметрах 'SSL Settings'. Рисунок 10: Доступ к параметрам SSL для виртуального каталога OWA Теперь убираем флажок с опции 'Требовать SSL (Require SSL)' и нажимаем 'Применить (Apply)' в панели действий Actions.

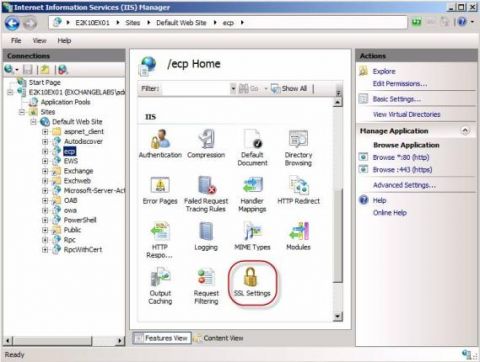

Рисунок 11: Отключение требования SSL для виртуального каталога OWA Наконец, открываем окно интерпретатора команд и выполняем команду 'iisreset /noforce', чтобы применить изменения. Настройка панели управления ExchangeВ отличие от OWA настройка SSL разгрузки для панели управления Exchange Control Panel (ECP) не требует создания ключа системного реестра. Если говорить точнее, ECP будет использовать тот же ключ реестра, который мы создали для OWA. Чтобы включить SSL разгрузку для ECP, нам лишь нужно отключить SSL требование для виртуального каталога ECP. Для этого открываем диспетчер IIS Manager и разворачиваем пункт Default Web Site. В пункте Default Web Site выбираем виртуальный каталог 'ecp'. В окне вида функций дважды нажимаем на параметрах 'SSL Settings'.

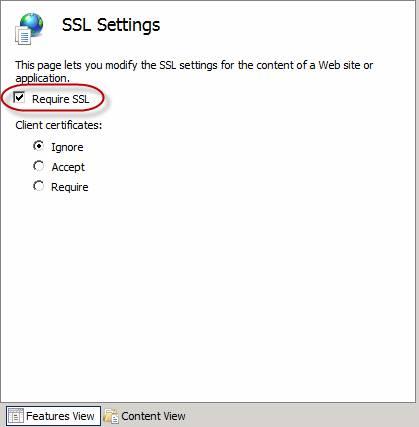

Рисунок 12: Доступ к SSL параметрам виртуального каталога ECP Теперь убираем флажок с опции 'Require SSL' и нажимаем 'Применить' в панели задач Actions.

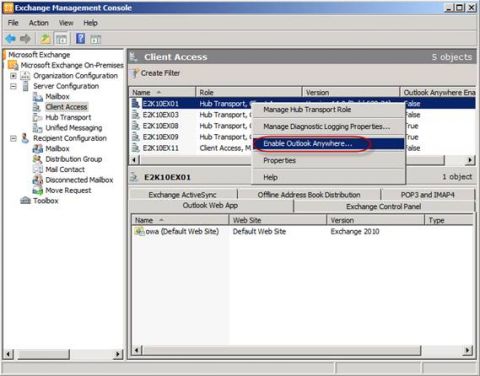

Рисунок 13: Отключение SSL требования для виртуального каталога ECP Наконец, открываем интерпретатор команд и выполняем команду 'iisreset /noforce', чтобы изменения вступили в силу. Настройка Outlook AnywhereЧтобы включить SSL разгрузку для Outlook Anywhere, требуется всего один шаг, который, в зависимости от того, включена ли Outlook Anywhere или нет, может быть выполнен из консоли Exchange Management Console (EMC) или оболочки Exchange Management Shell (EMS). Если вы еще не включили Outlook Anywhere, вы можете использовать SSL разгрузку при запуске мастера 'Enable Outlook Anywhere'. Этот мастер можно запустить путем нажатия правой клавишей на соответствующем сервере CAS в EMC и выбора опции 'Enable Outlook Anywhere' из контекстного меню.

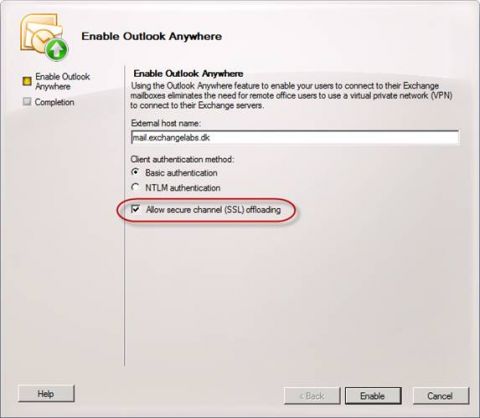

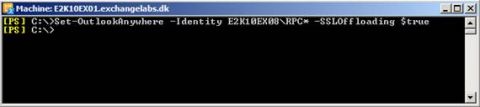

Рисунок 14: Включение Outlook Anywhere с помощью EMC Это вызовет мастера, в котором вы можете ввести имя внешнего узла, который будет использоваться, и отметить опцию 'Разрешить разгрузку защищенного канала (SSL) (Allow secure channel (SSL) offloading)'. Рисунок 15: Разрешение SSL разгрузки для Outlook Anywhere Если вы уже включили Outlook Anywhere в своей среде, вам нужно воспользоваться командой Set-OutlookAnywhere для включения SSL разгрузки. Если дело обстоит так, откройте Exchange Management Shell и введите следующую команду: Set-OutlookAnywhere 'Identity CAS_server\RPC* -SSLOffloading $true

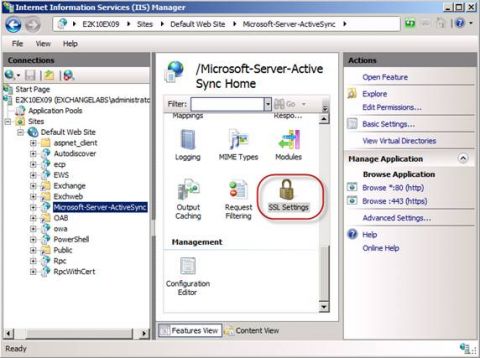

Рисунок 16: Включение SSL разгрузки с помощью EMS Выполнение вышеуказанной команды отключит требование SSL для виртуального каталога RPC в IIS, а это означает, что нам не нужно делать это вручную, как мы делали для предыдущих служб/протоколов. Настройка Exchange ActiveSyncНекоторые из вас, возможно, читали на Microsoft TechNet или в других источниках о том, что SSL разгрузка не поддерживается в Exchange ActiveSync. Это было так, но сейчас она полностью поддерживается (хотя документация Exchange на Microsoft TechNet не была обновлена этой информацией). Однако следует помнить, что SSL разгрузка поддерживается в Exchange ActiveSync только для точки входа интернета (Internet ingress point). Она все еще не поддерживается в сценариях CAS-CAS прокси между сайтами Active Directory. Настройка Exchange ActiveSync на поддержку SSL разгрузки крайне проста. Нам лишь нужно убрать требование SSL в IIS. Для этого открываем диспетчер IIS и разворачиваем Default Web Site. В Default Web Site выбираем виртуальный каталог 'Microsoft-Server-ActiveSync'. В окне вида функций дважды нажимаем на 'SSL Settings'. Рисунок 17: Доступ к параметрам SSL для виртуального каталога Microsoft-Server-ActiveSync Теперь убираем флажок с опции 'Require SSL' и нажимаем 'Применить' в панели действий Actions.

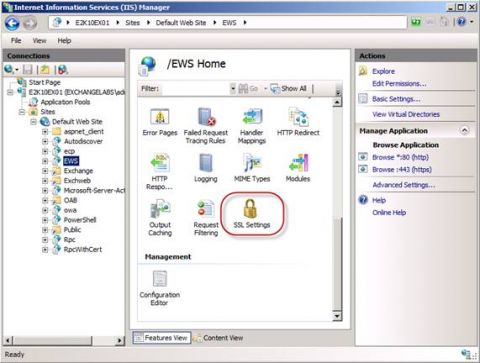

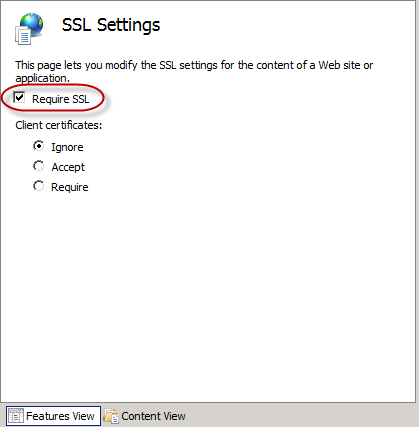

Рисунок 18: Отключение SSL требования для виртуального каталога Microsoft-Server-ActiveSync Наконец, открываем интерпретатор команд и выполняем команду 'iisreset /noforce', чтобы изменения вступили в силу. Настройка веб служб ExchangeЧтобы настроить веб службы Exchange на поддержку SSL разгрузки, нам нужно выполнить два изменения. Первым изменением будет отключение SSL требования для виртуального каталога EWS в IIS. Для этого открываем IIS Manager и разворачиваем Default Web Site. В Default Web Site выбираем виртуальный каталог 'EWS'. В окне вида свойств дважды нажимаем на 'SSL Settings'. Рисунок 19: SSL параметры для виртуального каталога EWS Теперь снимаем флажок с опции 'Require SSL' и нажимаем 'Применить' в панели действий Actions.

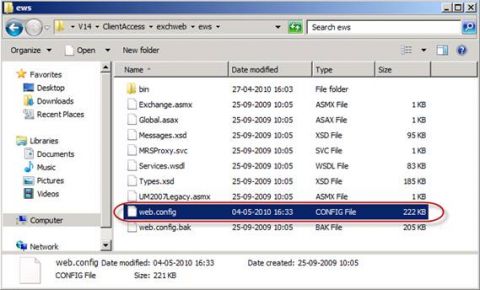

Рисунок 20: Отключение SSL требования для виртуального каталога EWS Следующим шагом будет внесение изменений в файл (web.config) для виртуального каталога EWS. Этот файл находится в C:\Program Files\Microsoft\Exchange Server\V14\ClientAccess\exchweb\ews и его можно изменить, используя такой текстовый редактор, как Блокнот.

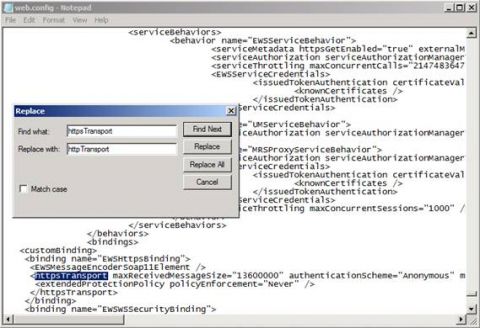

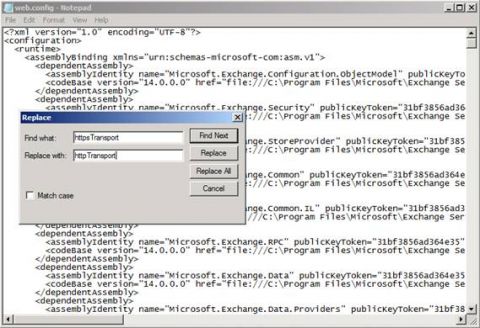

Рисунок 21: Расположение EWS web config файла В web.config файле необходимо заменить все элементы 'httpsTransport' на 'httpTransport' и затем сохранить его.

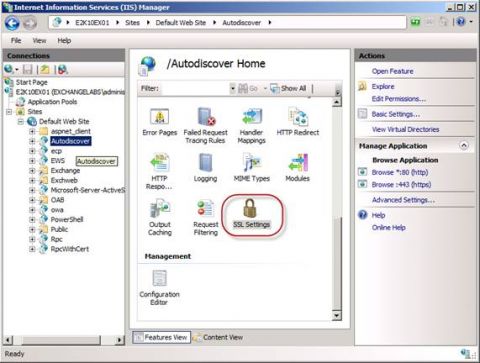

Рисунок 22: Заменена httpsTransport на httpTransport Примечание: В Exchange 2010 SP1 вам больше не потребуется вносить последнее изменение (смотрите KB article 980048 для подробной информации). Наконец, открываем окно интерпретатора команд и вводим 'iisreset /noforce', чтобы изменения вступили в силу. Настройка службы AutodiscoverДля настройки службы Autodiscover на поддержку SSL разгрузки нужно выполнить те же шаги, которые мы выполняли для настройки виртуального каталога веб службы Exchange. Открываем IIS Manager и разворачиваем Default Web Site. В Default Web Site выбираем виртуальный каталог 'Autodiscover'. В окне вида функций дважды нажимаем на 'SSL Settings'. Рисунок 23: Параметры SSL для виртуального каталога Autodiscover Теперь снимаем флажок с 'Require SSL' и нажимаем 'Применить' в панели действий Actions.

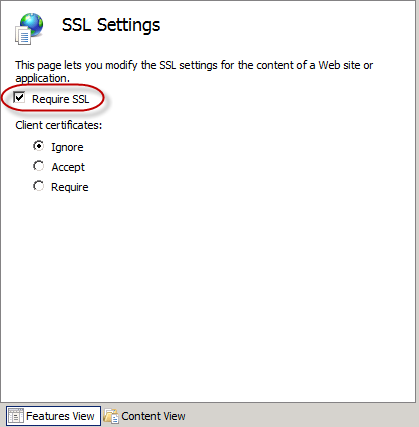

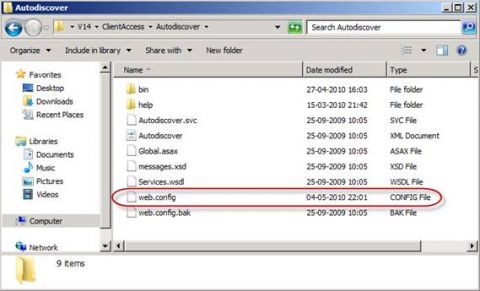

Рисунок 24: Отключение SSL требования для виртуального каталога Autodiscover Следующим шагом будет внесение изменений в файл конфигурации (web.config) виртуального каталога службы Autodiscover. Этот файл расположен в C:\Program Files\Microsoft\Exchange Server\V14\ClientAccess\Autodiscover, и его можно изменить в текстовом редакторе, например, Блокноте.

Рисунок 25: Расположение файла Autodiscover web config В файле web.config нужно заменить все элементы 'httpsTransport' на 'httpTransport', а затем сохранить его.

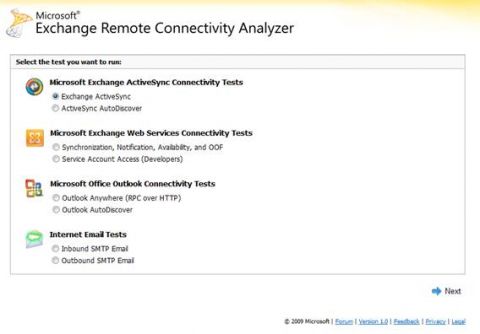

Рисунок 26: Замена httpsTransport на httpTransport Наконец, открываем окно интерпретатора команд и выполняем 'iisreset /noforce', чтобы изменения вступили в силу. Проверка работоспособности доступаПосле включения разгрузки SSL на HLB нам, конечно, нужно проверить, что доступ с различных клиентов/приложений Exchange работает должным образом. В качестве первого шага можно использовать анализатор удаленных подключений Exchange remote Connectivity Analyzer для этой цели.

Рисунок 27: Использование анализатора Exchange remote Connectivity Analyzer для проверки доступа Чтобы проверить, что установлены все необходимые корневые и промежуточные сертификаты, а также сертификаты UC/SAN, можно использовать такие инструменты диагностики установки SSL Installation Diagnistics, как инструмент от DigiCert.

Рисунок 28: Проверка SSL цепи с помощью диагностического инструмента DigiCert SSL Diagnostics Если в результатах этого инструмента у вас везде стоят зеленые галочки, то все работает нормально. Но также необходимо проверить доступ, используя настоящие клиенты Exchange. На этом заканчиваем данный цикл статей. Да, в конце предыдущей части я говорил то же самое, но в этот раз я говорю наверняка :)

Теги:

Exchange 2010, Client Access Servers.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|