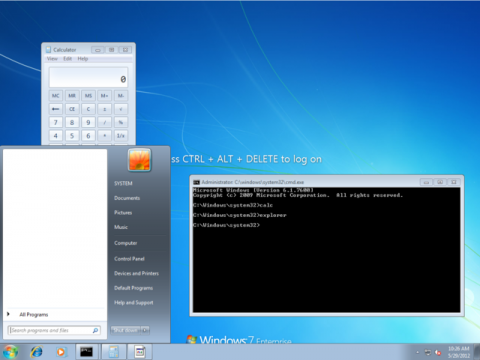

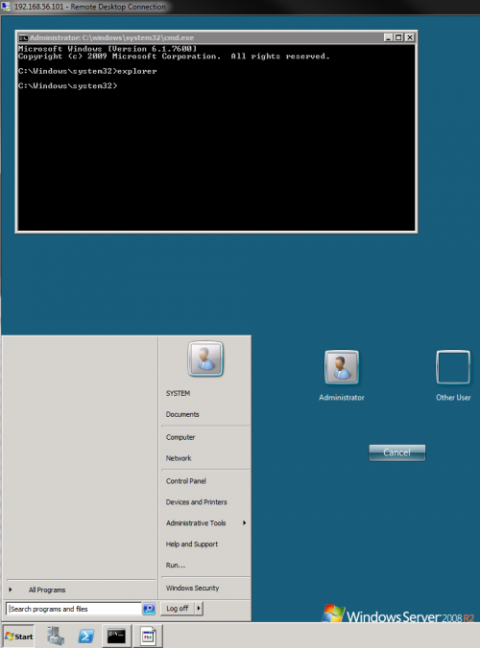

Команда Интернет-ресурса Carnal0wnage.attackresearch опубликовала статью, в которой речь идет о критической уязвимости, позволяющей злоумышленникам получить доступ к компьютеру, который был заблокирован или ожидает входа под конкретным пользователем. Для его воспроизведения достаточно из командной строки добавить специальный ключ реестра, отвечающий за вызов компонента “залипания клавиш” при пятикратном нажатии клавиши Shift, либо заменить выполняемый файл этой функции на командную строку. Это позволяет злоумышленникам запускать приложения, получать доступ к личным данным и выполнять операции с файлами без особых трудностей, при этом, даже не входя в систему под кем-либо из пользователей. Официальных комментариев от Microsoft по этому инциденту пока не поступало, а в настоящее время уязвимость все еще актуальна для Windows 7, Windows 8 Consumer Preview и даже Windows Server 2008 R2. Кроме того, подобному взлому подвержены также сессии RDP. В качестве защиты от подобных проявлений необходимо отключить залипание клавиш в центре специальных возможностей. Комментарии посетителей

29.05.2012/18:37

winbond

"Дежа-вю"... Годовалый (тогда еще) сын достал в позапрошлом году этим "центром невероятных возможностей", наяривая при каждом удобном случаев по клаве заблоченного домашнего гипера без монитора - в конце концов пришлось научиться не забывать клавиатуру выдергивать. Пару раз пришлось в справку лезть, чтобы понять что он там нахимичил и как "всё вернуть взад". 30.05.2012/15:01

mastika

Это не уязвимость а детский сад.Без прав администраторра на машине ничего "заменить" не получится. 30.05.2012/16:55

Galer

Но все-равно. Мало кто использует это залипание. Можно отключить. А знатные хакеры, поверьте, найдут как применить. 30.05.2012/17:53

yanepsih

ну собственно найти применение можно...особенно если имеешь физический доступ к компу...меняешь sethc.exe на cmd.exe пока %ИмяЧеловека% отошёл и потом имеешь доступ к его компу в дальнейшем... Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|