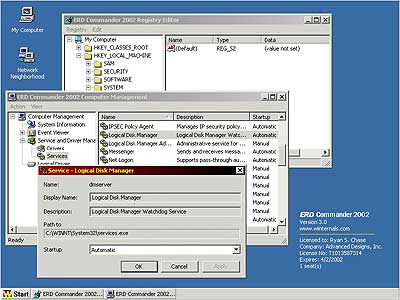

Способов «взлома» локальной Windows NT, вообще говоря, множество. Это и получение паролей других пользователей, в том числе администратора. Это и сброс или замена пароля администратора. Это и повышение до максимума пользовательских привилегий непосредственно из-под своей учётной записи, имеющей изначально весьма ограниченные права. Это и осуществление доступа к чужим файлам и многое другое. Из всех этих способов самый, на мой взгляд, элегантный и неразрушающий — получение полного списка паролей локальной машины. Ситуаций, когда взлом вероятен или даже необходим, тоже немало. Собственно говоря, само понятие «взлом» может применяться и к абсолютно законным случаям, прикрываясь фиговым листком фразы «восстановление забытых паролей». Ведь именно такая задача нередко стоит и перед самими системными администраторами, поскольку случаев, когда админ уволился, не сказав все пароли своему преемнику — пруд пруди. И используются при этом самые натуральные и достаточно известные хакерские методы. А уж пользователей, которые забыли понаставленные с бодуна пароли… Способов «взлома» локальной Windows NT, вообще говоря, множество. Это и получение паролей других пользователей, в том числе администратора. Это и сброс или замена пароля администратора. Это и повышение до максимума пользовательских привилегий непосредственно из-под своей учётной записи, имеющей изначально весьма ограниченные права. Это и осуществление доступа к чужим файлам и многое другое. Из всех этих способов самый, на мой взгляд, элегантный и неразрушающий — получение полного списка паролей локальной машины. Ситуаций, когда взлом вероятен или даже необходим, тоже немало. Собственно говоря, само понятие «взлом» может применяться и к абсолютно законным случаям, прикрываясь фиговым листком фразы «восстановление забытых паролей». Ведь именно такая задача нередко стоит и перед самими системными администраторами, поскольку случаев, когда админ уволился, не сказав все пароли своему преемнику — пруд пруди. И используются при этом самые натуральные и достаточно известные хакерские методы. А уж пользователей, которые забыли понаставленные с бодуна пароли… Вторая сторона медали во всём этом неблагодарном деле — умение по мере сил и возможностей противостоять взлому. Любой администратор самой маленькой локальной сети обязан это делать. Аксиома! Доказательств не требуется… Но не надо забывать и того, что всякого рода любопытным личностям или даже силовым структурам (легальным и нелегальным) может понадобиться полный или скрытый доступ и к вашему личному домашнему или мобильному ПК, если только информация на нём представляет хоть какую-то ценность. А потому, быть как минимум в курсе наличия брешей в безопасности своей собственной системы желательно и самому обычному пользователю, не только системному администратору. Конечно, если вас посадят на раскалённый утюжок, то тут будет уже не до сохранения паролей, но мы рассмотрим здесь чисто софтовый аспект проблемы. Различные методы «социального инжиниринга», «новорусские» пытки и шпионские штучки типа скрытых камер в отдушине или «жучков» в клавиатурном кабеле пока оставим за кадром.  И для осуществления большинства задач по взлому (будем всё же называть это именно так — «восстановление паролей» звучит хуже) системы необходимо загрузить на ПК альтернативную операционную систему — DOS, Linux или что-то ещё (например, можно перенести жёсткий диск на другой ПК со «своей» Windows NT). Думаю, понятно, что в системе, на которой можно запустить NTFS for DOS, NTFS for Windows 98, ERD Commander (все — http://www.winternals.com/), Paragon NTFS for Windows, Active@ NTFS Reader for DOS (http://www.ntfs.com/), Windows Preinstallation Environment или «линуксовый» LiveCD, абсолютно невозможно скрыть свои частные документы от посторонних глаз, не прибегая к дополнительному шифрованию. А потому, сисадмин, который не предпринял никаких, даже простейших мер по предотвращению загрузки ПК со сменных носителей, или не очень умный или очень ленивый. А самый элементарный способ — установка пароля в CMOS Setup, плюс разрешение загрузки ПК только с диска С:. Надо сказать, что существуют два наиболее распространённых метода ограничения доступа к компьютеру с помощью настроек CMOS Setup: запрет изменения настроек CMOS Setup и требование ввода пароля при загрузке компьютера. В обоих случаях для законного снятия блокировки необходимо знание установленного в системе пароля. Встречаются, конечно, и дополнительные меры защиты на уровне «железа», это, в частности, очень распространено в портативных компьютерах — ноутбуках. Например, парольная защита, встроенная в жёсткий диск или даже механические замки. Защищённый паролем жёсткий диск (hard disk lock password) часто оказывается бесполезен даже при его переносе на другую машину, и такой пароль неспециалисту не удастся сбросить ни форматированием ни переразбиением диска. Нередко для предотвращения неавторизованного доступа к ноутбуку применяются специальные микросхемы, которые либо просто в защищённом виде хранят пароль BIOS, либо осуществляют какую-то более серьёзную защиту, например, поддержку аутентификации по смарт-картам или отпечаткам пальцев. Впрочем, и такую защиту компетентные товарищи всё же ломают, причём в ряде случаев даже таким относительно простым способом, как перепрошивка БИОСа или подмена чипа на аналогичный чип с уже известным паролем (http://www.pwcrack.com/). Но в любом случае затраты на защиту, конечно, должны соответствовать возможному ущербу от неавторизованного доступа и вероятному упорству потенциальных хакеров. Для обычной офисной «локалки» дальше пароля на BIOS, вероятно, смысла идти всё же нет, а если вы вдруг начнёте заниматься банковским делом, то слабую гарантию безопасности может дать разве что круглосуточный охранник, готовый по условленному сигналу в пух и прах расстрелять из «Калашникова» жёсткий диск сервера. Да и то, если охранник неподкупный… Итак, если вы можете загрузить компьютер в обычном режиме или с дискеты, т. е. пароль непосредственно на загрузку не установлен, то вскрыть пароль на изменение настроек CMOS Setup часто довольно легко — для этого написано немало специализированных программ (кракеров), которые либо вообще сбрасывают пароль в пустоту, либо элементарно выводят его на экран компьютера. Например, пара «линуксовых» утилит исключительно для установки паролей ноутбуков Toshiba имеется здесь: http://www.buzzard.org.uk/toshiba/passwords.html. Самые лучшие из универсальных программ вы найдёте в Интернете по адресам:

или на сайте http://www.password-crackers.com/crack.html. Надо только учитывать, что для BIOS от разных производителей обычно используются разные программы, найти которые в Интернете не так уж сложно, достаточно в любой поисковой системе задать поиск, например, по такой маске: «Award BIOS Cracker» или «AMI BIOS password recovery». Не все такие программы, правда, гарантированно сработают, они обычно жаждут чистого DOS, но вскрыть пароль с их помощью более чем реально. Известен также «ручной» метод сброса настроек BIOS из-под DOS, при помощи команды Debug. Загрузившись с дискеты в чистый DOS необходимо набрать в командной строке для Award и AMI BIOS: DEBUG для Phoenix BIOS: DEBUG Если же в системе установлен пароль и на загрузку ПК, то дело лишь немного усложняется. Вскрыть такую защиту тоже можно несколькими способами. Самый простой — вообще сбросить все настройки CMOS Setup в состояние по умолчанию. Естественно, при этом и требование ввода пароля будет отключено (что может заметить админ). Для корректного проведения такой операции желательно найти инструкцию к материнской плате (полагаю, в Интернете их навалом) и в соответствии с её указаниями переставить определённую перемычку на материнской плате. Обычно она располагается возле края платы, рядом с батарейкой или же рядом с процессором и маркируется «CLEAR», «CLEAR CMOS», «CLR», «CLRPWD», «PASSWD», «PASSWORD», «PWD». На лаптопах её можно найти под клавиатурой или в открываемых отсеках нижней части. Если такой вариант по каким-либо причинам не проходит, то можно попробовать на несколько минут (редко — часов, если имеется ёмкий конденсатор) вынуть батарейку или сам чип CMOS из материнской платы — этого также достаточно для обнуления всех настроек CMOS (желательно при этом отсоединить и блок питания). В крайнем случае, если аккумулятор намертво впаян в плату, то допускается даже замыкание его контактов, но это, как вы понимаете, уже менее грамотно и гарантии сохранности оборудования вам в этом случае никто не даст (хотя вряд ли что-то при этом сломается). Однако в случае с ноутбуками, особенно IBM Thinkpad, обычно крайне не рекомендуется отключать батарейку, так как это может привести к невозможности загрузить ПК, поскольку в некоторых таких машинах используется скрытый от пользователя пароль жёсткого диска (включается он обычно вместе с установкой пароля Supervisor), который при сбросе питания система попросту забывает. В подобных ситуациях настройки CMOS следует сбрасывать только в соответствии с инструкцией на ноутбук — джампером на плате. На некоторых машинах можно обойти ввод пароля путём нажатия некой комбинации клавиш при загрузке ПК, например, если держать зажатым левый SHIFT (на Toshiba), INSERT (некоторые версии AMI BIOS) или же если в течение загрузки несколько раз одновременно нажать обе кнопки мыши (IBM APTIVA). Иногда помогают и такие не вполне корректные способы, как переполнение буфера клавиатуры путём быстрого многократного нажатия клавиши ESC при загрузке или даже загрузка ПК без клавиатуры или мыши. В Phoenix Ambra сбросить пароль можно, если загрузить ПК с отключенным от жёсткого диска IDE-шлейфом. Кроме того, встречаются и такие необычные способы сброса пароля CMOS, как навешивание специальной заглушки на LPT-порт у ноутбуков Toshiba, в которых даже полное снятие питания может не сбросить пароль, хранящийся в энергонезависимой памяти. Для этого надо просто распаять стандартный коннектор 25pin, соединив контакты: 1-5-10, 2-11, 3-17, 4-12, 6-16, 7-13, 8-14, 9-15, 18-25. Для ноутбуков Toshiba мне попался в Интернете ещё один интересный способ обхода пароля BIOS. Вот что он из себя представляет. Берётся дискета, и в любом шестнадцатеричном редакторе изменяются первые пять байтов второго сектора (если загрузочный сектор считать первым) таким образом, чтобы они равнялись: 4B 45 59 00 00. Изменения сохраняются, и вы получаете ключевую дискету! Теперь вставляете её в ноутбук, перегружаете его, при запросе пароля просто жмете Enter и появляется запрос на подтверждение ввода нового пароля (пустого!), на который отвечаем «Y» и Enter. Всё, пароль сброшен. Сам я этот способ не проверял — обладатели ноутбуков Toshiba могут поэкспериментировать на досуге. А готовую ключевую дискету для Toshiba можно скачать по адресу http://www.cgsecurity.org/keydisk.exe. И, наконец, уже давно повелось, что производители BIOS оставляют в своих программах специальные «чёрные ходы» или так называемые «инженерные пароли» (а вы сомневались? Думаете, в Windows такого нет?). Всё бы хорошо, но инженерные пароли относительно старых систем давным-давно всем известны, а вот для новой материнской платы или современного «брендового» ноутбука вы, скорее всего, такой уже не подберёте. Более того, компания Award предоставляла производителям оборудования даже специальную утилиту MODBIN.EXE для установки своего собственного инженерного пароля, так что узнать такой пароль может оказаться непростой задачей. Тем не менее, я приведу список наиболее известных паролей (учтите, что символ «_» на американской клавиатуре может соответствовать «?» на европейской) (см. врезку).

Постоянно же обновляемые списки «заводских паролей» вы также можете найти в Интернете:

Последний способ получения доступа к информации при забытом пароле — обратиться непосредственно к производителю оборудования, профессионалам типа http://www.pwcrack.com/ или даже в обычный сервис-центр по ремонту ноутбуков. Уж они-то знают все «чёрные ходы» и, вероятно, за некоторое вознаграждение помогут вам или другим заинтересованным лицам восстановить или сбросить установленный на вашем ПК пароль. Таким образом, пароль, установленный в CMOS Setup, по большому счёту, конечно, не представляет какой-либо серьёзной защиты даже от обычных, разбирающихся в современной технике пользователей, имеющих доступ к компьютеру, и без параллельного использования каких-то дополнительных ухищрений он почти бесполезен. Но в любом случае сисадмин ОБЯЗАН его устанавливать (а лучше — оба пароля)!!! Потому что пара достаточно простых приёмов всё же существенно повышают степень его защиты. А чем больше преград надо преодолевать при взломе системы, тем ниже вероятность его успешного осуществления. Какие же это приёмы? Надо исключить возможность чисто механического сброса паролей, для чего вполне подойдёт опломбирование корпуса стикерами, применение винтов с нестандартными шлицами (типа «секреток» на колёсах автомобилей), установка на корпус специального замочка. Всё-таки оставить явные следы взлома на служебном ПК решится не каждый сотрудник даже ради установки очень нужной программы. Говорят, после появления программ типа NTFS for DOS Microsoft заявила, что полную безопасность сможет дать только отсутствие физического доступа к ПК (оптимисты, едрёныть!). Но можно, например, заставить каждого пользователя подписать жёсткий документ о политике безопасности в сети, где, помимо всего прочего, прописать запрет вскрытия корпуса и загрузки ПК со сменных носителей — психологический эффект от этого сыграет немалую роль. Далее необходимо затруднить применение программных «крякеров» паролей CMOS. Естественно, весьма желательно, чтобы администратор заранее проверил возможность срабатывания таких программ на подведомственной ему технике. Если выяснится, что таковые существуют в природе, то, поскольку подобные программы обычно «ДОСовские», можно, во-первых, с помощью локальных политик безопасности запретить запуск консоли CMD.EXE на пользовательских ПК. Для этого в диалоговом окне «Групповая политика» — «Конфигурация пользователя» — «Административные шаблоны» — «Система» установите параметр «Запретить использование командной строки» («Disable the command prompt»). Во-вторых, можно вообще исключить запуск любых DOS-программ на машине пользователя. Для этого запретите пользователю доступ к файлу %SystemRoot%System32ntvdm.exe. Или для запрета целой группе пользователей «Users» выполните такую команду: CACLS %SystemRoot%System32ntvdm.exe /E /D "Users" Также можно, например, запретить доступ или вообще удалить с диска все копии файла Command.com (а вообще для NTVDM — виртуальной машины DOS в Windows 2000 — требуются ещё файлы Ntio.sys, Ntdos.sys, Ntvdm.exe, Ntvdmd.dll, Redir.exe — можно провернуть эксперимент и с их удалением).  Если же провести тщательный поиск в Интернете «крякеров» BIOS и составить список найденных программ (Password Reminder, например, это Windows-приложение — http://www.newpowersoft.com/password%20reminder/), то неплохо было бы ещё и внести эти программы в список запрещенных к запуску. Это тоже делается в меню «Групповая политика» — «Конфигурация пользователя» — «Административные шаблоны» — «Система». Правда, переименование программы, внесённой в такой список, полностью снимает блокировку, но, возможно, как раз на этом рубеже у потенциального «хакера» лопнет терпение. Либо проявите ещё большую жестокость и установите список разрешённых к запуску программ в значении параметра «Выполнять только разрешенные приложения для Windows» («Run only allowed Windows applications»). Наконец, можно пойти и на полное удаление из ПК привода гибких дисков — в локальной сети он не очень-то и нужен. От CD-ROM отказаться, конечно, сложнее, но если предпринять описанные выше усилия по защите пароля CMOS, то с наличием привода CD-ROM можно смириться. И ещё. Не используйте в BIOS опцию автоматического определения жёсткого диска, поскольку взломщик может подключить в систему собственный диск со всеми необходимыми для взлома пароля CMOS программами. И обязательно отключите в CMOS Setup возможность загрузки по сети, а также USB-порт, поскольку флеш-диски для этого порта сейчас получили огромное распространение, а Windows 2000 автоматически подключает такой диск, не спрашивая разрешения у администратора. Да и DOS-драйвера для USB-дисков уже появились.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|

||||||||||||