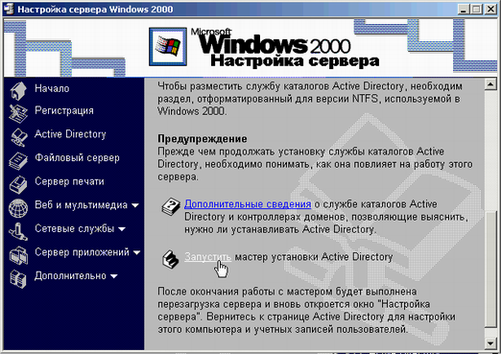

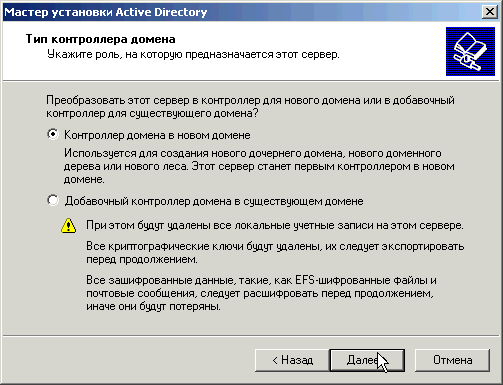

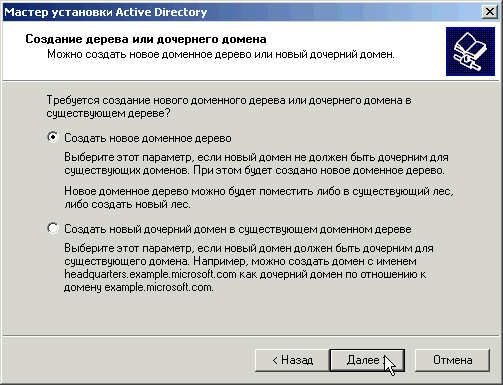

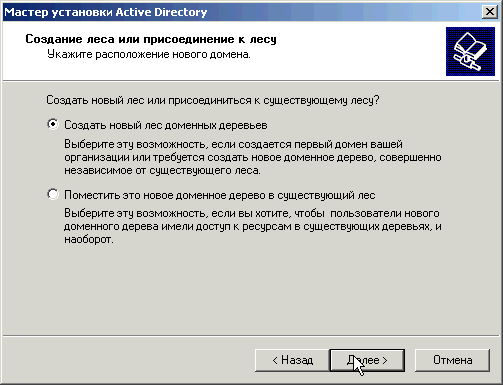

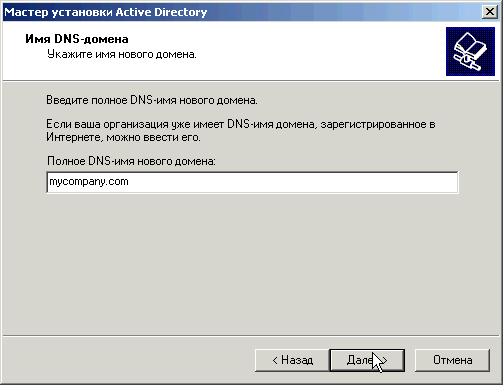

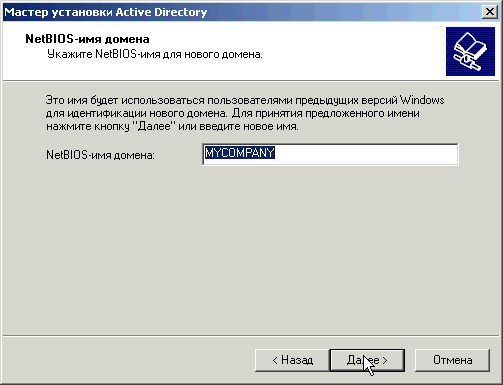

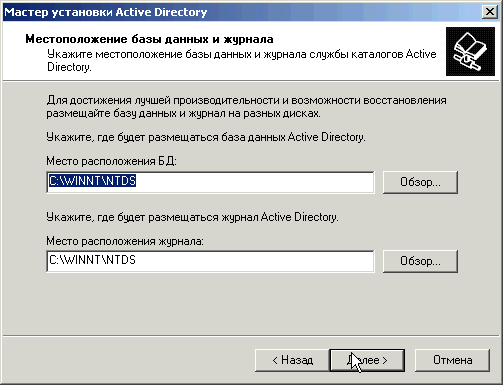

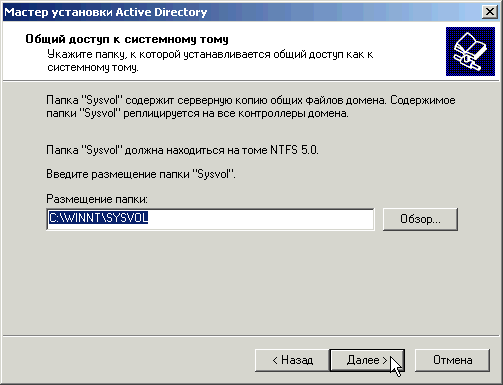

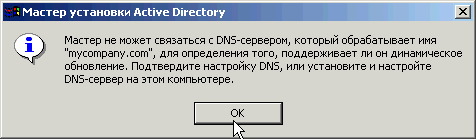

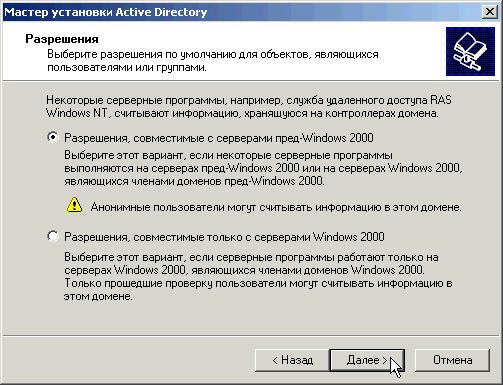

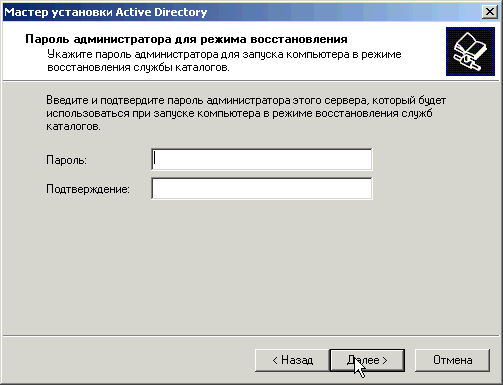

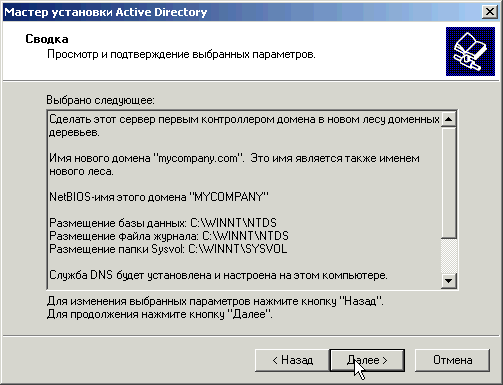

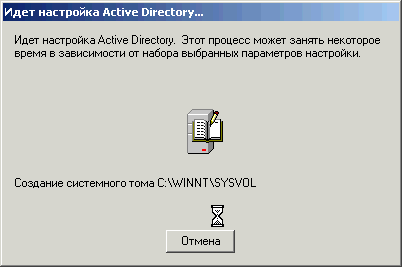

Разворачивание службы каталогов Active DirectoryВ процессе разворачивания сети, даже если создается домен с единственным контроллером, необходимо учитывать некоторые принципы, о которых мы сейчас поговорим, не говоря уже о сложной сети с несколькими доменами (сайтами) и множеством подразделений (организационных единиц). Планирование доменовРазвертывание сетевой структуры целесообразно начать с создания единственного домена, который легче всего администрировать, и по мере необходимости добавлять новые домены. Достоинством Active Directory(по сравнению с доменной моделью Windows NT) является возможность создания в одном домене значительно большего числа объектов (до нескольких миллионов). При этом один домен может содержать несколько географически разнесенных и администрируемых индивидуально сайтов, связанных медленными каналами. Совсем не нужно создавать дерево из нескольких доменов только для того, чтобы таким образом отобразить структуру организации, ее подразделения или отделы. Для этого достаточно в единственном домене создать соответствующие подразделения (организационные единицы) и назначить для них групповые политики, распределить пользователей, группы и компьютеры. Для создания нескольких доменов должны быть достаточно веские причины, например следующие: - Различные требования к безопасности для отдельных подразделений - Очень большое количество объектов - Различные Internet-имена для доменов. Если имена доменов образуют непрерывное пространство имен DNS, то можно создать дерево доменов; если имена доменов уникальны, то возможно создание леса доменов - Дополнительные требования к репликации - Децентрализованное администрирование сети. При наличии нескольких доменов совершенно независимые друг от друга системные администраторы могут устанавливать собственные политики безопасности. Кроме того, можно администрировать домены на различных национальных языках Если внутри домена создать дерево организационных единиц (Organizational Unit, OU), или подразделений, то можно распределить обязанности администраторов отдельных подразделений между различными пользователями и группами. В этом случае уменьшается число сотрудников, которые получают полный контроль над всем доменом. Этот процесс называется делегированием прав администрирования. Немного позже мы увидим, как он осуществляется на практике. После того как разработана структура подразделений и по ним распределены пользователи, следующий этап - продумать административную иерархию, т. е. определить, какие пользователи получат права управления целыми подразделениями, и кто будет выполнять только ограниченные административные функции (например, управлять отдельными группами или принтерами). Планирование организационных единиц (подразделений)Организационные единицы (OU), или подразделения, могут содержать пользователей, группы, компьютеры, принтеры и общие папки, а также другие OU. OU - это минимальная "единица" администрирования, права управления которой можно делегировать некоторому пользователю или группе. С помощью OU можно обеспечить локальное администрирование пользователей (создание, модификация и удаление учетных записей) или ресурсов Примечание: Организационные единицы и подразделения - это термины-синонимы; мы будет чаще использовать понятие организационная единица, говоря о структуре каталога Active Directoryи его дереве, и подразделение - когда речь идет об администрировании Active Directory, делегировании управления и т. д. В каталоге Active Directoryорганизационные единицы представляют собой объекты типа "контейнер" и отображаются, как мы увидим позже, в окне оснастки Active Directoryпользователи и компьютеры (Active DirectoryUsers and Computers) как папки. Их основное назначение - группирование объектов каталога с целью передачи административных функций отдельным пользователям. Дерево OU может отображать реальную структуру организации - административную, функциональную и т. п. При этом учитываются иерархия полномочий ответственных работников и необходимые функции управления. Каждый доменов дереве или лесе может иметь свою, совершенно независящую от других структуру организационных единиц. Организационная единица - минимальная структурная единица, которой можно назначить собственную групповую политику, т. е. определить разрешения на доступ к ней (и подчиненным OU), конфигурационные настройки и т. п. Однако OU не является структурным элементом безопасности (т. е. нельзя, скажем, назначить подразделению некоторые права доступа к определенному объекту), а служит только для группирования объектов каталога. Для назначения полномочий и разрешений доступа к ресурсам следует применять группы безопасности (security groups). Примечание: Параметры безопасности групповой политики, назначенной некоторому подразделению, позволяют "сужать" область действия этой политики. Предположим, например, что в подразделении имеется несколько групп безопасности. По умолчанию групповая политика распространяется на всех членов подразделения. Однако можно сделать так, что эта политика будет действовать только на определенную группу (группы) и игнорироваться остальными группами подразделения. Подробнее об этом мы будем говорить в последующих уроках. Вот несколько рекомендаций по выбору решения (организовать ли в сети несколько доменов или делить её на организационные единицы): 1) Создавайте несколько доменов, если в организации действует децентрализованное управление, при котором пользователями и ресурсами управляют совершенно независимые администраторы. 2) Создавайте несколько доменов, если части сети связаны медленным каналом и совершенно нежелательна полная репликация по этому каналу (если репликация возможна хотя бы иногда, то лучше создавать один домен с несколькими сайтами). 3) Разбивайте домен на организационные единицы, чтобы отразить в них структуру организации. 4) Разбивайте домен на организационные единицы, если нужно делегировать управление над ограниченными, небольшими группами пользователей и ресурсов; при этом можно делегировать все права администрирования или только некоторые. 5) Разбивайте домен на организационные единицы, если их структура соответствует будущим изменениям в организации (компании). Домены же, по возможности, нужно конфигурировать так, чтобы перемещать или делить их приходилось как можно реже Двухуровневая иерархия доменов в дереве доменов и организационных единиц в домене обеспечивает гибкость администрирования, которое может быть и централизованным, и децентрализованным, и смешанным. Проектирование структуры сайтовПланирование репликации каталога следует начинать с одного сайта, а затем, с учетом каналов передачи данных и их пропускной способности, можно добавлять новые сайты. Для локальных сетей (LAN) с быстрыми каналами обычно используются конфигурации с одним сайтом (хотя можно разбить их на несколько сайтов), поскольку зачастую такое решение упрощает администрирование. Использование нескольких сайтов дает следующие преимущества: - Распределяется нагрузка по сети со стороны клиентов - Возможна оптимизация процесса получения данных из каталога - Упрощается администрирование (например, управление конфигурацией) ресурсов, если они объединены в сайт - Возможна "тонкая" настройка репликации Создание нового сайта с собственными контроллерами домена имеет смысл в том случае, когда контроллеры домена недостаточно быстро (по вашим субъективным оценкам) реагируют на запросы пользователей. Обычно такое случается при большом территориальном удалении клиентских компьютеров и медленных каналах связи. Создание нового сайта может быть целесообразно с точки зрения обеспечения аутентификации пользователей. Клиент при регистрации пытается найти контроллер домена в своем, локальном сайте. Поэтому топология сайтов должна учитывать то, насколько быстро клиент должен получать доступ к контроллеру домена. Имеет смысл включать все контроллеры домена в один сайт, если репликация между ними должна выполняться по единому расписанию. Однако при наличии нескольких сайтов можно индивидуально настроить репликацию с учетом их специфики. Например, можно использовать по умолчанию быстрый канал, а коммутируемое соединение, если основной канал недоступен. Такой подход обеспечивает и эффективность, и отказоустойчивость. Таковы основные рекомендации при разворачивании доменной структуры сети. Теперь перейдем к практическим решениям. Установка контроллера доменовКонтроллер домена (Domain Controller, DC) создается из уже имеющегося изолированного (stand-alone) сервера или рядового (member) сервера при помощи операции, которая называется - повышение роли сервера (promotion) . Обратный процесс преобразования контроллера домена в изолированный или рядовой сервер называется понижением роли сервера (denotion) . При этом сервер удаляется из леса и изменяются сведения о нем в DNS, с сервера удаляются служба каталогов и ее элементы, восстанавливается стандартная база данных безопасности (SAM). Понижение роли последнего контроллера в домене означает уничтожение всего домена. НО, категорически нельзя удалять корневой (первый созданный) домен в доменном дереве: вы уничтожите все дерево!!! Подготовка к созданию контроллера домена Контроллером домена можно сделать любой сервер, на котором функционирует Windows 2000 Server. Если при установке системы используется контроллер домена Windows NT 4.0, то процесс повышения роли начинается автоматически после обновления системы и ее перезагрузки. Обычный сервер преобразуется в контроллер домена при помощи утилиты DCpromo.exe, которая запускает Мастер установки Active Directory (Active Directory Installation Wizard) . Эта же утилита запускается с помощью оснастки "Настройка сервера" в меню Администрирование. Мы рассмотрим несколько вариантов установки контроллера домена в зависимости то сложности структуры сети. Создание первого контроллера доменаПервый, корневой домен в лесе, также является началом первого дерева этого леса. Если, например, создаются дочерние домены в дереве bhv.com, то DNS-имена всех доменов в этом дереве будут иметь окончание bhv.com (sales.bhv.com или office.bhv.com). Поэтому сначала следует определиться с именем первого домена. Отметим еще одну важную особенность на подготовительном этапе установки контроллера домена - наличие DNS сервера. Стоит отметить, что служба DNS применяется клиентами Active Directory для поиска контроллеров домена. Компания Microsoft рекомендует использовать DNS-сервер, поставляемый вместе с Windows 2000 Server, однако можно использовать и другие DNS-серверы, имеющие нужные функции (см. RFC 2136 и 2052; например можно использовать BIND версии не ниже 8.2.2). DNS-сервер устанавливается и конфигурируется по умолчанию (это необходимо только для первого домена в новом лесе) при создании контроллера домена (т. е. при инсталляции Active Directory; при этом пользователь должен подтвердить запрос на установку DNS-сервера), но можно это сделать и вручную. Итак, для создания первого контроллера в домене необходимо: 1. Установить Microsoft DNS-сервер. 2. Запустить мастер установки Active Directory Внимание 1! Если в сети, где создается контроллер домена, имеется DNS-сервер, то на готовящемся к повышению компьютере необходимо указать IP-адрес этого сервера в свойствах протокола TCP/IP и проверить правильность разрешения имен (например, с помощью команды ping DNS_имя или утилиты NetDiag) Внимание 2! Нельзя давать серверу, будущему контроллеру домена, динамически назначаемый IP-адрес (с помощью DHCP). Если по каким-то причинам связь с DHCP-сервером будет нарушена, контроллер домена получит при загрузке произвольный адрес, не соответствующий тому, который использовался при создании этого контроллера домена, и не сможет выполнять свои функции! Запуск мастера установки Active DirectoryМастер установки Active Directory значительно упрощает создание и конфигурирование нового контроллера домена. 1. Запуск мастера установки выполнять нужно только пользователю с правами Администратор (Administrator). 2. Для запуска мастера можно воспользоваться командой dcpromo, которую запустить из меню Пуск|Выполнить (Start|Run). Альтернативный вариант - выбрать команду Пуск|Программы|Администрирование|Настройка сервера (Start|Programs|Administrative Tools|Configure Your Server), в открывшемся окне последовательно нажать кнопки Active Directory и Запустить (Start). 3. В появившемся окне мастера установки для данного варианта установки контроллера домена выбирается переключатель Контроллер домена в новом домене (Domain controller for a new domain) и нажимаем кнопку Далее. 4. В следующем окне в данном случае устанавливается переключатель Создать новое доменное дерево (Create a new domain tree), жмем на кнопку Далее (Neхt) 5. В следующем окне устанавливается переключатель Создать новый лес доменных деревьев (Create a new forest of domain trees). 5. Затем вводится полное DNS-имя, выбранное для первого домена, например, mycompany.com. Утилита DCpromo проверяет, используется ли уже данное имя. Затем для домена также определяется NetBIOS-имя (по умолчанию для нашего примера будет предложено имя MYCOMPANY), по которому идентифицируют домен клиенты нижнего уровня, например, Windows NT 4.0. 6. В следующих окнах мастера устанавливаются дополнительные параметры - местоположение базы данных Active Directory журналов регистрации событий, реплицируемого системного тома. 7. Если на компьютере или в сети отсутствует DNS-сервер, то мастер установки выдает сообщение и предлагает установить и настроить DNS. * Если в сети все же имеется работающий сервер DNS, то необходимо проверить связь с ним (и вернуться в первое окно мастера установки Active Directory) или соответствие этого сервера требованиям Active Directory. * Если DNS-сервер отсутствует, то, установив в следующем окне переключатель Да, автоматически установить и настроить DNS (рекомендуется) (Yes, install and configure DNS on this computer (recommended)), разрешите на компьютере автоматическую установку и настройку DNS-сервера для работы с Active Directory. Если же будет установлен переключатель Нет, установить и настроить DNS вручную (No, I will install and configure DNS myself), то после создания контроллера домена необходимо будет вручную создать на DNS-сервере все записи, обеспечивающие работу домена, что требует глубокого понимания всех аспектов взаимодействия Active Directory и DNS. В нашем случае, мы позволим мастеру самому проделать эту работу. 8. В следующем окне выберите разрешения, определяющие возможность работы в создаваемом домене служб, работающих на серверах предыдущих версий Windows NT. Обратите внимание на это окно, и внимательно прочитайте информацию, которая представлена на нем, при выборе соответствующего типа разрешений по умолчанию. 9. Далее вводится и подтверждается пароль администратора, который будет использоваться при восстановлении службы каталогов (это один из дополнительных вариантов загрузки Windows 2000). Внимание 3! Не путайте административный пароль (и не забудьте его, если пароли не одинаковые!) для восстановления каталога с обычным паролем администратора, это разные пароли! Поскольку в режиме консоли нельзя ввести русские символы, для пароля рекомендуется использовать только цифры и латинские буквы. 10. После выполнения всех указанных операций мастер установки выводит сводку выбранных параметров. Необходимо их внимательно проверить: для изменения некоторых параметров можно вернуться, нажимая кнопку Назад. 11. После нажатия кнопки Далее начинается собственно процесс установки Active Directory и создания контроллера домена. После настройки служб и параметров безопасности начнется установка DNS-сервера, если она была разрешена пользователем. Затем служба DNS запускается и конфигурируется. 12. По завершении всех операций мастер установки Active Directory выводит информационное окно, в котором нужно нажать кнопку Готово (Finish), и предлагает перезагрузить компьютер: нажмите кнопку Перезагрузить сейчас (Restart Now). Итак, после перезагрузки системы первый контроллер домена с Active Directory будет готов. Можно войти в домен с именем Администратор (Administrator) (пароль остается прежним, как и для локальной машины). Теперь можно создавать дополнительные контроллеры домена или начать работу с Active Directory. Об этом мы поговорим немного позже, а сейчас рассмотрим, как происходит подключение рабочих станций.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|