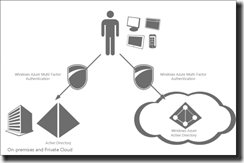

В систему безопасности Microsoft (тогда еще Windows) Azure недавно была внедрена новая функциональность – мультифакторная проверка подлинности. МПП, понятное дело, нужна для того, чтобы выстроить дополнительный контур защиты вокруг учетной записи либо облачных сервисов как Microsoft, так и решений сторонних компаний или приложений и сервисов, которые используют в качестве системы аутентификации сервис Microsoft Azure Active Directory. Можно защищать и локальную инфраструктуру – например, наш Multifactor Authentication Server можно интегрировать в контур RADIUS. Интересно? Под катом – описание решения ситуации, когда нам нужно защитить доступ в подписку Azure не только логином и паролем. Мультифакторная проверка подлинности Windows Azure предоставляет дополнительный слой проверки подлинности в дополнение к учетным данным пользователя. При этом многофакторную проверку подлинности можно использовать для защиты доступа как к расположенным on-premise, так и облачным приложениям. К возможным опциям мультифакторной проверки подлинности относятся:

Пользователи могут выбрать то, что им удобно, как самостоятельно, так и принудительно – администратор может это регламентировать. В контексте защиты локальных приложений мультифакторную проверку подлинности можно использовать для защиты VPN удаленного доступа, RADIUS, и Web-приложений с помощью специального SDK. Если облачное приложение использует Active Directory Federation Services, то разработчик может настроить синхронизацию с Windows Server Active Directory или другим каталогом LDAP. Что же касается других сервисов Microsoft, то мультифакторная проверка подлинности полезна для защиты доступа к Microsoft Azure, Microsoft Online Services, Office 365 и Dynamics CRM Online. Давайте посмотрим, как приготовить многофакторную аутентификацию в Windows Azure. Что нужно для того, чтобы повторить демо:

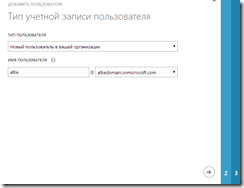

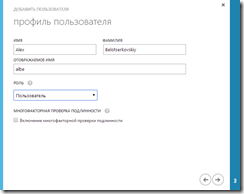

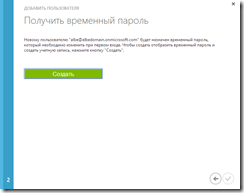

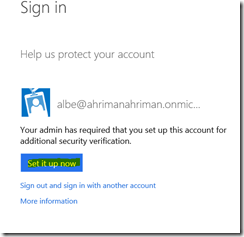

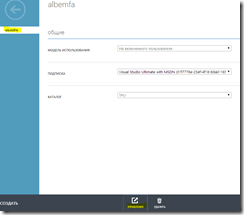

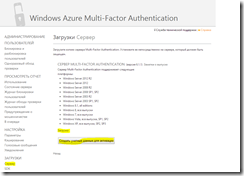

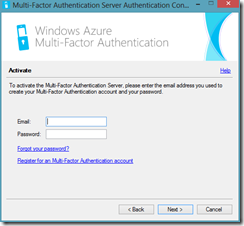

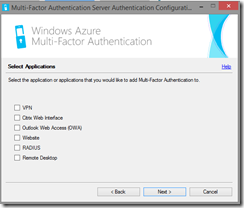

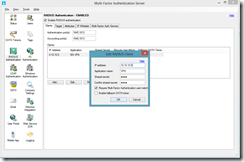

Сначала создадим провайдера MFA: на вкладке Active Directory на портале управления Azure перейдем на страницу ПОСТАВЩИКИ МНОГОФАКТОРНОЙ ПРОВЕРКИ ПОДЛИННОСТИ. Нажмем Создать, и введем данные - имя поставщика (логическое), "на включенного пользователя" и выберем каталог, к которому надо привязать поставщика. Теперь создадим нового пользователя на странице Пользователи - это нужно для того, чтобы активировать MFA, так как MFA не работает для Microsoft Account (только для организационных). Добавление пользователя - процесс, состоящий из трех шагов: типа учетной записи пользователя... ... Его роли в организации и тенанте (установите роль глобального администратора и отметьте опцию включения многофакторной проверки подлинности)... ... и установке временного пароля. Создадим новый пароль и завершим настройку нового пользователя. Под этим пользователем и будем заходить в систему позже. После создания пользователя зайдите на его страницу и укажите мобильный телефон - обратите внимание, что также указывается код страны в выпадающем меню - не надо писать его в поле. Отлично - инфраструктурные задачи для нашего простого сценария кончились. Теперь попробуем выйти с портала и снова зайти, но уже под новым пользователем. Появится новая опция - Set it up now, означающая, что администратор тенанта форсировал применение MFA для нашего пользователя. На странице настройки MFA для нашего пользователя есть все нужные поля - выбор типа аутентификации, номер телефона, и выбор между СМС и звонком. На следующей странице нам предложат верифицировать выбранный тип аутентификации. В нашем случае приятный женский голос по телефону расскажет, что надо нажать для того, чтобы пройти дополнительный контур безопасности. Попробуйте войти в аккаунт Azure под новой учетной записью – опыт тот же самый. Посмотрим теперь на более сложные сценарии - использование MFA для каталога и On-Premise. Для того, чтобы использовать MFA On-Premise - например, интегрировать с IIS, RADIUS, Windows auth или даже LDAP - нам нужно загрузить и установить Multi-Factor Authentication Server. Загружается он, если нажать на созданном ранее провайдере MFA, перейти на управление этим провайдером и нажать Сервер || Загрузка. Пока загружается сервер, нажмем также "Создать учетные данные для активации" - они нужны будут для активации сервера после установки. Установим и активируем сервер. Обратите внимание - пароль действует 10 минут после момента его создания, поэтому не затягивайте с процессом активации. В процессе настройки сервера вы увидите множество интересных опций - например, на вкладке Applications можно настроить, какие сервисы и приложения будут защищены MFA. Сервер MFA настроен на каталог AD по умолчанию, но перенастроить или добавить еще один каталог - совершенно не проблема - достаточно на вкладке Directory Integration выбрать Synchronization и нажать ADD, после чего настроить синхронизацию и периодичность ее проведения. Еще одна, типично корпоративная полезность - это интеграция MFA с RADIUS для защиты VPN и прочих функциональностей типа Microsoft Unified Access Gateway, TMG или даже RDG. Настройка интеграции на вкладке RADIUS Authentication. Резюме Мы посмотрели на функцию Windows Azure Active Directory - Multi-Factor Authentication. Процесс ее настройки значительно упростился по сравнению с тем периодом, когда она только выходила в свет, и теперь не видится особых проблем по тому, чтобы настроить MFA как в простейших сценариях типа обеспечения дополнительного слоя безопасности для входа в подписку Windows Azure, так и в сложнейших корпоративных - интеграции с RADIUS. О других сценариях – позже.

Теги:

Azure.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|