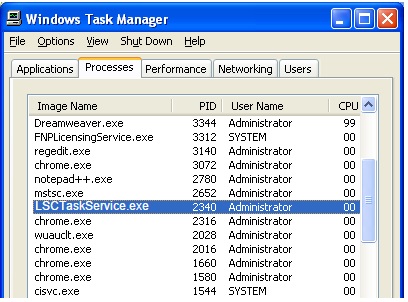

В этом году ряд производителей оказались замешанными в скандалы с установкой на свои компьютеры ненадёжных программ, снижающих уровень безопасности систем. У компании Lenovo это была программа Superfish, у Dell недавно был найден самоподписывающийся сертификат eDellRoot. Теперь у этих двух компаний плюс Toshiba специалисты из компании Slipstream нашли новые уязвимости. Все они оказались довольно серьёзными, особенно у Lenovo, где эксплоит может работать удалённо и выполнять команды с разрешениями на системном уровне. Приложение Lenovo Solution Center создаёт процесс LSCTaskService с правами администратора и использует порт 55555 веб-сервера. Используются методы GET и POST HTTP-запросов для выполнения кода в доступной локальному пользователю директории.

Lenovo Solution Center может получать доступ к программам на любом месте на диске. Это даёт возможность размещать вредоносное ПО с привилегиями администратора. В процессе LSCTaskService есть уязвимость межсайтовой подделки запросов. У Dell есть утилита Dell System Detect, выполняющая произвольный код с правами администратора, что также открывает в системе дверь перед вредоносными приложениями. У Toshiba такой программой является Service Station, которая может дать доступ к реестру Windows. Единственной рекомендацией сейчас является удаление Lenovo Solution Center, про приложения других производителей официальных рекомендаций пока нет.

Теги:

Безопасность.

Комментарии посетителей

08.12.2015/11:46

AstalaWinda

прекрасный фотошоп на скрине. Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|