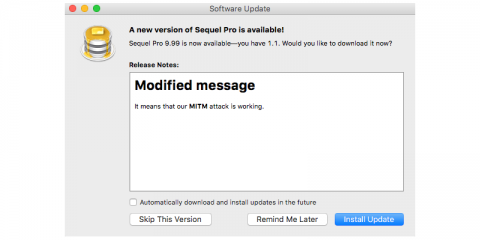

Исследователь Радослав Карпович обнаружил уязвимость в фреймворке приложения Sparkle Updater, которое отвечает в операционной системе Mac OS X за обновление программ. Sparkle Updater является популярным компонентом приложений на OS X, используемым для автоматизации процедуры обновления. Установка Sparkle Updater означает использование компонента внутри приложения на стороне клиента, что является для большинства разработчиков простой задачей; также нужно настроить сервер AppCast. AppCast напоминает протокол RSS, который передаёт уведомления об обновлениях и сообщения о доступности новой версии программы. Эти данные передаются в виде XML-сообщений. Карпович обнаружил, что вся информация передаётся по протоколу HTTP. Это замечено в приложениях Adium, Coda, iTerm, Facebook Origami, Pixelmator, SequelPro, Tunnelblick и VLC. Другие приложения, которые исследователи не тестировали, также могут входить в этот список. Перехватив запрос с сервера Appcast, можно провести атаку типа Man-in-the-Middle. Далее меняется содержание сообщения XML и добавляется вредоносный код. Поскольку библиотека Sparkle используется в компоненте WebView для обработки ряда данных файла XML, есть возможность выполнять этот код в системе OS X. Умелый хакер в результате может получить полный доступ к системе. Также оказалось возможным передать процессу обновления больше памяти, чем нужно, вызывая похожее на DoS (Denial of Service) состояние и проводить атаки XXE (XML External Entity) с получением доступа к локальным файлам. Этот баг способен дать возможность обходить систему безопасности OS X GateKeeper. Для решения проблемы разработчики Sparkle Updater выпустили обновление до версии 0.13.1.

Теги:

Безопасность.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|