Недавняя версия приложения-вымогателя CryptXXX получила множество изменений, одним из наиболее важных стал новый модуль, способный красть пароли от различных приложений в инфицированной системе. Модуль называется Called StillerX и входит в состав CryptXXX 3.100, он был обнаружен компанией Proofpoint 26 мая. Исследователи этой американской компании говорят, что среди всех новшеств последней версии CryptXXX именно StillerX представляет собой наибольшую опасность для пользователей. StillerX работает как классическая программа типа Infostealer. Этот вид вредоносного ПО создан для атак на внутренние базы данных нескольких программных пакетов, извлечения паролей в зашифрованном виде или в виде простого текста, отправки их на удалённый сервер. Модуль StillerX в CryptXXX способен работать с разнообразными видами приложений, такими как браузеры, менеджеры закачек, почтовые клиенты, FTP, программы мгновенного обмена сообщениями, клиентами прокси, VPN, паролями в кеше WNetEnum и Microsoft Credential Manager. Пользователи могут обнаружить модуль по наличию в системе файлов stiller.dll, stillerx.dll и stillerzzz.dll. Proofpoint увидела в коде свидетельства того, что модуль StillerX может быть использован и автономно, не входя в состав CryptXXX. Другим изменением последнего стало обновление веб-сайта для дешифрования файлов новой графикой. Ранее интерфейс был таким же, как у вымогателя CryptoWall. Также CryptXXX получил возможность искать сетевые диски и работать с файлами на них. Такое же умение в последнее время получили ряд других семейств приложений-вымогателей. После появление CryptXXX в апреле лаборатория Касперского взломала версии CryptXXX 1.x и CryptXXX 2.x. Версия CryptXXX 3.100 в данный момент неуязвима.

Теги:

Безопасность.

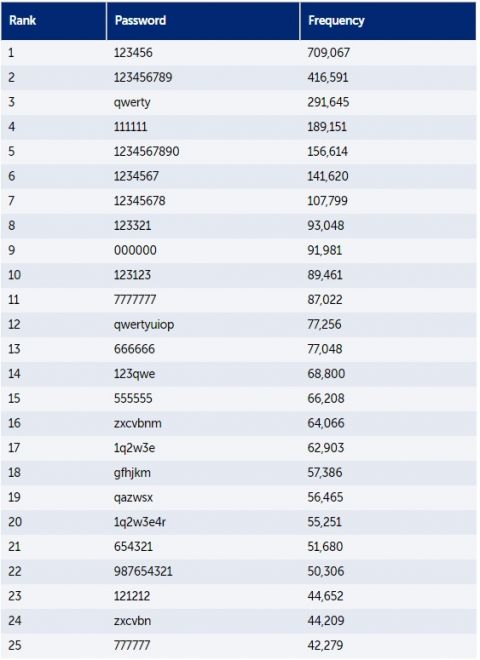

Хакер выставил на продажу 100544934 записей логинов и паролей, относящихся к аккаунтам социальной сети Вконтакте. Этот же хакер ранее продавал аналогичные данные от сервисов MySpace, LinkedIn, Tumblr и Fling.com. За свой сборник паролей он просит 1 биткоин (примерно $570) в магазине The Real Deal Dark Web. Сервис LeakedSource получил данные у одного из купивших их пользователей и проанализировал. Пользователи в будущем смогут использовать поисковый движок данного сервиса для проверки того, был ли скомпрометирован их аккаунт.

Самые популярные пароли Вконтакте не отличаются сложностью Согласно экспертам компании, данные содержат адреса электронной почты, имена и фамилии, данные о местоположении, номера телефонов, иногда вспомогательные адреса электронной почты. Любой посмотревший хотя бы пару видеокурсов по веб-программированию успел узнать, что такие данные ни в коем случае нельзя хранить в базе данных в виде простого текста, но именно так хранит их социальная сеть с сотнями миллионов пользователей. Никто не знает, когда произошёл этот взлом и насколько актуальны данные, а также хранятся ли логины и пароли в виде простого текста по сей день. Взломы LinkedIn, MySpace и Tumblr предположительно произошли в 2012 и 2013 годах, когда многие сайты не соблюдали максимальные меры веб-безопасности, вроде хеширования паролей и использования «соли».

Теги:

Безопасность.

Компания Lenovo призывает пользователей своих устройств удалить приложение, предустановленное на операционной системе Windows 10, поскольку были обнаружены критические уязвимости. В приложении Lenovo Accelerator Application найдена уязвимость высокой степени опасности, которая может дать хакерам возможность проведения атак типа «человек посередине». Такие атаки выполняются при инфицировании компьютеров приложениями, которые обладают возможностью слежки, или при общении уязвимых браузеров с небезопасным сервером. При этом пользователь может не знать, что за его активностью ведётся наблюдение. В случае с Lenovo её приложение призвано ускорять запуск других программ компании, а уязвимость скрывается в механизме обновления, когда сервер Lenovo опрашивается на предмет наличия обновлений приложений. Уязвимость CVE-2016-3944 обнаружила компания DuoLabs, также в разработке этого механизма обновления принимали участие Asus, Acer, Dell и Hewlett-Packard. Уязвимость Lenovo существует в ряде ноутбуков и настольных ПК на Windows 10. В список входят модели Lenovo Notebook 305, Edge 15, Flex 2 Pro и Yoga, а среди 39 настольных моделей это в том числе IdeaCenter и Yoga Home 500. Не затронуты уязвимостью Lenovo ThinkPad и ThinkStation.

Теги:

Безопасность, Lenovo.

Компания Microsoft выпустила небольшой доклад, который предлагает краткое содержание 160-страничного ежегодного доклада Security Intelligence Report, представленного в начале мая. Было выделено десять ключевых трендов кибербезопасности нынешнего года. Microsoft пишет, что за последние три года количество багов растёт и они становятся всё опаснее. В 2015 году 41,8% обнаруженных уязвимостей были признаны опасными, и по мере включения в анализ всё большего числа устройств этот процент растёт. Microsoft говорит об уходе злоумышленников от использования уязвимостей Java. Причиной может быть добавление компанией Oracle функции безопасности Click2Play, которая затрудняет автоматическое использование объектов Java. Похожий доклад от группы NTT пришёл к тому же заключению, говоря о почти полном исчезновении Java из комплектов эксплоитов 2015 года и большем сосредоточении на Flash. Компании осознают опасности вредоносного ПО для своей репутации и финансов, поэтому ответственнее относятся к защите. Поэтому чаще жертвами становятся домашние компьютеры без мощных антивирусов и прочих видов защиты. Прочитать новость полностью

Теги:

Microsoft, Безопасность, flash.

Cсылка:

http://www.oszone.net/29458/Microsoft_Flash_Content_Found_on_90_Percent_of_All_Malicious_Web_Pages

Исследователь из компании Emsisoft Фабиан Восар представил бесплатный ключ дешифрования для приложения-вымогателя BadBlock, который даст его жертвам возможность вернуть контроль над своими файлами без необходимости платить выкуп. BadBlock известен среди вымогателей не способностью избегать обнаружения антивирусами или непробиваемым шифрованием, а большой ошибкой в своём коде, которая разрушает операционные системы пользователей. Большая часть приложений-вымогателей тщательно фильтруют пути к системным файлам, вроде папок Windows и Program Files, но BadBlock этого не делает. По задумке создателей, приложение шифрует 56 типов файлов, в том числе .exe. Когда зашифровываются исполняемые файлы операционной системы Windows, её загрузка становится невозможной. Авторы BadBlock знают об этом, что не помешало им начать распространение приложения. Они рекомендуют не выключать и не перезагружать компьютер, но не предупреждают о том, что произойдёт в противном случае. Сумма выкупа составляет 2 биткоина (примерно $500 или 32 тысячи рублей). Также BadBlock выделяется показом сообщения с требованием выкупа сразу после начала процесса шифрования, показывается даже анимация, какой файл был зашифрован последним. Заявляется об использовании сильного алгоритма шифрования RSA и хранении ключа на удалённом сервере. Для платежа предоставляется уникальный адрес в системе биткоин. Если платёж был выполнен, обещается автоматический процесс расшифровки файлов.

Теги:

Безопасность.

|

|