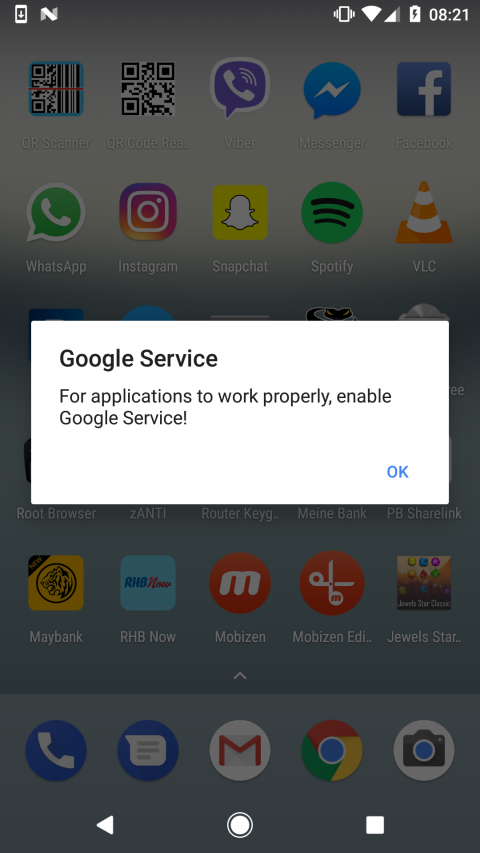

Банковский троян на операционной системе Android сумел во второй раз проникнуть в магазин приложений Google Play Store и инфицировать тысячи устройств, прежде чем был обнаружен. Приложение под названием BankBot впервые было обнаружено в магазине ранее в этом году, оно занимается кражей банковской информации при помощи поддельной страницы ввода данных. В апреле программа была убрана из магазина, но в начале сентября обнаружена снова. Открытие сделали специалисты компании ESET, на этот раз вредоносный код скрывался внутри игры под названием Jewels Star Classic. Она появилась в магазине 26 августа, а подозрение вызвало обновление 4 сентября. 7 сентября программа была убрана из магазина, но к этому моменту она могла быть скачана 5000 раз. Новая версия BankBot оказалась изощрённее первоначальной: улучшена обфускация кода и используется сервис специальных возможностей Android, как это делают другие банковские трояны. После загрузки программа ждёт 20 минут после запуска игры, прежде чем начать установку трояна. Затем появляется уведомление о необходимости включить Google Service. Когда пользователь активирует это фальшивое уведомление, запрашиваются различные разрешения, в том числе возможность отслеживать действия пользователей, получать доступ к содержимому окна и т.д. Если дать эти разрешения, троян сможет вести мониторинг активности пользователей. Запускается фальшивое обновление, под видом которого могут устанавливаться приложения из неизвестных источников. BankBot получает администраторские права, становится приложением для обмена СМС по умолчанию и имеет доступ к другим приложениям. Если раньше программа пыталась выдавать себя за некоторые банковские приложения, в которые пользователи вводят конфиденциальные данные, то теперь она имитирует Google Play. При запуске Google Play пользователю предлагается ввести данные кредитной карты. Контроль над СМС даёт возможность обойти двухфакторную аутентификацию.

Теги:

Безопасность, Android.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|