Проект был, выполнен командой H0lid@ys (Земскова Ольга, Цюрюпа Егор, Ширнин Олег) в ходе IT-турнира студенческих команд "Кубок сетевых проектов Microsoft" (www.it-university.ru/center/actions-arch.asp). Организаторы турнира - компании Microsoft, SoftLine, ZyXEL и учебный центр IT-UNIVERSITY.RU. Поскольку с точки зрения экспертной комиссии проект содержал небольшие недочеты, он снабжен комментариями и небольшим заключением, описывающим вариант доработки этого проекта. Тем не менее, справочные материалы описывают настройки оригинального проекта команды, без учета замечаний экспертов. С кратким техническим заданием на проект можно ознакомиться здесь. СодержаниеВведение ВведениеВ качестве проектного задания нашей команде было предложено реализовать проект IT-инфраструктуры компании «Еврострой-М», основной деятельностью которой является строительство, ремонт и торговля в этих областях. Существующая IT-инфраструктура компании не позволяет ей эффективно развиваться, вести бизнес и уверенно конкурировать на рынке. Все требования к проекту, предоставленные нашей команде, разделяются на основные (их выполнение обязательно) и дополнительные (опциональные требования). Среди основных требований наиболее важным для бизнеса команде представляется организация документооборота между главным офисом компании и ее филиалом. Компания владеет двумя офисами, поэтому IT-специалистам необходимо организовать удобный и безопасный обмен информацией между сотрудниками компании в разных офисах. Кроме того, требуется максимально снизить издержки на обслуживание IT-инфраструктуры, обеспечить служащим компании доступ в сеть Интернет, предоставить возможности централизованного хранения файлов и печати. Важное требование проекта – обеспечение защищенного беспроводного доступа в сеть организации ее партнеров. Дополнительным аспектом сети главного офиса компании является размещение на одном из серверов веб-сайта организации. Среди дополнительных требований основным нашей команде представляется создать надежную и удобную систему электронной почты. Сложно представить себе современную компанию, сотрудники которой не нуждаются в системе обмена электронными сообщениями. Очень часто бизнес зависит от своевременного получения той или иной информации как от коллег, так и от деловых партнеров. Рассматривая электронную почту как важный инструмент успешного бизнеса, команда также предложит способы обеспечения защиты почтовых сообщений от таких атак, как несанкционированное чтение сообщений, их злонамеренное искажение, отправка сообщений от имени другого лица. Кроме того, команда предложит решения, позволяющие обезопасить внутреннюю сеть организации от атак из сети Интернет, проводить ограничение доступа к сети Интернет для отдельных групп пользователей и вестистатистику использования сети Интернет сотрудниками компании. Экономическое и техническое обоснование проектаВ проекте командой используется два дополнительных программных продукта. Это две копии Microsoft ISA Server 2004 и почтовый сервер Microsoft Exchange Server 2003 с лицензиями на необходимое количество пользователей. Организацию шифрованного тоннеля между офиса компании можно организовать с помощью встроенных средств операционной системы Windows Server 2003 (служба RRAS). Однако такое решение позволяет выполнить лишь обязательные требования к проекту, в то время как выполнить часть дополнительных требований не представляется возможным. Решение о закупке и установке ISA Server было принято в связи со следующими соображениями:

Копия Microsoft ISA Server 2004 с лицензией на 1 процессор стоит в SoftLine 1629 долларов США. Для организации предлагается закупить 2 копии этого программного обеспечения, таким образом, затраты на данном этапе составляют 3258 долларов США. В качестве почтового сервера компании предлагается использовать Microsoft Exchange Server 2003. Основными преимуществами такого решения являются:

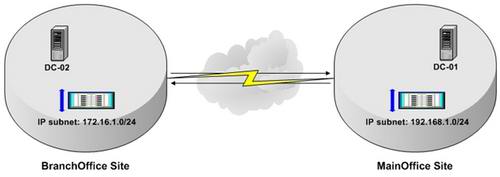

Копия Microsoft Exchange Server 2003 Standard Edition с 5 клиентскими лицензиями доступа стоит в SoftLine 1345 долларов США. Для обеспечения доступа всех сотрудников компании к почтовому серверу необходимо дополнительно приобрести 6 комплектов клиентских лицензий (по 5 в каждом комплекте) по цене 470 долларов США за один комплект. Таким образом, расходы на внедрение почтовой системы компании составляют 4165 долларов США. Следует учесть, что надежная система электронной почты является неотъемлемым атрибутом успешного ведения бизнеса. Предложенная в проекте конфигурация выполняет все требования, поставленные перед проектировщиками, и позволяет не только удовлетворить текущие нужды компании, но и не потребует дополнительных капиталовложений и реконфигурации в течение длительного периода времени даже в случае значительного роста компании. Физическая структура сети и схема IP-адресации. Схема именования серверов Рисунок 1 - Общая cхема сети компании (главный и дополнительный офисы) В каждом из офисов компании один из серверов будет использоваться в качестве шлюза между внутреннее сетью компании и сетью Интернет, поэтому на нем будут задействованы два сетевых адаптера. Другой сервер будет хранить централизованную базу учетных записей пользователей, политики безопасности, а также предоставлять сервисы назначения IP-адресов клиентским компьютерам (DHCP) и разрешения имен (DNS). Также этот сервер будет выполнять функции файлового сервера и сервера печати. Команда решила, что на этих серверах будет использоваться только один сетевой адаптер. Из имеющегося в распоряжении команды оборудования ZyXEL было принято решение использовать только два Интернет-центра ZyXEL P-662HW (по одному в каждом из офисов для соединения сервера-шлюза офиса с Интернет). С помощью них также осуществляется подключение беспроводных клиентов к сети организации. Было принято решение беспроводную точку доступа ZyXEL G-3000 в проекте не использовать. Такое решение было продиктовано желанием унифицировать IT-инфраструктуру главного офиса компании и филиала, сократив таким образом расходы на обучение обслуживающего персонала. Третий сервер в главном офисе используется для размещения содержимого Интернет-сайта организации. Для обеспечения маршрутизации между офисами внутренние сети офисов организации имеют различные схемы IP-адресации. Предоставим схемы сетей главного офиса компании и филиала:  Рисунок 2 - Схема сети главного офиса  Рисунок 3 - Схема сети дополнительного офиса Названия серверных компьютеров были выбраны в соответствие с ролями, которые они будут выполнять в будущем. Логическая организация сетевой инфраструктуры. Схема Active DirectoryВ качестве централизованного средства администрирования и управления сетевой средой команда предлагает использовать службу каталогов Active Directory. Для организаций, внедряющих Microsoft Windows Server 2003, модель домена Active Directory является наиболее предпочтительной и рекомендованной компанией Microsoft. База данных службы каталогов устанавливается на один или несколько компьютеров – контроллеров домена. Рекомендуется всегда применять не менее двух контроллеров домена Active Directory для исключения ситуаций, в которых происходит потеря базы данных службы каталогов. Active Directory при умелой работе администратора позволяет значительно сократить расходы на поддержку IT-инфраструктуры: время выполнения многих административных задач удается значительно сократить по сравнению с администрированием одноранговой сети. В проекте, предложенном командой, в сети организации используется один домен - eurostroy-m.local. При этом в каждом офисе установлено по одному контроллеру домена (на компьютерах DC-01 и DC-02 соответственно). В качестве DNS-суффикса домена используется ".local", что является рекомендованным к применению в частных сетях. Таким образом обеспечивается отказоустойчивость Active Directory – если один из контроллеров выйдет из строя, полная реплика AD сохранится на другом контроллере и сведения о пользователях, членстве в группах, политике безопасности и т.д утеряны не будут. Для работы Active Directory требуется служба DNS, поэтому контроллеры домена DC-01 и DC-02 являются также северами DNS. На них создана основная зона прямого просмотра eurostroy-m.local, которая интегрирована с Active Directory (AD-integrated zone) и работает в режиме только защищенных динамических обновлений. Кроме того, серверы DNS поддерживают две основные зоны обратного просмотра: 1.168.192.in-addr.arpa и 1.16.172.in-addr.arpa. Настройка этих зон производится аналогично зоне прямого просмотра. Поскольку офисы компании (а значит и контроллеры домена) удалены друг от друга и будут связаны друг с другом каналом, использующим публичную сеть (Интернет), то домен компании будет состоять из двух сайтов, каждый из которых соответствует одному офису. Такая организация службы каталогов имеет следующие преимущества:

Рисунок 4 - Сайтовая схема организации и репликации Active Directory Основным методом разрешения имен хостов в сети, конечно же, является служба DNS. Однако, для совместимости с приложениями, использующими NetBIOS и требующими резрешения NetBOIS-имен, предлагается на контроллеры домена установить службу WINS и настроить репликацию WINS в режиме Push/Pull. У всех рабочих станций в сети задается по два адреса DNS и WINS серверов: в качестве основного сервера DNS/WINS указывается IP-адрес сервера своего офиса, в качестве вторичного – IP-адрес сервера в удаленном офисе. Таким образом, проект обеспечивает отказоустойчивую систему регистрации в сети (два контроллера домена) и разрешения имен (два сервера разрешения имен). Для назначения IP-конфигурации рабочим станциям внутренней сети и беспроводным клиентам применяется служба DHCP. Служба DHCP из соображений отказоустойчивости установлена на двух серверах в каждом из офисов компании. При этом, компьютер ISA-0x самостоятельно обслуживает область адресов, которые выдаются беспроводным клиентам, а область адресов, соответствующая внутренней сети офиса, обслуживается компьютерами DC-0x и ISA-0x одновременно, в соответствие с правилом 80/20. Таким образом, в случае отказа одного из серверов, второй сервер примет на себя его функции по предоставлению IP-конфигурации клиентам внутренней сети и обеспечит бесперебойную работу. Техническая реализация проектного решенияОрганизация шифрованного тоннеля между офисамиДля организации шифрованного VPN-туннеля между главным офисом компании и офисом-филиалом используется программный продукт Microsoft ISA Server 2004 Standard Edition SP1. ISA Server 2004 SP1 устанавливается на компьютеры ISA-01 и ISA-02. На ISA-01 создается пользователь BranchOffice с правами удаленного дозвона (allow Dial-in), а на ISA-02 – пользователь MainOffice. VPN-соединение настраивается между компьютерами ISA-01 и ISA-02. Для прохождения IP-трафика до ISA-0x на соответствующем Интернет-центре ZyXEL включен режим трансляции IP-трафика на ISA-0x и трансляция портов по методу One-To-One (т.е. запрос из сети Интернет на определенный порт Интернет-центра транслируется им на соответствующий порт компьютера ISA-0x). VPN-соединение между офисами устанавливается с помощью функции подключения удаленных сетей ISA Server 2004 (Remote Sites). Команда предлагает использовать протокол PPTP со 128-битным MPPE шифрованием. Длина ключа шифрования в 128 бит в соответствие с требованиями проекта гарантируется настройками профиля политики удаленного доступа (Strongest Encryption). Протокол PPTP представляется команде предпочтительным к использованию, т.к. не требует сложных первоначальных настроек (в частности выписки цифровых сертификатов). Хотя протокол L2TP считается более защищенным нежели PPTP, команда считает, что уровень безопасности, предоставляемый протоколом PPTP, является достаточным для обеспечения требования технического задания. При этом наличие на контроллере домена главного офиса компании службы Certification Authority позволяет в случае необходимости перейти на использование протокола L2TP, если возросшие требования к безопасности потребуют этого. В проекте предлагается использовать постоянное VPN-соединение между офисами компании (а не устанавливаемое по требованию), т.к. возможность доступа к удаленному офису без задержек представляется очень ценной. Кроме того, отдельные виды сетевого трафика (например трафика репликации AD, даже межсайтового) весьма чувствительны к проблемам установки подключения: нельзя исключать проблем с репликацией в случае маршрутизации по требованию. Команда предпочла не пользоваться встроенными в Интернет-центры ZyXEL возможностями организации шифрованных Site-to-Site соединений, предложив взамен интегрированное с сетевой средой решение, позволяющее в полной мере конфигурировать и использоваться связь удаленных офисов компании. Кроме того, решение, предложенное командой, позволяет выполнить несколько дополнительных требований проекта. Доступ к файловым серверам внутренних клиентов организацииРоли файловых серверов и серверов печати в офисах организации выполняют контроллеры домена. Решение разместить их на контроллерах домена, а не на прокси-серверах (ISA-0x) связано с тем, что нагрузка на контроллеры домена достаточно незначительна вследствие малого размера организации даже с учетом перспектив ее ближайшего роста. В то же время размещение файловых ресурсов на серверах ISA-0x представляется нецелесообразным, т.к. значительная часть их ресурсов будет тратится на анализ и обработку сетевого трафика, шифрование данных, передаваемых по виртуальному каналу между офисами, а также кэширование информации, загружаемой из сети Интернет. Для хранения документов на контроллерах домена созданы общие папки с именем Shared, а на ISA-0x созданы правила доступа к этим серверам для клиентов «противоположного» офиса по VPN. Команда предлагает использовать следующую структуру каталогов для организации файлового архива компании:  Рисунок 5 - Структура каталогов файлового сервера Папка Internal Docs предназначена для обмена документами между сотрудниками организации, партнеры организации, получающие доступ в сеть по беспроводному каналу, доступа к ней не имеют. Папка Partners Docs предназначена для обмена документами между сотрудниками компании и приезжающими партнерами, которым необходим доступ к документам организации. Решение разместить все требуемые партнерам документы в одной папке было продиктовано:

При тестировании проекта каталогам были назначены следующие разрешения: Разрешения общего доступа:

Разрешения NTFS

Разумеется, предложенная схема каталогов не является строго фиксированной. При необходимости администратор может предусмотреть иную схему дерева каталогов файлового сервера. Например, в папке Internal Docs могут быть созданы отдельные папки для каждого из отделов организации. Разрешения на такие папки можно будет назначить более дифференцированно. Инфраструктура беспроводной сетиОсновой беспроводной сети организации являются беспроводные клиенты, ведь именно для них разрабатываются процедуры подключения к беспроводной сети, правила и способы ее использования. С точки зрения пользователя, подключение к сети должно быть простым, а работа – удобной. Однако, кроме обеспечения удобства пользователя, перед командой были поставлены некоторые дополнительные условия, неразрывно связанные с обеспечением защиты беспроводной сети компании от внешних угроз. Два основных таких требования:

При реализации беспроводной инфраструктуры компании команда учла следующие особенности имеющегося оборудования и сетевой среды:

При реализации проекта важно было выбрать конкретные настройки протоколов аутентификации и шифрования. В качестве протокола аутентификации команда предлагает использовать 802.1x. В качестве метода EAP в проекте используется PEAP-MSCHAP v2, поскольку выписка сертификатов для работающих сети короткое время беспроводных клиентов представляется нецелесообразной. В качестве протокола шифрования беспроводного трафика используется 128-битный WEP. Использование WEP в сочетании с протоколом аутентификации 802.1x позволяет избавиться от его известного недостатка: в случае статического WEP пароль шифрования требуется задавать в явном виде на беспроводной точке доступа и его динамическая смена в течение сеанса работы не предусмотрена. В случае использования WEP совместно c 802.1x генерация ключа шифрования происходит в момент регистрации клиента в сети, таким образом, разные беспроводные клиенты могут использовать разные ключи. Эти меры позволяют в достаточной мере обезопасить передаваемые по беспроводной сети данные от несанкционированного просмотра. Кроме того, нельзя исключать возможность того, что с развитием компании ее сотрудники получат в свое распоряжение мобильные компьютеры и будут использовать беспроводной доступ к внутренней сети. В этом случае им потребуется доступ ко всему спектру сетевых служб, а не только к тем, которые предоставляются в настоящее время. Разумно будет сделать такие компьютеры членами домена и использовать компьютерную и пользовательскую аутентификацию в беспроводной сети. При этом оптимальным вариантом представляется установка дополнительных точек доступа во внутренней сети организации (с учетом того, что одна дополнительная точка доступа уже находится в собственности организации). Эффективным решением для безопасной аутентификации этих рабочих станций является использование протокола 802.1x с применением сертификатов. Таким образом, в будущем не потребуется значительной реконфигурации сетевых служб в сети.

Какие же дополнительные требования предъявляет инфраструктура, предложенная командой? Во-первых, это наличие в сети сервера аутентификации RADIUS. Эта служба была установлена на контроллер домена в каждом из офисов. Такая конфигурация является рекомендованной компанией Microsoft, поскольку исключает сетевой трафик между сервером IAS (реализация RADIUS компании Microsoft) и контроллером домена. Таким образом, процедура аутентификации ускоряется и не требуется применять дополнительных мер для шифрования трафика аутентификации. На каждом сервере IAS клиентом является соответствующая беспроводная точка доступа, при этом создана соответствующая политика удаленного доступа и включен аудит событий, связанных с аутентификацией пользователей в сети. Регулярный просмотр журнала аутентификации позволит администратору обнаружить попытки несанкционированного подключения к сети (в частности, перебор пароля). Для обеспечения аутентификации пользователей сервер RADIUS опубликован на компьютерах ISA-0x.  Рисунок 6 - Беспроводная IT-инфраструктура основного офиса компании Политика удаленного доступа, заданная на серверах RADIUS, разрешает подключение к беспроводной сети членам универсальной группы безопасности WLAN Access в рабочее время (8:00 – 20:00) по рабочим дням (понедельник - пятница). Эта группа в свою очередь включает две глобальные группы безопасности: WLAN Users и WLAN Computers. Группа WLAN Users включает в себя группы WLAN Users Visitors (включает пользователя wlan_visitor) и WLAN Users Partners (включает пользователя wlan_partner). Группа WLAN Computers не используется в сценарии, однако спроектирована с расчетом на то, что компания в будущем будет владеть беспроводными компьютерами – членами домена. В таком случае может потребоваться, чтобы аутентификацию в сети проходил не только пользователь, но и компьютер. Это можно будет легко обеспечив, сделав требуемые рабочие станции членами группы WLAN Computers. Кроме того, политика беспроводного доступа предусматривает повторную аутентификацию пользователя в сети каждые 15 минут (Session Timeout), что является рекомендуемым временем для смены пароля WEP. Для предоставления беспроводным клиентам IP-конфигурации на серверах ISA-0x создана область DHCP (scope), представляющая собой подсеть, в которой находится внешний сетевой интерфейс серверов ISA-0x. Время аренды адреса из этой области составляет 1 день, что является приемлемым для использования в конфигурации с беспроводными клиентами. На ISA-0x сконфигурированы соответствующие правила, разрешающие запрос IP-конфигурации клиентами беспроводной сети. В качестве шлюза по умолчанию и DNS-сервера беспроводным клиентам назначается адрес ISA-сервера. Таким образом, после подключения пользователя к беспроводной сети администратор получает возможность с помощью средств ISA Server 2004 контролировать доступ клиента к сети Интернет (разрешать клиентам использовать только определенные протоколы (например, HTTP, POP3, IMAP4 и пр.), разрешать доступ только к определенным узлам сети и загрузку только разрешенного содержимого). Для разрешения имен файловых серверов сети на компьютерах ISA-0x опубликован сервер DNS. Служба DNS установлена на северах ISA-0x для поддержки разрешения имен файловых серверов беспроводными клиентами. Командой было принято решение не публиковать для этих целей сервер DNS, работающий на контроллере домена. Это сделано с целью исключить возможные попытки исследовать или исказить данные в DNS-зоне eurostroy-m.local. Основная DNS-зона wlan.local, размещенная на сервере ISA-0x, не поддерживает динамические обновления и содержит только 2 записи типа Host: local_fs – для локального файлового сервера, remote_fs – для удаленного файлового сервера. Для доступа беспроводных клиентов-партнеров к файловому серверу компании на ISA-0x опубликован соответствующий контроллер домена по протоколу CIFS. Здесь проявляется дополнительное преимущество создания объекта-сети для беспроводных клиентов: объект-сеть (10.x.1.0) можно использовать при указании источника запросов. Поэтому злоумышленнику из внешней сети (в т.ч. сети Интернет) не удастся получить доступ к файловому серверу компании.

Настройка беспроводного подключения на клиентском компьютере может проводится как администратором компании, так и самим пользователем (в зависимости от квалификации пользователя). В разделе беспроводных сетей нужно зарегистрировать новый SSID беспроводной сети и настроить следующие параметры:

Отметим, что эти операции возможно провести, даже если пользователь компьютера не имеет административных прав. Система электронной почтыВ качестве системы электронной почты команда предлагает использовать почтовый сервер Microsoft Exchange Server 2003 Standard Edition SP1. Программный продукт Microsoft Exchange Server 2003 был установлен на контроллер домена в главном офисе компании и является единственным сервером Exchange в организации. Пользователи главного офиса и офиса-филиала работают с Exchange Server с помощью почтового клиента Microsoft Outlook 2003. На случай отказа основного контроллера домена (DC-01) или проведения на нем регламентных работ используется кэширующий режим работы Microsoft Outlook 2003: пользователи не смогут отправлять и получать новые почтовые сообщения, однако смогут просматривать свои почтовые папки и работать с ранее полученной почтой. С помощью политики получателей всем получателям организации Exchange в качестве основного присвоен SMTP-суффикс @eurostroy-m.ru (вместо @eurostroy-m.local). Это позволит сотрудникам компании получать почту, направляемую им внешними партнерами. Для получения и отправки почты в сеть Интернет, сервис SMTP опубликован на ISA-сервере ISA-01. Кроме того, на ISA-сервере созданы (но отключены!) правила публикации POP3 и IMAP4 серверов, а на DC-01 службы Microsoft Exchange POP3 и Microsoft Exchange IMAP4 переведены в режим автоматического запуска. Таким образом, в случае необходимости предоставить служащим компании доступ к почте по протоколам POP3/IMAP4, администратору будет достаточно лишь включить (enable) соответствующее правило на ISA-сервере ISA-01. Для того чтобы сотрудники компании могли получать сообщения от внешних респондентов, в DNS-зону eurostroy-m.ru, размещенную на сервере провайдера, следует добавить запись Mail Exchanger (MX), указывающую в качестве почтового сервера, обслуживающего домен eurostroy-m.ru, IP-адрес, присвоенный провайдером главному офису компании. Благодаря интеграции в Active Directory, Exchange Server поддерживает глобальный список адресов, доступный всем сотрудникам компании. Для тех сотрудников, которым требуется доступ к адресной книге компании вне офиса, Exchange Server позволяет создать offline адресную книгу. Кроме того, дополнительные адресные списки могут быть созданы с целью отбора получателей в списке по какому-либо признаку и упрощения нахождения нужного респондента. Например, отдельные адресные листы созданы для сотрудников, работающих в главном офисе компании, а также в филиале. Для защиты почтовых сообщений от незаконного перехвата, ознакомления, изменения или искажения в процессе передачи наша команда предлагает использовать систему шифрования и цифровой подписи почтовых сообщений. Т.к. в сети работает служба Certification Authority, каждый пользователь может выписать себе сертификат типа "Пользователь" для защиты почтовых сообщений. Следует, однако, учесть, что не следует защищать, таким образом, сообщения, направляемые внешним получателям: они не имеют доступа к сертификату CA организации и пользователя, отправившего сообщение, а поэтому не смогут расшифровать его или убедится в подлинности ЭЦП. В случае необходимости конфиденциального обмена почтовыми сообщениями с внешними партнерами организации, сотрудникам компании, осуществляющими такой обмен, следует воспользоваться почтовым сертификатом, полученным от публичной службы сертификации (например, VerySign, Thawte).

Публикация веб-сервера организацииДля размещения веб-сервера организации задействуется выделенный сервер в главном офисе компании. В целях повышения безопасности он не является членом домена Active Directory, однако запись web-01 типа Host занесена в DNS-зону eurostroy-m.local для того, чтобы сотрудники компании могли обращаться к веб-серверу по его имени во внутренней сети. С учетом того, что проектное решение предполагает использование Microsoft ISA Server 2004, публикация веб-сервера в сети Интернет сводится к созданию соответствующего правила публикации на сервере ISA-01.

Дополнительные аспекты проектного решенияРазумеется, работа по обеспечению безопасности и эффективной работы сети не ограничивается перечисленными выше мерами. В качестве дополнительных проектных решений предлагается:

Список документации, используемой при подготовке проектного решения

Заключение экспертов приемной комисииКоманда очень тщательно подошла к планированию проекта. В качестве положительных моментов можно отметить использование одного домена (применение двух доменов видится неоправданным) и реализованную полную отказоустойчивость основных служб (AD, DNS, DHCP). Тем не менее, решение получилось довольно дорогим (стоимость операционных систем согласно ТЗ не учитывалась). Дополнительные затраты потребовались на приобретение 2-х экземпляров ISA Server 2004 Standard Edition и MS Exchange Server Standard Edition. Примерная стоимость решения составила $6935 (MS Exchange Server Standard Edition + 35 Клиентских лицензий + 2 шт. MS ISA Server 2004 Standard Edition). Для сравнения — некоторые команды реализовали проект, используя только встроенные возможности оборудования ZyXEL и ОС Microsoft Windows (правда, в ущерб некоторой функциональности). Рекомендуемая схема сети предприятия с учетом предложенных экспертами изменений приведена на рисунке.  Схема сети предприятия с учетом предложенных экспертами изменений В целом, сложность проекта соответствовала квалификации Сертифицированного Системного Администратора Microsoft (MCSA), а большинство настроек изучалось в учебных курсах Microsoft MS-2273 Управление и поддержка среды Microsoft Windows Server 2003 и MS-2277 Внедрение, управление и сопровождение сетевой инфраструктуры Windows Server 2003: сетевые службы.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|

|||||||||||||||||||||||||||||||