Как отключить контроль учетных записей (UAC)Откройте панель управления, выберите Учетные записи пользователей и нажмите ссылку "Включение и отключение контроля учетных записей" Как отключить контроль учетных записей (UAC) только для администраторовКак уже упоминалось в предыдущем вопросе, отключать UAC не рекомендуется по причине резкого снижения уровня безопасности системы в связи с его отключением.

Для вступления в силу настройки этой политики требуется перезагрузка компьютера. Как отключить отображение последних открывавшихся документов в меню ПускОткройте редактор реестра и перейдите в ветвь HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer Как запретить пользователю менять расположение папки Мои документы и других папок профиляПолитика, запрещающая пользователю изменять путь к папке "Мои документы" изменена в Windows Vista.

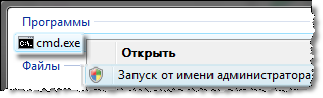

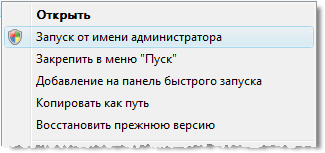

По умолчанию пользователь может изменить место папок его личного профиля, таких как «Документы», «Музыка» и т. д., введя новый путь на вкладке «Размещение» диалогового окна «Свойства» этой папки. После включения этого параметра пользователь не сможет изменять путь к папкам профиля. Как запустить командную строку (cmd.exe) с правами администратораДля запуска командной строки (cmd.exe) сделайте следующее:

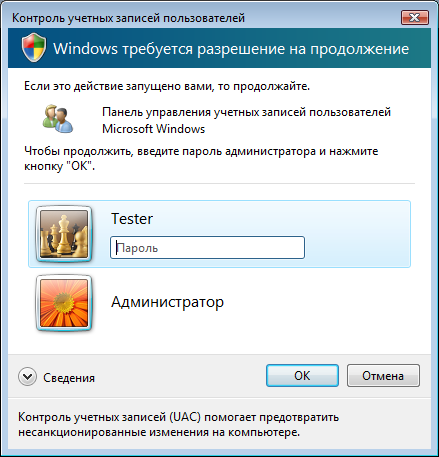

При запуске некоторых команд из командной строки выводится сообщение о том, что у вас нет разрешений для выполнения этой операцииПри запуске команд из cmd, которые изменяют настройки системы или системных приложений могут потребоваться привилегии встроенной административной учетной записи, иначе команды могут не отрабатываться. Некоторые приложения, которые требуют доступа на запись к реестру или к системным папкам, также из-за этого могут работать некорректно или могут работать с ошибками. Это относится и к играм. Как настроить запрос учетных данных при запуске приложений с повышением прав ("Запуск от имени администратора")При выборе пункта "Запуск от имени администратора" в контекстном меню исполняемых файлов обычно происходит выполнение файла от имени встроенной учетной записи Администратор с запросом подтверждения действия.

Эти параметры располагаются по следующему пути: Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Локальные политики - Параметры безопасности После обновления Windows XP до Windows Vista не удается получить доступ к некоторым файлам и папкамПроблема может быть связана с тем, что при обновлении не были получены все разрешения на такие папки и файлы и владелец этих объектов не был обновлен.

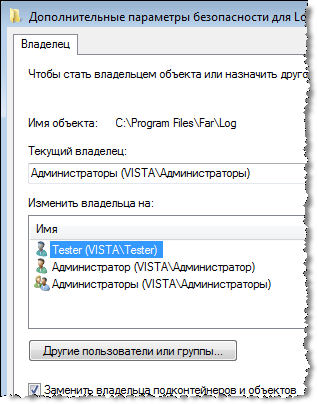

Передать права владения можно двумя способами

Вы также можете использовать утилиту командной строки ICACLS, которая позволяет управлять параметрами разрешений объектов. ICACLS name /save ACL-файл [/T] [/C] [/L] [/Q]

сохранить ACL для всех соответствующих имен в ACL-файле для

последующего использования с командой /restore.

ICACLS directory [/substitute SidOld SidNew [...]] /restore ACL-файл

[/C] [/L] [/Q]

применяет сохраненные ACL к файлам в папке.

ICACLS name /setowner пользователь [/T] [/C] [/L] [/Q]

изменяет владельца всех соответствующих имен.

ICACLS name /findsid Sid [/T] [/C] [/L] [/Q]

находит все соответствующие имена, которые включают в себя ACL,

явно содержащие этот Sid.

ICACLS name /verify [/T] [/C] [/L] [/Q]

находит все файлы, чьи ACL не являются каноническими или длина которых

не соответствует количеству ACE.

ICACLS имя /reset [/T] [/C] [/L] [/Q]

заменяет ACL унаследованными по умолчанию ACL для всех соответствующих

файлов

ICACLS имя [/grant[:r] Sid:perm[...]]

[/deny Sid:perm [...]]

[/remove[:g|:d]] Sid[...]] [/T] [/C] [/L] [/Q]

[/setintegritylevel Level:policy[...]]

/grant[:r] Sid:perm предоставляет указанному пользователю права доступа.

Если используется :r, разрешения заменяют любые ранее предоставленные

явные разрешения. Если :r не используется, разрешения добавляются

к любым ранее предоставленным явным разрешениям.

/deny Sid:perm явно отклоняет права доступа для указанного пользователя.

ACE явного отклонения добавляется для заявленных разрешений, и

любое явное предоставление этих же разрешений удаляется.

/remove[:[g|d]] Sid удаляет все вхождения Sid в ACL. C

:g, удаляет все вхождения предоставленных прав в этом Sid. C

:d, удаляет все вхождения отклоненных прав в этом Sid.

/setintegritylevel [(CI)(OI)]Level явно задает ACE уровня целостности

для всех соответствующих файлов. Уровень может принимать одно

из следующих значений:

L[ow] - низкий

M[edium] - средний

H[igh] - высокий

Параметры наследования для ACE целостности могут предшествовать

уровню и применяются только к папкам.

Примечание.

Sid могут быть представлены либо в числовой форме, либо в форме понятного

имени. Если задана числовая форма, то добавьте a * в начало SID.

/T означает, что это действие выполняется над всеми соответствующими

файлами и папками ниже уровня папок, указанных в имени.

/C указывает, что это действие будет продолжено при всех ошибках файла.

Однако сообщения об ошибках будут выводиться на экран.

/L означает, что это действие выполняется над самой символической ссылкой,

а не над ее целью.

/Q означает, что команда ICACLS подавляет сообщения об успешном выполнении

ICACLS сохраняет канонический порядок записей ACE:

Явные отклонения

Явные предоставления

Унаследованные отклонения

Унаследованные предоставления

perm - это маска разрешения, она может быть указана в одной из двух форм:

последовательность простых прав:

F - полный доступ

M - доступ на изменение

RX - доступ на чтение и выполнение

R - доступ только на чтение

W - доступ только на запись

в скобках список определенных прав, разделенных запятыми:

D - удаление

RC - чтение

WDAC - запись DAC

WO - смена владельца

S - синхронизация

AS - доступ к безопасности системы

MA - максимально возможный

GR - общее чтение

GW - общая запись

GE - общее выполнение

GA - все общие

RD - чтение данных, перечисление содержимого папки

WD - запись данных, создание файлов

AD - добавление данных, создание папок

REA - чтение дополнительных атрибутов

WEA - запись дополнительных атрибутов

X - выполнение файлов, обзор папок

DC - удаление вложенных папок и файлов

RA - чтение атрибутов

WA - запись атрибутов

права наследования могут предшествовать любой форме и применяются

только к папкам:

(OI) - наследуют объекты

(CI) - наследуют контейнеры

(IO) - только наследование

(NP) - не распространять наследованиеПримеры использования ICACLS: icacls c:\windows\* /save Acl-файл /T в Acl-файле будут сохранены ACL для всех файлов в папке c:\windows и вложенных папках. icacls c:\windows\ /restore Acl-файл будут восстановлены Acl для всех файлов из Acl-файла, которые существуют в папке c:\windows и вложенных папках icacls-файл /grant Администратор:(D,WDAC) пользователю Администратор будут предоставлены разрешения на удаление и запись DAC для файла icacls файл /grant *S-1-1-0:(D,WDAC) пользователю, определенному по sid S-1-1-0, будут предоставлены разрешения на удаление и запись DAC для файла Об авторе  Павел Кравченко занимается развитием компьютерного портала OSzone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2003 года, а на сайте публикует статьи о клиентских операционных системах Microsoft. Павел Кравченко занимается развитием компьютерного портала OSzone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2003 года, а на сайте публикует статьи о клиентских операционных системах Microsoft.С 2006 года Павел ежегодно становится обладателем награды Наиболее ценный специалист Microsoft (MVP), присуждаемой за вклад в развитие технических сообществ.

Теги:

Vista, FAQ, Павел Кравченко.

Комментарии посетителей

21.12.2009/12:47

den392

по запуск cmd.exe от имени администратора. Самое простое решение это создатьь ярлык с путем нампримерq C:\Windows\System32\cmd.exe. В свойствах ярлыка на вкладке ярлык жмем кнопку "Дополнительно",в открывшемся окне ставим галочку напротив "Запускать от имени Администратора". 26.12.2009/15:34

Vadikan

den392, верно. Но здесь объясняется как однократно запустить, и сюда постоянно ссылаются на форуме. Объяснение про ярлык явно длиннее, если расписывать его подробно. Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|

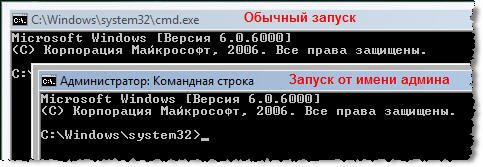

Обратите внимание, что заголовок окна командной строки выглядит по разному, в зависимости от того, с какими привилегиями она была запущена.

Обратите внимание, что заголовок окна командной строки выглядит по разному, в зависимости от того, с какими привилегиями она была запущена.

Чтобы сменить владельца файла или папки

Чтобы сменить владельца файла или папки