CheckBootSpeed - это диагностический пакет на основе скриптов PowerShell, создающий отчет о скорости загрузки Windows 7 ...

Вы когда-нибудь хотели создать установочный диск Windows, который бы автоматически установил систему, не задавая вопросо...

Если после установки Windows XP у вас перестала загружаться Windows Vista или Windows 7, вам необходимо восстановить заг...

Программа подготовки документов и ведения учетных и отчетных данных по командировкам. Используются формы, утвержденные п...

Red Button – это мощная утилита для оптимизации и очистки всех актуальных клиентских версий операционной системы Windows...

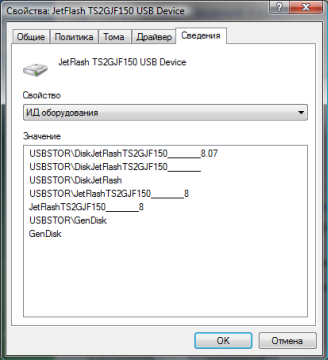

Как ограничить использование USB носителей при помощи групповых политикВ Windows Vista появилась возможность расширенной настройки групповых политик относительно использования устройств, подключаемых через USB.Помимо прочего теперь вы можете настроить не только запрет или разрешение использования внешних устройств, но и распределить разрешения по классам устройств, ограничить только запись или только чтение и т.п. Рассмотрим пример настройки разрешений использования определенного устройства и запрета использования отличных от него устройств. Подключите устройство, для которого необходимо настроить разрешение использования и определите его Hardware ID - идентификатор оборудования. В нашем случае подключен USB Flash Disk. Откройте диспетчер устройств и свойства устройства (в разделе Дисковые устройства), перейдите на вкладку Сведения и в списке Свойство выберите пункт "ИД оборудования".  Скопируйте идентификатор из первой строки свойств: USBSTOR\DiskJetFlashTS2GJF150_______8.07

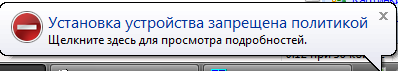

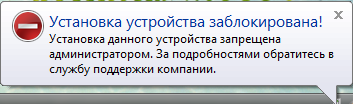

Скопируйте идентификатор из первой строки свойств: USBSTOR\DiskJetFlashTS2GJF150_______8.07Теперь откройте консоль управления групповыми политиками: нажмите Пуск и в строке поиска напишите gpedit.msc Разверните группу Конфигурация компьютера -> Административные шаблоны -> Система -> Установка устройств В правой части редактора объектов групповой политики откойте параметр "Разрешить установку устройств с использованием драйверов соответствующих тим классам установки устройств" Выберите состояние параметра Включен и нажмите кнопку Показать и затем Добавить для добавления идентификатора разрешенного устройства. После добавления устройства в свойства политики необходимо включить также политику "Запретить установку устройств, не описанных другими параметрами политики" - откройте его свойства и установите состояние Включен. Первый параметр не будет работать если не ключить второй и он не имеет приоритета над параметром, запрещающим установку устройств. Если данный компьютер является сервером терминалов, разрешение этой политики также повлияет на перенаправление определенных устройств с клиента служб терминалов на этот компьютер. Теперь при попытке установить устройство, идентификатор которого не указан в первом параметре пользователю будет показано соответствующее сообщение.  При необходимости вы также можете настроить отображение уведомления об отказе установки устройств, идентификаторы которых не внесены в список включенной ранее политики. Сделать это можно в параметрах "Отображать специальное сообщение, когда установка запрещена политикой (текст)" и "Отображать специальное сообщение, когда установка запрещена политикой (заголовок)" - первый параметр отвечает за отображение указанного вами текста всплывающего уведомления, которое будет показано в случае попытки установки неописанного в первом параметре устройства, а второй отвечает за заголовок этого сообщения.  Таким образом вы разрешите подключение устройства только с указанным идентификатором, а при попытке подключения других устройств пользователю будет показано всплывающее сообщение с заданным вами текстом и устройство не будет установлено. Новые шаблоны групповых политик в Windows VistaДо появления Windows Vista задаваемые групповыми политиками значения реестра устанавливались с помощью файлов ADM со сложным собственным синтаксисом. Чтобы управлять дополнительными значениями реестра, не входящими в комплект поставки стандартных файлов ADM от Microsoft, необходимо было изучать этот синтаксис и создавать пользовательские файлы ADM. Кроме того, файлы ADM хранились вместе с каждым объектом групповой политики (GPO) в среде Active Directory® и каждый из этих объектов GPO вместе с сопутствующими файлами ADM реплицировались на все контроллеры домена в данном домене.В Windows Vista вводятся существенные изменения как формата файлов ADM, которые теперь называются файлами ADMX, так и способа их хранения. Здесь будет рассмотрено внутреннее устройство файлов нового формата ADMX, их отличия от прежнего формата ADM, а также способы хранения таких файлов в среде Windows Vista. Отличительные особенности формата ADMX Наиболее значительным из отличий нового формата файлов ADMX от старого формата ADM, применявшегося со времен Windows NT 4.0, является использование в файлах ADMX стандарта XML для описания параметров политик в реестре. Это удобно по ряду причин. Во-первых, для редактирования файлов XML существует гораздо больше средств, чем для файлов ADM. Во-вторых, благодаря схематизации XML со временем станет проще создавать средства, облегчающие использование тегов и помогающих создавать правильно оформленные файлы ADMX. Под схематизацией имеется в виду, что для каждого конкретного применения XML, например, для формата ADMX, существует документированная схема, описывающая возможные элементы и атрибуты и то, как они организованы. Другим важным отличием ADMX от ADM является вынесение строкового раздела главного файла ADMX в отдельный файл ADML для конкретного языка. Тем, кто знаком с файлами ADM, известно, что в конце каждого файла есть раздел, обозначенный тегом "[strings]", где можно присваивать значения строкам, которые должны появляться при использовании редактора групповых политик и административных шаблонов. В этом строковом разделе хранился, например, текст, отображавшийся при выборе вкладки «Объяснение» групповой политики. Проблема заключалась в том, что строки хранились в самом файле ADM и при необходимости использовать это файл в операционной системе Windows на другом языке нужно было создавать новый файл ADM со строковым разделом на этом языке. В Windows Vista эта проблема решена выделением раздела [strings] в языковой файл ADML на базе XML. Файл ADML может поставляться на любом поддерживаемом языке и может быть легко изменен для поддержки нового языка без необходимости модифицировать главный файл ADMX, в котором хранятся политики. И, что еще более важно, когда администратор станет редактировать объект GPO со своего компьютера под управлением Windows Vista, редактор групповых политик определит язык используемой версии Windows и автоматически загрузит для этого объекта GPO соответствующий файл ADML. Все файлы ADMX и ADML, идущие в поставке Windows Vista, можно увидеть в папке c:\windows\policydefinitions Обратите внимание на папки en-US и ru-RU вверху списка файлов, в них содержатся файлы ADML конкретного языка для файлов ADMX из данной папки PolicyDefinitions - в данном случае, для языка Английский (США) и Русский (Россия). Для каждого файла ADMX существует один файл ADML. Сейчас Windows Vista по умолчанию содержит 132 файла ADMX/ADML. Есть еще одно существенное отличие Windows Vista от предыдущих версий: Объекты GPO, созданные в Windows XP, обычно имели пять файлов ADM, самым большим из которых был System.adm, содержащих элементы политики для большинства компонентов Windows, управляемых политиками. В Windows Vista файлы ADMX разделены по функциям, что привело к значительному увеличению их количества. Каждый файл ADMX обычно относится к какому-то одному компоненту Windows (панели управления, DNS-клиенту, проводнику Windows и т.п.). Внутреннее устройство файлов ADMX Как было замечено ранее, существенным улучшением является то, что файлы ADMX создаются с помощью XML. Для наглядности рассмотрим как формируются файлы ADMX. Любой файл ADMX или ADML можно открыть в любом текстовом редакторе, даже Блокноте, но вряд ли это будет иметь смысл, если редактор не понимает синтаксис XML. Если вы не знакомы с XML, они могут казаться странными, но многие из этих элементов XML встречаются во всех файлах ADMX. Например, элемент policyNamespaces однозначно идентифицирует данный файл ADMX среди других таких файлов. Те, кому доводилось создавать пользовательские файлы ADM в предшествующих версиях Windows, знают, что там был набор тегов, таких как Category, Policy, ListBox и ActionList, применяемых для определения параметров политики и отображавшихся в редакторе групповых политик. Многие из этих тегов в формате ADMX не изменились или изменились незначительно, но выглядят они совершенно иначе, поскольку представлены в виде XML. Например, я когда-то написал пользовательский файл ADM, активирующий различные типы ведения журнала в Windows для устранения неполадок при обработке групповых политик. Раздел этого файла ADM показан здесь. Я перенес этот файл в новый формат ADMX, как показано здесь. Во многих отношениях этот фрагмент файла ADMX проще и понятнее своего родственника в формате ADM, он лаконичнее. Элемент политики определяет задачу данной политики (ведение журнала перенаправления папки). Атрибуты, начинающиеся с $(string)., ссылаются на соответствующий строковый элемент ADML. Атрибуты key и valuename, как следует из их названий, указывают на ключ и значение реестра, изменяемые данной политикой. Элемент parentCategory определяет, отображается ли эта политика в иерархии административных шаблонов редактора групповых политик. Элемент supportedOn указывает, в какой версии операционной системы поддерживается данная политика, и, наконец, элементы enabledvalue и disabledvalue определяют значения, которые записываются в реестр при включении и отключении данной политики. Это довольно простая политика типа «включить-выключить». Как и при использовании синтаксиса ADM, с помощью редактора групповых политик можно создавать более сложные элементы пользовательского интерфейса. В таких случаях синтаксис файлов ADMX несколько усложняется и включает атрибут представления, ссылающийся на часть файла ADML, в которой находятся текстовые подписи элементов пользовательского интерфейса. Однако во всем остальном синтаксис файлов ADMX не намного сложнее. Следует помнить, что названия некоторых тегов в ADMX изменились по сравнению с ADM. Например, в файлах ADM были теги "edittext" и "listbox". В файлах ADMX эти теги называются соответственно "text" и "list". В файле ADML им будут соответствовать записи, указывающие на текст, который будет отображаться с этими элементами. Как вам, вероятно, уже известно, администратор может загружать старые пользовательские файлы ADM в редактор объектов групповых политик Windows Vista. Часто можно услышать вопрос, предоставит ли корпорация Майкрософт утилиту для преобразования пользовательских файлов ADM в синтаксис ADMX. На самом деле корпорация Майкрософт совместно с FullArmor Corp. выпустила бесплатное средство под названием ADMX Migrator. Эта программа выполняет две функции. Во-первых, она преобразовывает старые пользовательские файлы ADM в формат ADMX, а во-вторых, она включает редактор ADMX Editor, с помощью которого можно создавать новые файлы ADMX. Эту программу можно загрузить по этому адресу. Хранение файлов ADMX Еще одним примечательным нововведением является способ хранения файлов ADMX и ADML. В версиях Windows, предшествующих Windows Vista, при редактировании объектов GPO файлы ADM автоматически копировались с локального компьютера, на котором производилось редактирование, в папку SYSVOL объекта GPO на котроллере домена в домене Active Directory. В последствии эти файлы ADM реплицировались на каждый контролер домена в домене для каждого создаваемого объекта GPO. Это приводило к нерациональному использованию полосы пропускания сети и дискового пространства, особенно в больших средах с десятками и сотнями объектов GPO. В Windows Vista в данной ситуации происходит противоположное. По умолчанию при создании объекта GPO на основе службы каталогов Active Directory на компьютере под управлением Windows Vista отображающиеся в редакторе групповых политик политики административных шаблонов загружаются из папки c:\windows\policydefinitions на том же компьютере. Файлы ADMX и ADML не копируются в сетевую папку SYSVOL, а используются локально. Это позволяет избежать нагрузки на сеть и системы хранения среды групповых политик, неизбежной при использовании файлов ADM. И это не единственный положительный момент. Windows Vista также поддерживает центральное хранилище — базу данных административных шаблонов. Таким образом обеспечивается эффективное управление файлами ADMX, используемыми для редактирования объектов GPO, независимо от того, откуда производится редактирование. Это достигается путем копирования всех файлов ADMX и ADML официальной поставки и созданных пользователем в единое место в сети и последующего обращения к ним вместо локальных файлов при редактировании групповых политик с рабочих станций под управлением Windows Vista. Настройка центрального хранилища — несложная задача, которую достаточно выполнить один раз для данного домена. Для создания центрального хранилища в домене службы каталогов Active Directory выполните следующие действия.

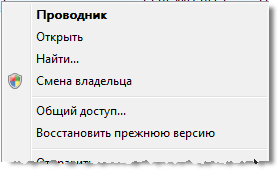

Заключение Новый формат файлов ADMX в Windows Vista является однозначным улучшением по сравнению с файлами ADM, применявшимися в предыдущих версиях Windows. Использование в этих файлах XML облегчает поддержку редактирования и поиска. Перемещение строк с текстом на конкретном языке в отдельные файлы обеспечивает бесшовное редактирование групповых политик, а применение центрального хранилища устраняет необходимость в хранении и обновлении всех объектов GPO с копиями файлов ADM. Автор: Darren Mar-Elia Редактор локальной и групповой политики в Windows Vista Home PremiumВ выпусках Windows Vista Home Basic, Home Premium и Starter отсутствуют оснастки локальной (secpol.msc) и групповой (gpedit.msc) политик. Эти оснастки доступны только в выпусках Windows Vista Business, Ultimate и Enterprise.Вместе с тем остается возможность применять политики используя параметры реестра. Вы можете получить полный перечень политик, применение которых доступно путем путем добавления соответствующих параметров в системный реестр из документа Group Policy Settings Reference Windows Vista. Как добавить команду смены владельца объектов в контекстное меню проводникаНередко возникает необходимость получения разрешений на папку или файл. В тех случаях, когда разрешения отсутствуют, это можно компенсировать, сменив владельца папки или файла и взяв владение на себя. Это

можно сделать как через интерфейс операционной системы (дополнительные параметры

безопасности объекта), так и с использованием утилиты командной строки ICACLS. Это

можно сделать как через интерфейс операционной системы (дополнительные параметры

безопасности объекта), так и с использованием утилиты командной строки ICACLS.Для упрощения процедуры смены владельца мы добавим соответствующий пункт в контекстное меню проводника. В предлагаемом мною варианте используется ICACLS с определенными параметрами, а полученная команда установит владельцем объекта, на котором мы будем применять пункт меню, группу Администраторы. Обратите внимание, что команды расчитаны на русскую версию Windows, впрочем сами файлы реестра будут представлены ниже и, загрузив их, вы сможете изменить содержимое в зависимости от потребностей. Для добавления пункта меню "Смена владельца" примените этот твик реестра: Примечание: подробнее о применении твиков реестра вы можете прочитать здесь: Применение твиков реестра Windows Registry Editor Version 5.00Для удаления этого пункта меню можете использовать следующий твик реестра: Windows Registry Editor Version 5.00 Готовые файлы реестра для добавления и удаления этого пункта меню вы можете загрузить здесь. Включение и отключение UAC из командной строкиОтключить и включить контроль учетных записей в Windows Vista можно, используя панель управления, как описано здесь. Однако можно и ускорить процесс, если использовать возможности командной строки, что позволит настроить UAC быстрее.Команда для отключения UAC cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f Команда для включения UAC cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /f Для вступления в силу изменений, которые производят эти команды, необходима перезагрузка компьютера. Как настроить запрос на повышение прав (UAC) при запуске WHS скриптовПо умолчанию при выполнении WHS скриптов запрос на повышение прав не происходит и поэтому при включенном контроле учетных записей скрипты не выполняются. В качестве решения можно добавить в контекстное меню WHS скриптов пункт "Запуск от имени администратора", который позволит выполнять их корректно. Для этого вам потребуется скачать архив elevateWHSScript.zip и распаковать его в отдельную папку. В архиве два файла, один из которых ElevateWSHScript.inf - нажмите на нем правую клавишу мыши и выберите в контекстном меню пункт "Установить". После выполнения установки в контекстном меню скриптов появится пункт "Запуск от имени администратора", а в оснастке "Программы и компоненты" добавится запись для удаления - "Повышение прав для WHS скриптов".Об авторе  Павел Кравченко занимается развитием компьютерного портала OSzone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2003 года, а на сайте публикует статьи о клиентских операционных системах Microsoft. Павел Кравченко занимается развитием компьютерного портала OSzone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2003 года, а на сайте публикует статьи о клиентских операционных системах Microsoft.С 2006 года Павел ежегодно становится обладателем награды Наиболее ценный специалист Microsoft (MVP), присуждаемой за вклад в развитие технических сообществ.

Теги:

Vista, FAQ, Павел Кравченко.

|

|