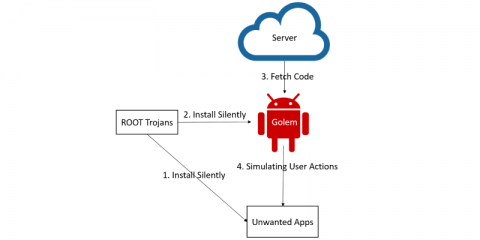

В сети появился новый вариант существовавшего ранее трояна, который научился имитировать поведение пользователей, что должно приносить доход его владельцам. Новый троян получил название Golem и является разновидностью семейства Ghost Push, последние сведения о котором датируются прошлым сентябрём. Ghost Push обладает способностью рутировать устройства и используется в приложениях сторонних разработчиков, чаще всего для отображения рекламы. Разница между Golem и Ghost Push в новой функциональности, которая позволяет обойти встроенную функцию Android Input, о чём сообщает компания Cheetah Mobile. Она известна такими приложениями, как Battery Doctor, Clean Master, CM Browser, CM Security и CM Launcher. Инструмент Input предустановлен на Android-устройства и даёт разработчикам возможность выполнять процедуры автоматического тестирования, имитируя поведение пользователей, вроде ввода с клавиатуры и сенсорного экрана. Выполнив рут устройства, Golem скачивает на него приложения, запускает их и симулирует взаимодействие. Жертвами уже стали 40 тысяч пользователей и это число продолжает расти. Из них большинство живут в Юго-Восточной Азии, в странах вроде Индии, Индонезии и Филиппин. Результатом заражения трояном Golem является замедление работы устройств и более быстрое истощение заряда аккумулятора. Удаление трояна требует загрузки аппарата в безопасном режиме. Кроме того, Cheetah Mobile предлагает приложение Stubborn Trojan Killer для устранения этого трояна и Ghost Push.

Теги:

Безопасность, Android.

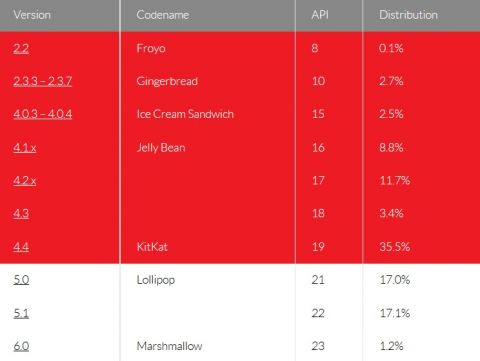

По данным работающей в сфере мобильной безопасности компании Skycure, полмиллиарда устройств на мобильной платформе Android находятся в зоне риска нового вредоносного ПО, работающего на основе техники под названием кликджекинг (accessibility clickjacking). Этот метод призван заставить обладателей смартфонов нажать на выглядящие безопасными объекты, но на самом деле они делают аппарат доступным для хакеров. Кликджегинг позволяет злоумышленникам получить доступ к любой текстовой информации и без ведома пользователя работать с операционной системой и приложениями. В зоне риска находятся СМС-сообщения, электронная почта, мессенджеры, бизнес-программы вроде CRM, маркетинговые программы и т.д. Получив доступ, хакеры способны менять права администратора или создать нового администратора. Это позволяет отключить пароль на доступ и даже стереть все данные с устройства. Уязвимы 65% Android-устройств, на версиях от Android 2.2 до 4.4. После обновления до версии Android 5.0 Lollipop и выше угроза исчезает. Поэтому главной рекомендацией специалистов Skycure является обновление Android до последних двух версий. Не следует нажимать на диалоговые окна, если не уверены в их происхождении и причинах появления. Также не рекомендуется использовать сторонние магазины приложений.

Теги:

Безопасность, Android.

Операционная система Windows 10 на игровой платформе Steam продолжает наращивать своё присутствие более быстрыми темпами, чем в среднем на рынке. За февраль она вплотную приблизилась к лидирующей пока Windows 7, собираясь очень скоро опередить её. При сохранении существующих тенденций случится это ещё до середины марта. Пока же в феврале Windows 7 64 бит шла первой с показателем 34,21%, а 64-разрядная версия Windows 10 отставала от неё на 0,2%. За месяц её рост составил 1,24% против падения у Windows 7 на 0,1%. Также пользователи быстро покидают систему Windows 8, у 64-битного варианта доля геймеров составляет всего 1,71%, а у 32-битного только 0,15%. При этом неподдерживаемая Windows XP имеет большую долю и даже умудряется наращивать её, показав рост на 0,08% до значения 2,39%. За счёт укрепления позиций Windows 10 выросла совокупная доля разных версий Windows в Steam, достигнув отметки 95,59% (+0,2%). У систем OS X и Linux зафиксирован спад на 0,15% и 0,04% соответственно. В ближайшие годы позициям Windows в качестве лидирующей игровой платформы явно ничего не угрожает, хотя в более отдалённой перспективе новые технологии вроде API Vulkan могут повысить привлекательность конкурирующих платформ для игр.

Теги:

Windows.

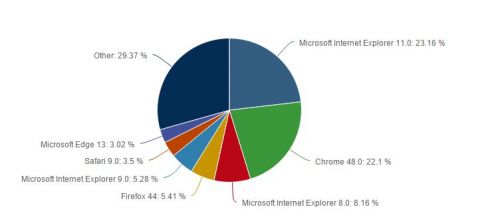

Пока Microsoft всеми силами старается пересадить пользователей на операционную систему Windows 10 и встроенный в неё браузер Edge, Internet Explorer продолжает терять позиции. Статистика за минувший месяц показывает, что Google Chrome приближается к первой строчке на рынке браузеров для настольных ПК. Данные от Net Applications говорят, что доля Internet Explorer 11 снизилась до 23,16%, а у Chrome 48 заметно выросла до уровня 22,10%. Internet Explorer 8 идёт на третьем месте с большим отставанием, доля этой версии всего 8,16%. Следом расположились Firefox 44 и Internet Explorer 9 с результатами 5,41% и 5,28%. Если брать все версии, Internet Explorer продолжает лидировать с показателем 45,91%, хотя и быстро теряет свои позиции. Chrome идёт следом с 35,76%, третий Firefox с 11,54%. Доля Edge составляет 3,02% против 1,51% по итогам января. Это только версия Edge 13, доступная на Windows 10 1511 (ноябрьское обновление). Прибавив ещё 0,91% у Edge 12 из сборки 10240, в сумме получаем около 4%. Отчасти спад Internet Explorer можно списать на то, что он не является браузером по умолчанию в Windows 10, поскольку вместо него Microsoft продвигает на компьютерах и смартфонах новый браузер Edge. Последний должен составить конкуренцию лидерам от Google и Mozilla, но пока ограниченная функциональность и поддержка только в Windows 10 не позволяют сражаться с ними на равных.

Теги:

браузеры.

Недавно была обнаружена новая вредоносная программа, шифрующая файлы на веб-серверах, от которой за последние недели успели пострадать более сотни сайтов. Возможно, разработчики ransomware-приложений выбрали для себя новое направление атак. Программа написана на языке PHP и носит название CTB-Locker, как и одна из самых распространённых на Windows-компьютерах ransomware-программ. Связаны они между собой или нет, неизвестно. Попав на веб-сервер, программа заменяет файл index.php и создаёт папку под названием Crypt с дополнительными файлами PHP. Она начинает зашифровывать все файлы в веб-директории, получив специальный запрос от хакеров. Завершив процесс шифрования, на домашней странице сайта приложение отображает сообщение с предложением заплатить выкуп в биткоинах. Одна из первых известных атак произошла 12 февраля. Исследователи из Stormshield сумели заполучить полную копию вредоносного кода и насчитали 102 пострадавших от него сайта. Пока неизвестно, как злоумышленникам удалось установить на сайты CTB-Locker. Некоторые из сайтов не использовали системы управления контентом вроде WordPress, так что нельзя списать проблему на уязвимости в них. Сайты работают как на системе Linux, так и на Windows, 73% из них используют сервис Exim. Некоторые беззащитны перед уязвимостью ShellShock, но без детального доступа к серверам жертв провести полный анализ проблемы невозможно. Большинство пострадавших сайтов обладали также защищённой паролем веб-оболочкой - бэкдором, устанавливаемым атакующими после получения несанкционированного доступа. CTB-Locker не первой среди ransomware-программ выбирает в качестве жертв веб-сайты. В ноябре была найдена похожая угроза под названием Linux.Encoder.1, однако её недостатки позволили создать инструмент дешифрования.

Теги:

Безопасность, CTB-Locker.

|

|