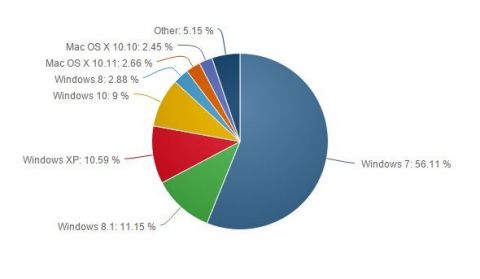

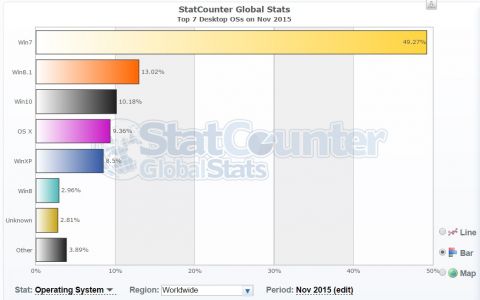

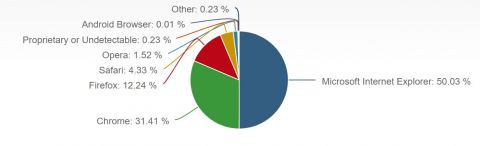

Операционная система Windows 10 постепенно наращивает свою долю, однако происходит это всё медленнее. Статистика компании Net Applications за ноябрь показывает, что за четыре месяца Windows 10 не сумела нагнать 14-летнюю Windows XP, полтора года назад лишившуюся поддержки. Статистика показывает, что Windows 10 занимает 4-е место с долей 9% (+1,06% за месяц). Windows XP идёт третьей с долей 10,59% (-1,09%), второе место занимает Windows 8.1 со значением 11,15% (+0,47%), и лидирует Windows 7 (56,11%, +0,4%). В первый месяц с момента релиза 29 июля доля Windows 10 выросла до 5,21%, а потом увеличивалась примерно на 1% в месяц. Компания StatCounter предлагает свой взгляд на статистику операционных систем. В её рейтинге Windows 10 идёт третьей с долей 10,17% (+1,17%). Лидирует Windows 7, однако здесь она не дотягивает до половины рынка - 49,27% (-0,99%), второй идёт Windows 8.1 (13,02%, -0,74%), Windows XP только пятая со значением 8,5% (-0,53%). В России у Windows 7 доля 56,42%, у Windows 10 7,46% - ниже общемирового уровня, а у Windows XP 11,21% - выше общемирового уровня. Что касается браузеров, почти ровно половина приходится на Internet Explorer - 50,03% (-0,83), вторым идёт Chrome (31,41%, +0,29%), третий Firefox (12,24%, +0,96%).

Теги:

браузеры, операционные системы.

Фабиан Восар из компании Emisoft создал приложение, способное расшифровать файлы, зашифрованные ransomware-программой под названием DecryptorMax, также известной как CryptInfinite. Такое название она получила, поскольку в её коде часто встречается строка DecryptorMax, а значение CryptInfinite прописывается в реестре Windows, сохраняя список всех зашифрованных файлов и их местоположение на диске. DecryptorMax распространяется через документы Word, в спам-рассылках выдавая себя за резюме. Инфицирование происходит посредством макросов, которые известны среди хакеров и специалистов сетевой безопасности своими уязвимостями. Попадая в систему, программа начинает зашифровывать пользовательские файлы, добавляя к ним расширение .crinf. В каждой папке с зашифрованными файлами оставляются записки о том, что за получение ключа для расшифровывание файлов в течение 24 часов нужно заплатить ваучерами PayPal MyCash, отправив их по одному из трёх адресов электронной почты. Также программа меняет обои на рабочем столе, удаляет теневые копии и отключает средство восстановления Windows Startup Repair, не давая пользователям загрузить резервные копии системы. Расшифровывающее приложение получило название DecryptInfinite и позволяет вернуть свои файлы без выкупа. В главное окно приложения нужно перетащить два файла - зашифрованный файл и его незашифрованную версию. Если последняя отсутствует, можно взять любой файл формата PNG и зашифрованный файл этого же формата со своего компьютера. После этого начинается длительный процесс вычисления ключа для расшифровки файлов.

Теги:

DecryptorMax.

На компьютерах Dell была обнаружена программная уязвимость, напоминающая приложение Superfish, устанавливавшееся на устройства компании Lenovo и ставшее причиной громкого скандала в технологическом мире. Программист Джо Норд в своём блоге в минувшие выходные описал предустановленный на ноутбуке линейки Dell Inspiron 5000 доверенный коренной сертификат SSL. Самоподписывающийся сертификат под именем eDellRoot предназначен для «всех целей» и срок его действия истекает в 2039 году. Частный ключ этого сертификата хранится локально на ноутбуке. Вскоре после этого данный ключ был найден и на других устройствах Dell, таких как ноутбуки XPS 13 и XPS 15. Благодаря этому сертификату злоумышленники способны атаковать пользователей устройств Dell в публичных сетях Wi-Fi, перехватывать соединения и устранять шифрование. Результатом станет доступ к пользовательским паролям, файлам куки, номерам кредитных карт и прочим данным. Он же может использоваться для подписания программ, превращая вирусы в доверенные приложения.

Как обычно бывает в таких случаях, в Dell говорят, что сертификат не наносит никакого вреда системам, что безопасность и конфиденциальность пользователей для компании стоят на первом месте и что она старается свести к минимум количество предустанавливаемых на свои устройства приложений. Также обещается провести расследование описанной проблемы. Добавлено: Dell представила инструмент автоматического удаления сертификата, скачать который можно здесь. Добавлено 2: на эту новость оперативно отреагировала Microsoft, обновившая ряд своих приложений безопасности, которые станут удалять сертификаты eDellRoot и DSDTestProvider. Обновлены Windows Defender для Windows 10 и 8.1; Microsoft Security Essentials для Windows 7 и Vista; Safety Scanner и Malicious Software Removal.

Теги:

Безопасность, Dell.

Баг в ряде сервисов VPN может быть использован для установления настоящего IP-адреса устройств, в том числе пользователей BitTorrent, что может привести к проблемам с конфиденциальностью. Уязвимость существует в сервисах с перенаправлением портов, о чём рассказал VPN-провайдер Perfect Privacy в четверг. Для успешного проведения атаки нужно два условия: нахождение в одной VPN-сети с жертвой и удачная попытка заманивания этой жертвы на контролируемый злоумышленниками ресурс. Например, заставив пользователя открыть графический файл, при активированном перенаправлении портов можно увидеть запрос с реального IP-адреса пользователя.

Компания Perfect Privacy проверила на наличие уязвимости девять провайдеров VPN. Из них уязвимость была найдена у пяти, о чём они были поставлены в известность. Естественно, протестировать всех подобных провайдеров невозможно и значительная их часть также могут быть подвержены данной проблеме. Пользователи протокола BitTorrent также могут пострадать от описываемой уязвимости. При помощи VPN в файлообменных сетях зачастую стараются скрыть свой реальный IP-адрес, чтобы избежать возможных проблем при скачивании нелегального контента. При желании правообладатели могут получить настоящие IP-адреса пиратов и подать на них в суд за незаконное скачивание их контента.

Теги:

Безопасность, VPN.

В третий раз менее чем за полгода компания Lenovo столкнулась с проблемами безопасности своих устройств, вынудившими её обновлять предустановленные на компьютеры приложения. На прошлой неделе была представлена версия Lenovo System Update 5.07.0019, помогающего поддерживать актуальность драйверов и БИОСа инструмента, прежде носившего название ThinkVantage System Update. Закрыто две дающих возможность повышать привилегии в системе уязвимости, обнаруженные исследователями из компании IOActive. Одна уязвимость располагается в справке приложения и позволяет обладателям учётной записи Windows с ограниченными правами запустить Internet Explorer с привилегиями администратора, нажав на ссылку URL. Приложение Lenovo System Update запускается под временной учётной записью администратора, которую оно создаёт при установке, и любой его процесс работает в рамках этой учётной записи. Отсюда атакующие имеют разные способы повышения своих полномочий в системе. Вторая уязвимость тоже связана с временной учётной записью администратора, а именно с процессом создания имени пользователя и пароля. Имя пользователя создаётся по шаблону tvsu_tmp_xxxxxXXXXX, где х и Х представляют собой строчные и прописные случайно генерируемые буквы. Однако функция связана с текущем временем и результат её работы можно вычислить. При создании пароля используется два метода, один из которых также предсказуем. В результате имя и пароль могут стать известны хакерам. Другие обновления Lenovo System Update вышли в июле и октябре, закрывая позволяющие выполнять в приложении различные команды и менять достоверные обновления на вредоносное ПО уязвимости.

Теги:

Безопасность, Lenovo, компьютеры.

|

|