Включение нового ISA Firewall в вашу сеть может быть сопряжено с проблемами. С одной стороны, вы хотите получить новые возможности и преимущества в защищенности, предоставляемые новым брандмауэром, но с другой стороны, вы не хотите дезорганизовать вашу сетевую инфраструктуру, так как подобные действия несут в себе потенциальную угрозу прерывания работы служб. Пожалуй наиболее легким способом установить новый брандмауэр является метод Rip and Replace (Удалить и Заменить), когда вы настраиваете новый брандмауэр так же, как и предыдущий, после чего удаляете более старый и устанавливаете новый. Хоть это может показаться легким на бумаге, в реальности организации часто несут «невозместимые издержки», связанные с брандмауэрами и хотят, чтобы текущая инфраструктура окупила себя до своей замены. Еще одним важным соображением является то, что новый брандмауэр может задействовать совсем другие методы управления и политику, которая может не согласоваться с тем, что было ранее. По этим и другим причинам я часто рекомендую при установке нового ISA firewall использовать преимущества имеющейся инфраструктуры вместо подхода Rip and Replace (Удалить и Заменить). Хотя есть несколько возможных решений, которые вы можете использовать, наиболее защищенный вариант – использовать для брандмауэров конфигурацию «back to back». В подобном случае компания сохраняет свой текущий брандмауэр как внешний и помещает ISA Firewall позади него. Таким образом, брандмауэр ISA будет размещен наиболее близко к тем ресурсам, для защиты которых он предназначен. Установка ISA Firewall на заданную инфраструктуру сети VPN с удаленным доступомЯ часто сталкиваюсь с подобным дизайном инфраструктуры и проблемами настройки, связанными с ним. Часто поднимающимся вопросом является следующий – что делать с соединениями удаленного доступа к корпоративной сети клиентов VPN? Большинство компаний с уже существующей инфраструктурой начинают использовать старый брандмауэр как сервер VPN и иногда пользуются особой, несовместимой с RFC программой-клиентом VPN, что подключается исключительно к брандмауэру поставщика. Эти компании желают сохранить их существующую инфраструктуру VPN, но при этом хотят разрешить VPN клиентам доступ к ресурсам, расположенным в корпоративной сети под защитой ISA Firewall. Другим весьма распространенным случаем является такой, когда при уже существующем сервере VPN с удаленным доступом компания использует какое-либо «широкополосное» NAT устройство для подключения к Интернет, и хочет поставить ISA Firewall как внутренний брандмауэр. Наиболее часто встречающиеся ситуации для данного типа конфигурации таковы - компания должна использовать PPPoE для подключения к сети DSL, или же использовать DHCP для того, чтобы получить открытый адрес кабельной сети. Во втором случае, где устройство NAT находится перед ISA Firewall, часто используется SBS 2003 Service Pack 1 с брандмауэром ISA, установленным на нем, а сервер SBS присоединяется к нескольким физическим линиям. Хоть я никогда не видел в этом особого смысла, пользователи часто хотят прерывать свои VPN соединения к устройству NAT, расположенному перед сервером SBS, но все еще хотят иметь доступ к ресурсам, расположенным на компьютерах под управлением SBS и к ресурсам, расположенными в корпоративной сети за сервером SBS. В обоих случаях, и с SBS/внешним устройством NAT, и с корпоративным внешним брандмауэром, компания хочет прервать соединение удаленного доступа VPN на устройстве перед ISA Firewall, а не в ISA Firewall, и каким-либо образом разрешить удаленным клиентам VPN доступ к ресурсам, расположенным позади внутреннего ISA Firewall. Это именно то, на что о чем я буду говорить в этой серии статей. ПРИМЕЧАНИЕ: В этой статье мы сосредоточим наше внимание на следующих вопросах:

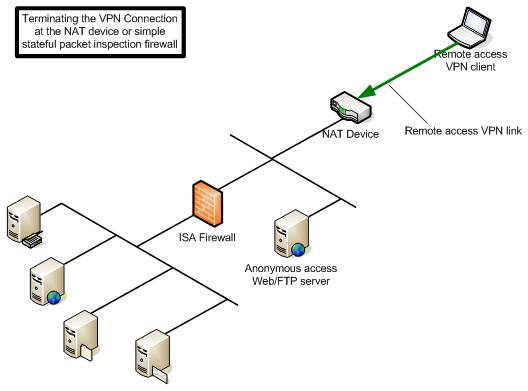

Прерывание VPN соединения у внешнего брандмауэра или NAT устройстваПрежде чем углубляться в подробности конфигурации, связанные с установкой VPN с удаленным доступом и пунктом прерывания перед ISA Firewall, вы должны иметь общее представление о сетевой архитектуре, маршрутизации и путях запроса/отклика для различных типов соединений, создаваемых при удаленном VPN подключении. На рисунке 1 продемонстрирована основная сетевая структура, при которой удаленный VPN клиент прерывает VPN соединение у брандмауэра или устройства NAT, размещенного перед ISA Firewall. Зеленой линией на рисунке показано удаленное VPN подключение к брандмауэру или внешнему интерфейсу NAT устройства. Внутренний интерфейс внешнего брандмауэра или устройства NAT подключен к общему хабу или свитчу, с которым соединен внешний интерфейс ISA Firewall. Вы также можете использовать этот сегмент сети для подключения веб, FTP или других серверов, к которым вы предоставляете анонимный доступ из Интернет. Внешний интерфейс ISA Firewall подключен к общему хабу/свитчу, с которым соединен внутренний интерфейс внешнего брандмауэра или устройства NAT, равно как и другие серверы, которые могут быть помещены в зону DMZ. Заметьте, что независимый свитч или хаб не понадобится. У многих брандмауэров и устройств NAT есть множество LAN портов. В таком случае, вы можете присоединить внешний интерфейс к одному из LAN портов устройства и а также подключить любой сервер с анонимным доступом к тому же устройству. ВНИМАНИЕ: Причиной, по которой в зоне DMZ между внешним интерфейсом ISA Firewall и внешним брандмауэром или устройством NAT стоит размещать лишь серверы с анонимным доступом, является то, что вы полностью зависите от защиты, обеспечиваемой устройством NAT или простым брандмауэром, чтобы защитить линии связи, ведущие внутрь сегмента DMZ и из него. По этой причине не нужно размещать важные корпоративные ресурсы в этой зоне DMZ. Для этого принципа можно сделать исключение, если использовать два брандмауэра ISA Firewall, внешний и внутренний. Или же если вы используете брандмауэр с высоким уровнем защиты, схожим с ISA Firewall, как например Check Point c технологией «Application intelligence».

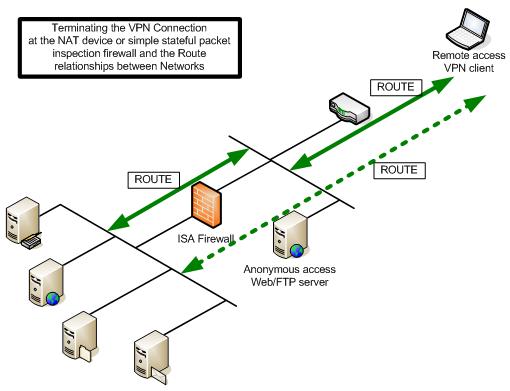

Рисунок 1 Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NATКлючевым для этого решения является понимание отношений маршрутизации для коммуникации с удаленным VPN клиентом. На рисунке 2 показаны отношения маршрутизации между различными сетями:

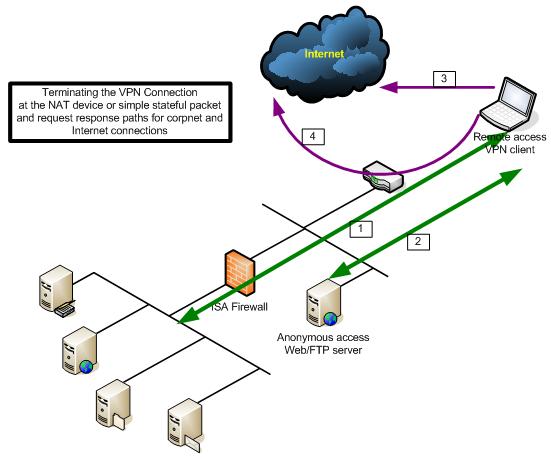

Рисунок 2 Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NAT и отношения маршрутизации между сетямиТеперь, когда вы знаете о ключевых отношениях маршрутизации для всех линий связи, относящихся к подключениям удаленных клиентов VPN, следующим шагом в понимании того, как именно работает данное решение, будет обзор путей запроса/отклика касательно линий связи для удаленных клиентов VPN. На рисунке 3 показаны четыре пути запроса/отклика:

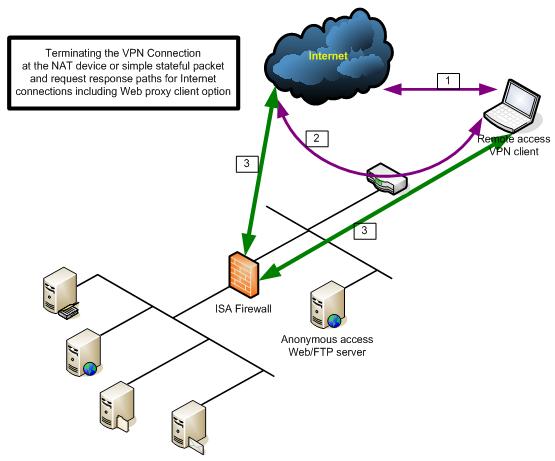

Рисунок 3 Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NAT и пути запроса/отклика для корпоративной сети и подключений Web Proxy к Интернет На рисунке 4 показаны пути запроса/отклика, доступные, если использовать конфигурацию, при которой удаленные VPN клиенты используют ISA Firewall как устройство Web proxy при подключении к удаленному серверу VPN:

Например, если вы используете «родную» программу-клиент VPN, которая поставляется вместе с Windows XP Service Pack 2, вы можете подключиться к внешнему брандмауэру или устройству NAT, используя VPN протоколы PPTP, L2TP/IPSec и L2TP/IPSec NAT-T. После этого вы можете настроить клиент VPN для использования ISA Firewall как устройства Web proxy при подключении к серверу VPN, расположенному перед ISA Firewall. Это позволит вам ввести политику ISA Firewall policy и фильтрацию содержимого для удаленного клиента VPN при подключении к серверу VPN. Эта конфигурация также позволяет вам вести всеобъемлющие записи обо всех сайтах и их содержанию, к которым получил доступ пользователь, включая имя пользователя в файлах записей, которое может быть использовано в отчетах об активности пользователя в Интернете. Настройка клиента Web proxy автоматически останавливается, когда клиент отключается от VPN сервера, размещенного перед ISA Firewall. Поддержка настройки клиента Web proxy зависит от программы-клиента VPN, которую вы используете.

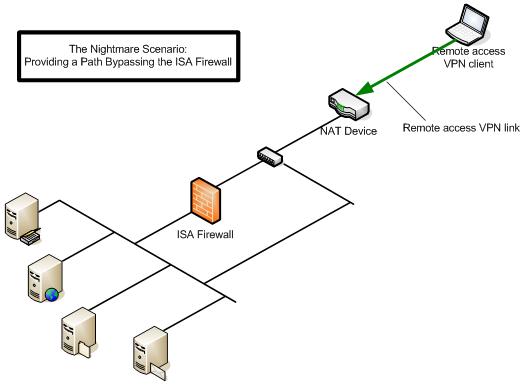

Рисунок 4 Кошмарный сценарийНа рисунке 5 показано то, что я называю кошмарным сценарием (nightmare scenario), и то, что чаще всего вижу в SBS сети, установленной кем-либо, кто незнаком с моделью безопасности ISA Firewall и сетевой безопасностью вообще. Я также наблюдал попытки сделать подобное у пользователей, незнающих о сетях TCP/IP. В данном случае есть способ, позволяющий подключения между корпоративной сетью, зоной DMZ и Интернет, минующие ISA Firewall. Наиболее часто люди получают подобный вариант, поставив между хаб или свитч между внешним интерфейсом ISA Firewall и внешним брандмауэром/устройством NAT и подключив внешний интерфейс ISA Firewall и внутренний интерфейс внешнего брандмауэра/устройства NAT к одному и тому же хабу/свитчу. В дополнение к этому, они подключают этот хаб/свитч к другому, расположенному внутри корпоративной сети. Это обеспечивает обходной маршрут мимо ISA Firewall. Этот сценарий я назвал кошмарным по следующим причинам:

Конечно, вы можете схитрить и изменить IP адрес и шлюз, принадлежащий хосту во внутренней сети, так, что этот IP адрес будет в сети с тем же самым идентификатором, что и та сеть, куда подключен LAN интерфейс внешнего брандмауэра/устройства NAT, а потом настроить шлюз клиента под IP адрес LAN интерфейса внешнего брандмауэра/устройства NAT. Это позволит злонамеренному пользователю полностью обойти ISA Firewall, чтобы подключиться к Интернет, а злонамеренному внешнему пользователю получить доступ к корпоративной сети. Вы играете с огнем, когда позволяете пользователям обходить ISA Firewall, как им вздумается. По этой причине, название кошмарный вполне подходит этого сценария.

Рисунок 5 В этой статье мы обсудили вопросы внедрения ISA Firewall в уже существующую инфраструктуру брандмауэра и сети VPN с удаленным доступом. Есть несколько вариантов, и наиболее защищенные из них принуждают все подключения внутрь и извне корпоративной сети проходить через ISA Firewall. Чтобы получить более глубокое представление о том, как работает данное решение, мы изучили используемые отношения маршрутизации, а также пути запроса/отклика для удаленных клиентов VPN. Во второй части этой серии статей, мы перейдем к деталям конфигурации и рассмотрим особенности каждой опции настройки.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|