На этой страницеВведениеВажной частью обеспечения безопасности Вашей сети является управление пользователями и группами, имеющими административные права доступа к службе каталогов Active Directory. Злоумышленники, имеющие административный доступ к контроллерам домена Active Directory, могут нарушить безопасность Вашей сети. Такими лицами могут являться как неавторизованные пользователи, которым стали известны административные пароли, так и правомочные администраторы, рассерженные на организацию или действующие по принуждению. Более того, не все проблемы связаны с целенаправленными действиями злоумышленников. Непреднамеренные действия пользователя, обладающего административными полномочиями, также могут привести к проблеме, если этот пользователь изменяет конфигурацию, не осознавая последствий, к которым могут привести эти изменения. Для того чтобы избежать таких ситуаций, важно обеспечить четкое управление пользователями и группами, имеющими административные права на работу с контроллерами домена. Параметры безопасности, заданные по умолчанию в ОС Microsoft Windows Server 2003, защищают учетные записи Active Directory от многих типов угроз. Тем не менее, некоторые из этих параметров могут быть усилены, чтобы обеспечить более высокий уровень защиты Вашей сети. В этом руководстве содержатся пошаговые инструкции, с помощью которых Вы узнаете, как можно:

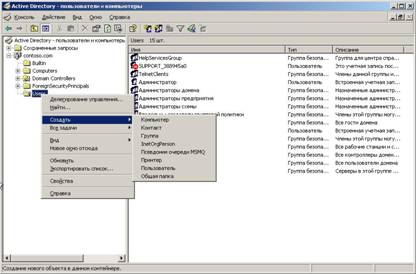

Следуйте советам и рекомендациям, содержащимся в этом руководстве, чтобы управлять Вашим сетевым окружением. Это поможет снизить риск получения административного доступа к Active Directory неавторизованными пользователями, а также умышленное либо непреднамеренное нанесение ущерба организации вследствие копирования или удаления конфиденциальной информации, или вывода из строя сети. ВАЖНО. Во всех включенных в данное руководство инструкциях предполагается, что меню Пуск имеет вид, отображаемый по умолчанию после установки операционной системы. Если Вы изменили вид меню Пуск, некоторые шаги могут слегка отличаться. Прежде чем начатьПрежде чем начать использовать данное руководство, выполните все шаги, описанные в статье Защита контроллеров домена Windows Server 2003 базы знаний Microsoft. Для того чтобы выполнить все процедуры, описанные в этом руководстве, Вы также должны знать имя и пароль встроенной учетной записи администратора контроллера домена или учетной записи, входящей в группу администраторов на контроллере домена. Определите, какие из серверов Вашей сети выступают в роли контроллеров домена. Контроллером домена является компьютер под управлением ОС Windows Server 2003, на котором установлена служба каталогов Active Directory. Помимо всего вышеперечисленного, Вы должны обладать базовыми знаниями об административных учетных записях и группах и о том, каким образом распределяется ответственность между администраторами службы каталогов и администраторами данных. Для просмотра списков учетных записей и групп Active Directory откройте меню Пуск, раскройте папку Администрирование и щелкните значок оснастки Active Directory – пользователи и компьютеры. При выполнении всех процедур данного руководства Вам необходимо входить в систему под учетной записью с правами администратора домена. Если Вы создаете первую административную учетную запись, войдите в систему под встроенной учетной записью Администратор. Также в своем распоряжении Вам необходимо иметь оснастку Active Directory – пользователи и компьютеры. Базовые сведения об административных учетных записях и группахВ состав административных учетных записей домена Active Directory входят следующие учетные записи:

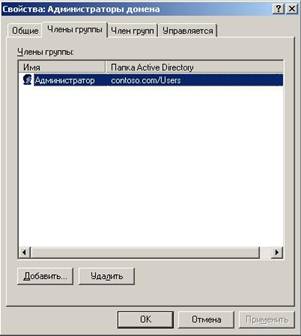

Административные группы домена Active Directory различаются в зависимости от установленных служб. В состав административных групп для управления службой каталогов входят следующие группы:

Базовые сведения об администраторах службы каталогов и администраторах данныхСуществует два типа административной ответственности при использовании службы каталогов Active Directory Windows Server 2003. Администраторы службы каталогов отвечают за поддержку и предоставление услуг Active Directory, включая управление контроллерами домена и непосредственную настройку данной службы. Администраторы данных отвечают за сохранность данных, хранящихся в службе каталогов, а также на рядовых серверах и рабочих станциях, являющихся членами домена. В небольших организациях эти две задачи могут быть возложены на одного человека, однако важно понимать, какие из встроенных учетных записей и групп обладают правами администратора службы каталогов. Эти учетные записи и группы наделены самыми широкими полномочиями для работы в сетевом окружении и требуют наибольшей защиты. Данные учетные записи и группы отвечают за настройку параметров службы каталогов, установку и поддержку программного обеспечения, а также за установку обновлений операционной системы на контроллерах домена. В следующей таблице перечислены встроенные учетные записи и группы администраторов службы каталогов, их местоположения по умолчанию, а также краткие описания каждой из них. Группы, расположенные в контейнере Builtin, не могут быть перемещены в другое место. Учетные записи и группы администраторов службы каталогов, создаваемые по умолчанию

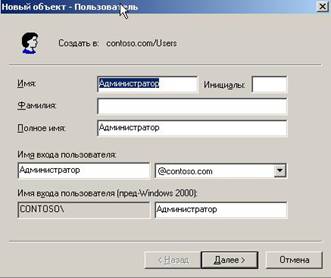

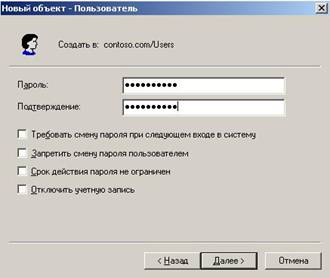

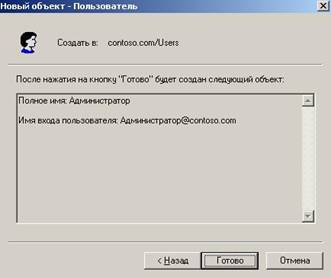

Вышеперечисленные учетные записи и группы, а также все члены этих групп защищены фоновым процессом, который периодически проверяет и применяет специальный дескриптор безопасности. Дескриптор безопасности является структурой, содержащей информацию безопасности, связанную с защищаемым объектом. Этот процесс гарантирует, что любое неавторизованное изменение дескриптора безопасности какой-либо административной учетной записи или группы будет перезаписано параметрами, обеспечивающими защиту объекта. Такой дескриптор безопасности содержится в объекте AdminSDHolder. Это означает, что если Вы хотите изменить разрешения для какой-либо группы администраторов службы каталогов или для учетной записи одного из ее членов, Вы должны изменить дескриптор безопасности объекта AdminSDHolder таким образом, чтобы обеспечить его целостное применение. Будьте осторожны при изменении таких разрешений, поскольку при этом Вы также меняете параметры по умолчанию, которые будут применены ко всем защищенным административным учетным записям. Для получения дополнительной информации об изменении разрешений для учетных записей администраторов службы каталогов обратитесь к статье Учетные записи пользователей и компьютеров на веб-узле Microsoft TechNet. Создание новой учетной записи с правами администратора доменаЕсли у Вас еще нет учетной записи (отличной от встроенной учетной записи Администратор), входящей в состав группы Администраторы домена, создайте ее и используйте для выполнения процедур, представленных в данном руководстве. Как администратор сети, Вы будете использовать эту учетную запись только для выполнения задач, требующих полномочий администратора домена. Завершайте сеанс работы под этой учетной записью после выполнения всех необходимых задач. Если на компьютер с запущенным сеансом работы администратора домена попадет вирус, то он будет выполняться в контексте администратора домена и сможет использовать все его привилегии, чтобы заразить остальные компьютеры в сети. Для повседневного управления данными, такими как работа с приложениями Microsoft Office или прием и отправка почтовых сообщений, создайте отдельную учетную запись пользователя, но не добавляйте ее в группу администраторов домена. Советы и рекомендации по использованию административных учетных записей будут представлены в следующих разделах данного руководства.

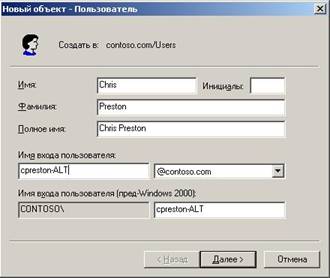

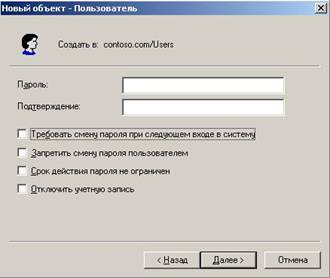

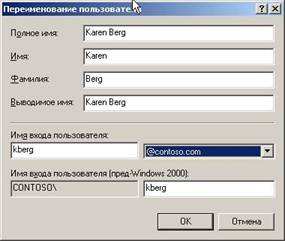

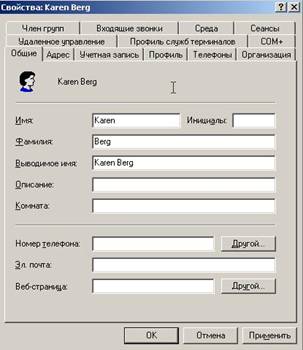

Защита учетной записи администратораКаждый установленный экземпляр службы каталогов Active Directory имеет в каждом домене учетную запись с именем Администратор, которая не может быть удалена или заблокирована. В Windows Server 2003 эта учетная запись может быть отключена, но она автоматически включается вновь, когда Вы запускаете компьютер в безопасном режиме. Злоумышленники, намеревающиеся получить доступ к системе, в первую очередь пытаются заполучить пароль учетной записи Администратор, поскольку она обладает самыми широкими полномочиями. По этой причине следует переименовать эту учетную запись и изменить ее описание так, чтобы никаким образом нельзя было определить, что она является административной учетной записью. В дополнение к этому создайте ложную учетную запись с именем Администратор, не имеющую никаких специальных разрешений и полномочий. Всегда задавайте для учетной записи Администратор длинный, сложный пароль. Используйте различные пароли для учетной записи Администратор и для учетной записи администратора восстановления служб каталогов. Для получения дополнительной информации о создании надежных паролей обратитесь к статье Надежные пароли или к статье Выбор надежного пароля (EN). Переименование встроенной учетной записи «Администратор»Следующая процедура удаляет из учетной записи всю явную информацию, которая может сообщить злоумышленнику о том, что данная учетная запись имеет права администратора. Хотя злоумышленнику, обнаружившему встроенную учетную запись Администратор, будет необходимо узнать ее пароль, переименование этой учетной записи обеспечивает дополнительный уровень защиты от атак. В целях такой защиты используйте вымышленные имя и фамилию, задавая их в том же формате, что и для остальных учетных записей пользователей. Не используйте имя и фамилию из следующего примера.

Создание ложной учетной записи «Администратор»После того, как Вы спрятали встроенную учетную запись администратора, следующая процедура добавляет дополнительный уровень защиты. Злоумышленника, пытающегося получить пароль учетной записи Администратор, можно обмануть, и его усилия будут направлены на взлом учетной записи, которая на самом деле не обладает никакими специальными привилегиями.

Защита гостевой учетной записиУчетная запись Гость позволяет пользователям, не имеющим доменной учетной записи, подключаться к домену в качестве гостя. По умолчанию эта учетная запись отключена и должна оставаться в этом состоянии. Тем не менее, переименование этой учетной записи обеспечит дополнительный уровень защиты от неавторизованного доступа. Для такой защиты используйте вымышленные имя и фамилию, задавая их в том же формате, что и для остальных учетных записей пользователей.

Усиление безопасности административных учетных записей и группСоздание управляемого организационного подразделения Active Directory (Organizational unit, OU) и его настройка в соответствии с рекомендуемыми параметрами безопасности может помочь создать более защищенную среду для рабочих станций и учетных записей администраторов службы каталогов. Организационные подразделения – это контейнеры службы каталогов, которые могут содержать в себе пользователей, группы, компьютеры и другие объекты. Организационные подразделения формируют иерархическую структуру внутри домена и используются в первую очередь для группировки объектов с целью централизованного управления ими. Создав структуру, содержащую все учетные записи и рабочие станции администраторов службы каталогов, Вы можете применить к этим объектам определенные параметры безопасности и параметры групповой политики, чтобы усилить их защиту. Для создания такой структуры Вам необходимо выполнить следующие шаги:

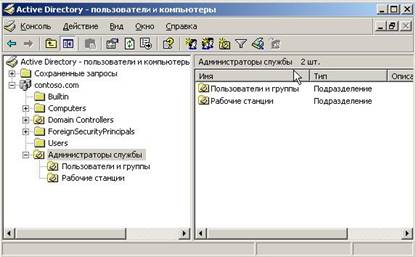

Создание дерева управляемых организационных подразделенийДля создания дерева создайте следующие три организационных подразделения:

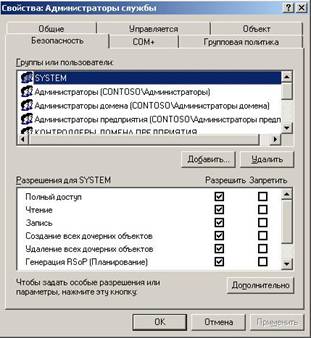

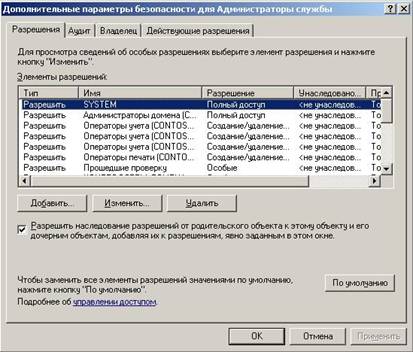

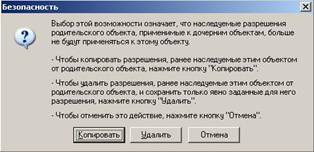

Установка разрешений для управляемых организационных подразделенийСледующие действия помогут Вам ограничить доступ к управляемой структуре. Только администраторы службы каталогов смогут управлять членством групп и рабочих станций администраторов службы каталогов. Для ограничения доступа Вам необходимо выполнить следующие шаги:

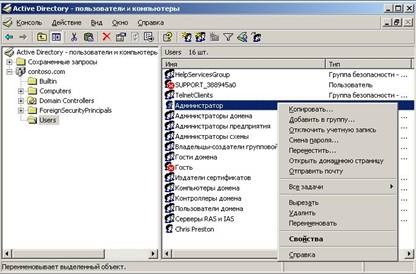

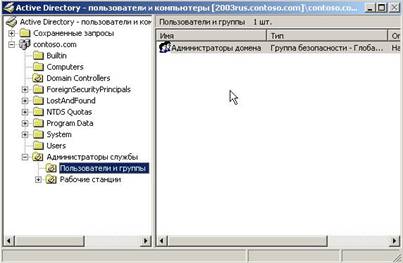

Перемещение групп администраторов службы каталогов в контейнер «Пользователи и группы»Переместите в созданный Вами контейнер Пользователи и группы следующие административные группы из их текущего местоположения:

Встроенные группы Администраторы, Операторы сервера, Операторы архива и Операторы учета не могут быть перемещены из своего контейнера, но в Windows Server 2003 они защищены по умолчанию объектом AdminSDHolder. Если Вы не создавали в Вашей организации никаких вложенных групп или не делегировали административные полномочия каким-либо группам, то Вам будет необходимо переместить только группы Администраторы домена, Администраторы предприятия и Администраторы схемы.

Перемещение учетных записей администраторов службы каталогов в контейнер «Пользователи и группы»Переместите в созданный Вами контейнер Пользователи и группы следующие административные учетные записи из их текущего местоположения:

В соответствии с рекомендациями, каждый администратор службы каталогов должен иметь две учетных записи: одну учетную запись для задач администрирования службы каталогов, и одну – для администрирования данных и повседневного использования. Переместите учетные записи, предназначенные для администрирования службы каталогов, в созданный Вами контейнер Пользователи и группы. Учетные записи, предназначенные для постоянной работы в качестве пользователя, помещать в этот контейнер не нужно.

Перемещение учетных записей административных рабочих станций в контейнер «Рабочие станции»Переместите учетные записи рабочих станций, используемых администраторами, в созданный Вами контейнер Рабочие станции. ВАЖНО. Не перемещайте учетные записи контроллеров домена из контейнера Domain Controllers, даже если администраторы используют контроллеры доменов в качестве рабочих станций для выполнения административных задач. Если Вы сделаете это, Вы нарушите целостность применения групповых политик для контроллеров всех доменов, и их нормальная работа не гарантируется.

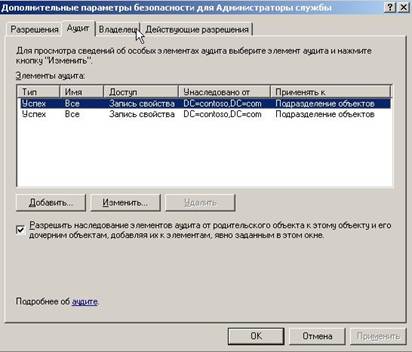

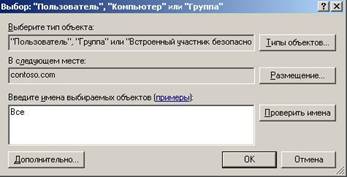

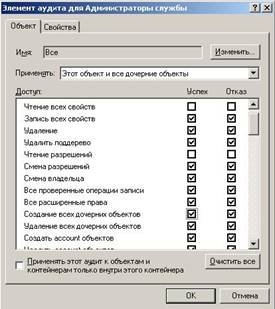

Включение аудита управляемых организационных подразделенийАудит и отслеживание всех действий, таких как добавление, удаление и изменение административных учетных записей, рабочих станций и политик помогают идентифицировать ненадлежащие или неавторизованные изменения, которые часто служат признаком попытки получить неавторизованный доступ к системе. В этом руководстве предполагается, что Вы включили аудит контроллеров домена в соответствии с рекомендациями, описанными в статье Защита контроллеров домена Windows Server 2003 базы знаний Microsoft. Если Вы включите аудит контейнера Администраторы службы, то будет создан журнал аудита безопасности, в котором будут фиксироваться все описанные изменения. Отслеживание в журнале аудита всех изменений, которые были произведены в контролируемом контейнере, помогает выявить попытки неавторизованного использования системы. Чтобы открыть журнал аудита безопасности, раскройте в меню Пуск папку Администрирование, щелкните значок Просмотр событий и выберите журнал Безопасность.

Советы и рекомендации по использованию административных учетных записей и группСледующие советы и рекомендации помогут Вам уменьшить вероятность того, что Вашим компьютерам и сетевому окружению будет нанесен ущерб в результате неавторизованного использования учетной записи с повышенными привилегиями злоумышленниками, или в результате непреднамеренных неквалифицированных действий правомочных пользователей, обладающих такими привилегиями.

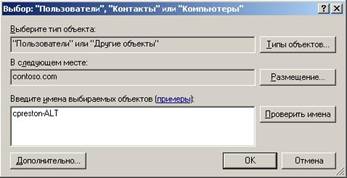

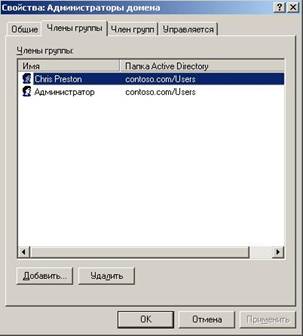

Уменьшение количества учетных записей администраторов службы каталоговКлючевой способ ограничения неавторизованного доступа к системе – это сведение количества административных учетных записей к абсолютному минимуму, необходимому для управления службой каталогов. В небольших организациях достаточно, как правило, двух учетных записей. Уменьшение количества административных учетных записей снижает вероятность их утечки и последующего использования злоумышленниками. Задачи, выполняемые администраторами службы каталогов, должны быть ограничены изменением конфигурации Active Directory и настройкой контроллеров доменов. Не используйте учетные записи администраторов службы каталогов для повседневных задач администрирования, таких как управление учетными данными и рядовыми серверами. Используйте для таких задач обычные учетные записи. Чтобы использовать обычную учетную запись для администрирования учетных данных и рядовых серверов, Вы можете поместить управляемые объекты в отдельное организационное подразделение, а затем включить обычную учетную запись в группу, имеющую права на управление этим организационным подразделением. Для выполнения этой процедуры требуются учетные данные администратора домена.

Использование отдельных учетных записей для администрирования и для повседневной работыДля каждого сотрудника, выполняющего роль администратора службы каталогов, создайте две учетных записи: одну учетную запись для задач администрирования службы каталогов, и одну – для администрирования данных и повседневной работы. Учетная запись, предназначенная для администрирования службы каталогов, не должна использоваться для работы с электронной почтой или Интернетом, а также для запуска повседневных приложений, таких как Microsoft Office. Всегда используйте разные пароли для этих двух учетных записей. Все эти меры снижают вероятность утечки сведений об этих учетных записях за пределы организации, а также уменьшают время работы в системе под учетной записью с правами администратора службы каталогов. Принятие в штат надежных сотрудниковАдминистраторы службы каталогов отвечают за настройку и обеспечение работы Active Directory, и эта ответственность должна возлагаться только на надежных, проверенных людей, которые полностью понимают механизмы функционирования данной службы и то, за что они отвечают. Эти люди должны быть хорошо знакомы с правилами, касающимися безопасности и стабильности работы Вашей организации, и должны продемонстрировать свое желание следовать этим правилам. Установка только необходимых административных полномочийСлужба каталогов Active Directory содержит встроенную группу Операторы архива. Члены этой группы считаются администраторами службы каталогов, так как они имеют права на локальное подключение к контроллерам домена и могут восстанавливать файлы на этих компьютерах, включая файлы операционной системы. Членами группы Операторы архива должны являться только те сотрудники, которые выполняют архивирование и восстановление данных на контроллерах домена. Все рядовые серверы также содержат локальную встроенную группу Операторы архива. Сотрудников, отвечающих за архивирование и восстановление данных на рядовом сервере (например, Microsoft SQL Server), следует сделать членами локальной группы Операторы архива именно на этом сервере. Эти сотрудники не должны являться членами группы Операторы архива службы каталогов Active Directory. На выделенном сервере, выступающем в роли контроллера домена, Вы можете сократить число членов группы Операторы архива. По возможности контроллером домена должен являться отдельный сервер, однако в небольших организациях на нем могут выполняться и другие приложения. В этом случае сотрудники, отвечающие за архивирование и восстановление данных на контроллере домена, должны быть такими же доверенными лицами, как и администратор службы каталогов, поскольку они имеют все права на восстановление файлов контроллера домена, включая системные файлы. Избегайте использования группы Операторы учета для прямого делегирования таких задач по администрированию данных, как управление учетными записями. Разрешения службы каталогов по умолчанию дают членам этой группы возможность изменять и удалять учетные записи компьютеров, которыми являются контроллеры домена. По умолчанию группа Операторы учета не содержит учетных записей, и должна оставаться пустой. Контроль входа в систему с использованием административных учетных записейУчетные записи, входящие в состав групп Администраторы, Администраторы предприятия и Администраторы домена наделены самыми широкими правами в домене. Для снижения степени уязвимости системы Вы можете предпринять дополнительные меры по защите этих учетных записей. Такими мерами могут являться использование смарт-карт или двухуровневая идентификация, когда каждый из администраторов знает лишь часть учетных данных для доступа к системе. Дополнительные меры по защите учетных записей описаны в статье Учетные записи пользователей и компьютеров на веб-узле Microsoft TechNet. Защита рабочих станций администраторов службы каталоговВ дополнение к ограничению доступа к ресурсам контроллеров домена, а также к информации, хранящейся в каталоге Active Directory, Вы можете осуществлять прямой контроль над рабочими станциями администраторов службы каталогов. Администраторы службы каталогов должны работать только на надежно защищенных компьютерах. Это означает, что на этих компьютерах должны быть установлены все обновления безопасности, а также регулярно обновляемое антивирусное программное обеспечение. Если Вы используете административные учетные данные на незащищенном компьютере, они подвержены риску неавторизованного использования злоумышленником, получившим доступ к этому компьютеру. Дополнительные меры по защите рабочих станций описаны в статье Учетные записи пользователей и компьютеров на веб-узле Microsoft TechNet Делегирование управления даннымиВ небольших организациях, как правило, работают всего один или два администратора, и поэтому делегирование данных может не требоваться. Тем не менее, по мере роста организации у Вас может возникнуть желание назначить сотрудников на должность администраторов данных и распределить между ними соответствующие обязанности. Администраторы данных отвечают за управление данными, хранящимися в каталоге Active Directory и на компьютерах, являющихся членами домена. Администраторы данных не осуществляют контроль над непосредственной настройкой и работой службы каталогов, а управляют некоторым набором объектов каталога Active Directory. Используя разрешения для этих объектов, можно разграничить доступ к ним для каждой учетной записи, оставив лишь только необходимые разрешения. Администраторы данных также управляют компьютерами, являющимися членами домена (но не контроллерами домена), общими принтерами и папками локальных серверов, а также вверенными им учетными записями пользователей и групп. Администраторы данных могут выполнять свои задачи, используя удаленные рабочие станции, и им не требуется физический доступ к контроллерам домена. Для делегирования управления данными сначала создаются группы, затем этим группам выдаются необходимые права и разрешения, после чего к членам этих групп применяются параметры групповой политики. После выполнения этих действий делегирование осуществляется путем простого добавления учетной записи пользователя в созданные группы. Самой важной и ответственной задачей является правильное распределение доступов и применение необходимых параметров групповой политики, основанное на принципе приоритетности политики, применяющейся в последнюю очередь, что позволяет обеспечить максимальную защиту одновременно с возможностью администраторов выполнять делегированные им функции. Для получения дополнительной информации о делегировании администрирования данных обратитесь к статье Делегирование администрирования на веб-узле Microsoft TechNet. Связанные ресурсыДля получения дополнительной информации об обеспечении безопасности Active Directory обратитесь к следующим источникам.

Для получения общей информации о встроенных учетных записях Active Directory, а также о миграции в Active Directory с операционной системы Microsoft Windows NT 4.0 обратитесь к следующим источникам.

Обсудить на форуме

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|