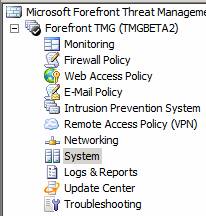

В этой статье мы охватим узлы System, Logs & Reports, Update Center и Troubleshooting. Узел System (Система)В левой панели консоли брандмауэра TMG щелкните на узле System, как показано на рисунке ниже.

Рисунок 1 В средней панели консоли брандмауэра TMG на вкладке Servers вы увидите имя вашего брандмауэра, его ID хоста и коэффициент загрузки CARP. Если у вас работала версия Enterprise брандмауэра ISA, такая информация будет вам знакома. Сделайте двойной щелчок мышью на имени сервера, и вы увидите, что появится на вкладке General. Обратите внимание, что версия TMG обозначена как 7.x. Мне это показалось интересным, поскольку это, кажется, идет вразрез с последовательностью нумерации версий для брандмауэра ISA. На вопрос, почему они начали с версии 7, у меня ответа нет, но если мне удастся его найти – обязательно вам сообщу.

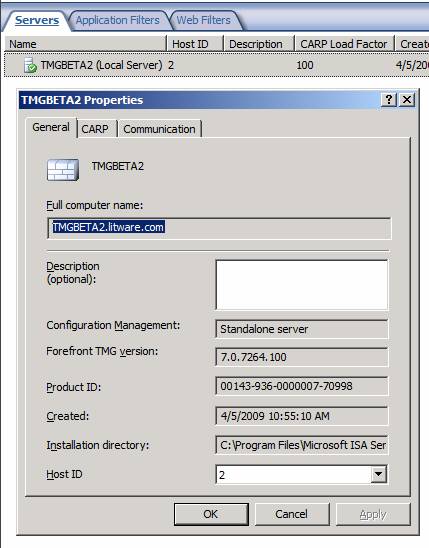

Рисунок 2 Щелкните на вкладку Application Filters (Фильтры приложения) в средней панели консоли. Здесь вы увидите список фильтров приложения, установленных на брандмауэре TMG, аналогично тому, что вы видели в брандмауэре ISA. Однако если посмотреть внимательнее, вы увидите два новых замечательных фильтра. Это SIP Access Filter и TFTP Access Filter. И SIP, и TFTP – довольно сложные протоколы, поэтому, чтобы клиенты SecureNET могли работать с ними, нужен фильтр приложения. Само собой, если на компьютере, который использует эти протоколы, установлен клиент брандмауэра, фильтры не нужны. Но поскольку эти протоколы чаще всего используются на серверах, фильтры, скорее всего, вам понадобятся, так как вы вряд ли когда-нибудь будете устанавливать клиент на сервере .

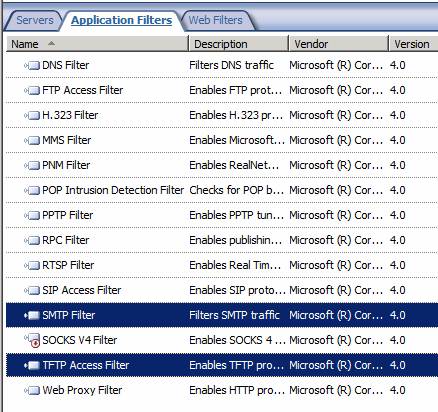

Рисунок 3 Щелкните на вкладке Web Filters (Веб-фильтры) в средней панели консоли. Здесь вы найдете список веб-фильтров, установленных на брандмауэре TMG, аналогично тому, что было в предыдущих версиях брандмауэра. Однако, присмотревшись внимательнее, вы обнаружите два новых фильтра. Это Generic Web Protocol Analyzer Filter (Фильтр-анализатор веб-протоколов) и Malware Inspection Filter(Фильтр проверки на наличие вредоносного ПО). И сразу возникает интересный вопрос: если фильтр GAPA выполнен как веб-фильтр, а не фильтр приложения, не означает ли это, что только веб-соединения анализируются фильтром GAPA для IDS/IPS? Это кажется разумным, но если бы все было разумным, никто бы не читал документацию. К сожалению, на данный момент нет никакой документации по системе Network Inspection System (Система проверки сети), поэтому, что бы я ни говорил, все это будет лишь догадками.

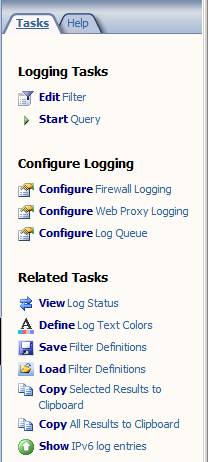

Рисунок 4 Узел Logs & Reports (Журналы и отчеты)Щелкните на узле Logs & Reports в левой панели. Затем взгляните на вкладку Tasks(Задачи) в панели задач с правой стороны консоли. Здесь вы обнаружите и новые, и уже знакомые вам настройки, которые были раньше на вкладке Logging узла Monitoring консоли брандмауэра ISA.

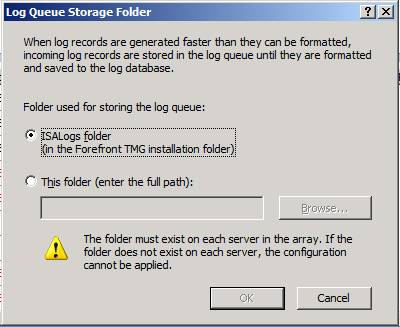

Рисунок 5 Если вы щелкнете по ссылке Configure Log Queue(Настройка очереди журнала), вы увидите диалоговое окно Log Queue Storage Folder(Папка хранения очереди журнала). Здесь вы можете указать, где вы хотите хранить очередь журнала. Когда брандмауэр TMG пытается записать информацию в журнал быстрее, чем можно ее обработать, журнальные записи помещаются в очередь журнала, и хранятся там до тех пор, пока брандмауэр не освободиться для их обработки. Это дает возможность брандмауэру не останавливаться из-за занесения в журнал сообщений об ошибках, а продолжать работу – нечто похожее на то, что мы видели в брандмауэре ISA.

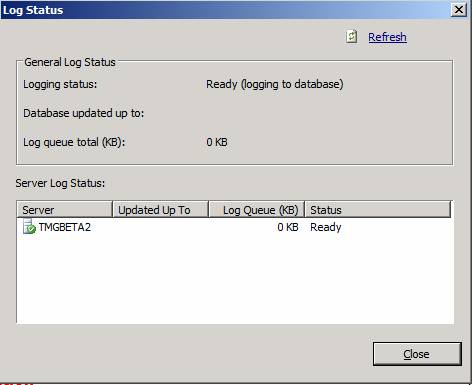

Рисунок 6 Если вы щелкнете по ссылке View Log Status (Обзор статуса журнала), вы увидите диалоговое окно Log Status (Статус журнала). Здесь вы видите статус журнала, а также используется ли очередь журнала в данный момент. Если она используется, в диалоговом окне показывается, насколько она велика.

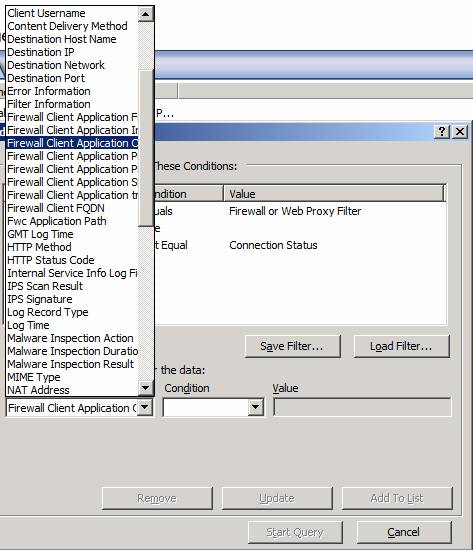

Рисунок 7 Вкладка Logging в узле Logs & Reports аналогична вкладке logging в предыдущих версиях брандмауэра. Здесь прибавилось совсем немного функций: только те опции, которые касаются области фильтрации. На рисунке ниже вы видите несколько новых полей, благодаря которым вы можете производить фильтрацию. Это совсем не плохо, единственное, что меня не устраивает – это то, что некоторые записи нечитаемы, потому что нет возможности сделать окно шире. Может быть, эта проблема будет решена в версии RTM.

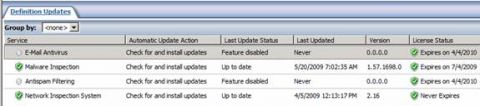

Рисунок 8 Узел Update Center (Центр обновлений)Узел Update Center - совсем новый. Причина этого проста: в предыдущих версиях брандмауэра не было функций защиты от вредоносного ПО, от спама и системы проверки сети, которые нужно было бы обновлять. Щелкните на узле Update Center слева, и в средней панели вы увидите нечто похожее на то, что показано на рисунке ниже. Вот четыре основные функции, которые нужно обновлять:

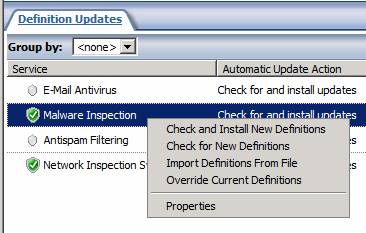

Рисунок 9 Когда вы щелкаете правой кнопкой мыши на одну из этих записей, вы увидите контекстное меню, вид которого зависит от того, какой именно пункт вы выбрали. Для примера на рисунке ниже показывается то, что соответствует записи Malware Inspection. При этом у вас есть следующие варианты:

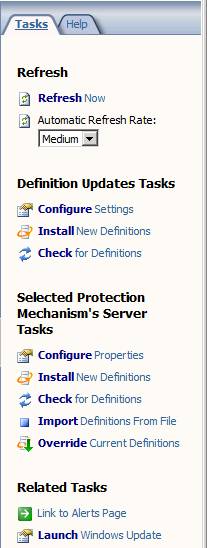

Рисунок 10 Когда вы щелкаете на вкладке Tasks в панели задач, вы увидите опции, аналогичные показанным в контекстном меню. В зависимости от того, какую запись вы выбрали в средней панели, конкретные опции будут отличаться.

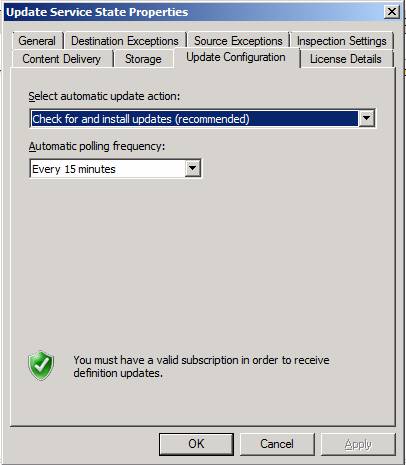

Рисунок 11 Когда вы делаете двойной щелчок мышью на одной из записей в средней панели, вы видите диалоговое окно Properties для данного вида обновлений. Любопытно, что в некоторых случаях вам предлагаются не только настройки обновлений, но и полный набор настроек для данной функции. Посмотрите, например, на рисунок ниже. В отношении настроек обновления вы можете установить автоматическое обновление и частоту проверок на наличие обновлений.

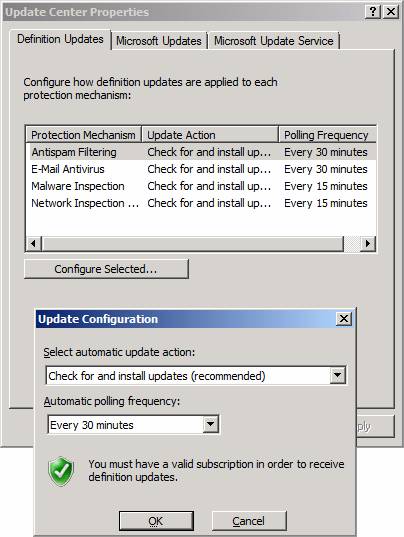

Рисунок 12 Вы также можете найти свойства обновлений в диалоговом окне Update Center Properties(Свойства центра обновлений). Здесь три вкладки, по умолчанию открыта вкладка Definition Updates (Обновления сигнатур). Здесь можно установить автоматическое обновление и частоту проверок на наличие обновления для каждого механизма защиты.

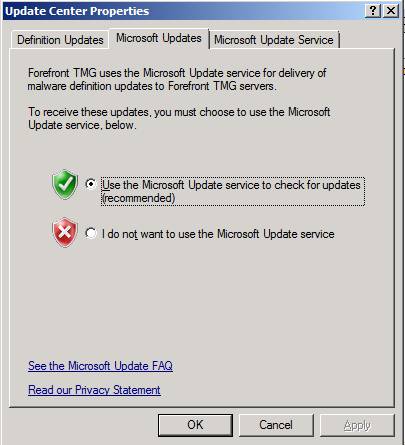

Рисунок 13 На вкладке Microsoft Updates вы можете выбрать Use the Microsoft Update service to check for updates (recommended) (Использовать службу Microsoft Update для проверки наличия обновлений (рекомендуется) ) или I do not want to use the Microsoft Update service(Я не хочу использовать службу Microsoft Update). Обратите внимание: для того, чтобы получать обновления, службу Microsoft Update использовать нужно. Из этого я делаю вывод: вы не можете использовать WSUS для обновления. Скорее всего, это из-за того, что WSUS не может проверить состояние лицензии брандмауэра TMG для тех обновлений, которые требуют лицензирования.

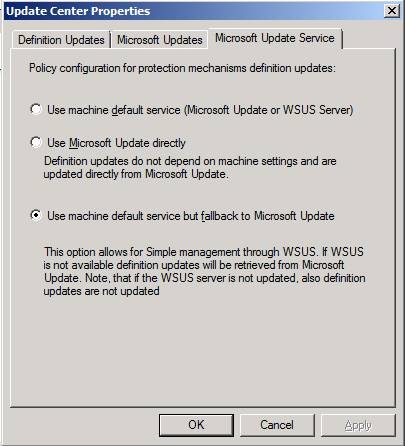

Рисунок 14 На вкладке Microsoft Update Service у вас есть следующие опции:

По умолчанию выбран последний вариант. Это позволяет вам использовать WSUS для обновлений TMG и операционной системы, но в случае недоступности WSUS, брандмауэр обратится к запасному варианту и напрямую использует Microsoft Update. При этом применяется правило системной политики, позволяющее брандмауэру получать обновления от Microsoft напрямую в случае необходимости.

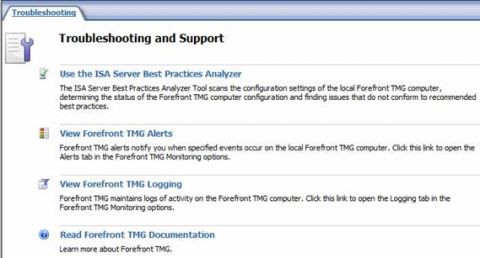

Рисунок 15 Узел Troubleshooting (Решение проблем)Щелкните на узле Troubleshooting в левой панели консоли, и вы увидите в средней панели то, что показано на рисунке ниже. Обратите внимание: на этот раз ничего нового. Но по моим ожиданиям в следующей версии брандмауэра TMG (Beta 3) тут будут присутствовать несколько заметных улучшений, которые позволили бы вам получить доступ к возможностям, аналогичным тем, что поддерживались в ISA 2006.

Рисунок 16 ЗаключениеВ этой, последней, статье цикла о новинках и улучшениях в брандмауэре TMG, мы познакомились с новыми функциями, настраиваемыми через узлы System, Logs & Reports, Update Center и Troubleshooting. Надеюсь, вам понравился этот цикл, вам понравилось все, о чем вы прочитали. На следующей неделе мы поближе познакомимся с функцией проверки исходящих SSL-соединений, которая представляет собой одну из наиболее впечатляющих функций, включенных в брандмауэр TMG. После этого мы разберемся с фильтром защиты электронной почты, включая настройку Exchange.

Теги:

Forefront.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|