Несколько месяцев прошло с тех пор, как компания Microsoft выпустила версию Beta 2 приложения Microsoft Forefront TMG (Threat Management Gateway), обладающего многими восхитительными свойствами. Перед тем, как разбираться с функциями NIS в Microsoft Forefront TMG, сначала нужно пояснить, что такое NIS и на каких протоколах и технологиях она основана.

Определение NIS и IPS

IPS (Intrusion Prevention System – система предотвращения вторжений) – это система в TMG, работающая с уязвимостями. IPS обязана защищать вашу внутреннюю сеть от атак на известные и неизвестные уязвимости в случае использования TMG непосредственно на границе между внутренней сетью и Интернетом. Весь сетевой трафик проходит через TMG, поэтому TMG представляет собой первую линию обороны от атак на различные уязвимости.

IPS определяется на двух уровнях:

- Системный уровень

- Уровень принятия решений

На системном уровне (System level) IPS представляет собой сумму множества защитных механизмов.

На уровне принятия решений (Solution level) IPS относится к внутреннему хосту или устройствам на краю сети, в нашем случае - Microsoft Forefront TMG.

Функции NIS в IPS TMG: блокировать известные и неизвестные атаки на слабые места на уровне сети.

TMG использует IPS, основанную на сигнатурах. Такая IPS защищает ваши машины от атак на уже известные уязвимости. Система IPS, основанная на сигнатурах, используется для закрытия временного окна между обнаружением уязвимости и выходом заплаток для данной уязвимости. Как показывает практика, злоумышленники создают вредоносное ПО, использующее уязвимости, быстрее, чем администраторы получают возможность установить нужные обновления. Сигнатуры становятся доступными и могут быть установлены ранее, чем будут созданы заплатки, поэтому, пока администраторы ждут заплаток, их системы будут защищены с помощью NIS в TMG.

Атаки «нулевого дня»

Атака «нулевого дня» представляет собой атаку на уязвимость, для которой еще не созданы заплатки. Обычный способ защиты от такой атаки заключается в следующих действиях:

- Уязвимость обнаруживается

- Команда Microsoft Response Team (MRT) создает и проверяет сигнатуру уязвимости

- Компания Microsoft распространяет сигнатуру через службу распределения

- TMG передает сигнатуру в функцию NIS

- Теперь все внутренние машины за TMG защищены до тех пор, пока не будет разработана заплатка в компании Microsoft, которую потом распространят через Windows Update, WSUS или другую систему распределения.

GAPA

Для создания сигнатуры уязвимости Microsoft использует протокол GAPA (Generic Application Protocol Analyzer - анализатор типовых протоколов прикладного уровня). В TMG служба NIS основана на GAPA.

GAPA – основа для надежного и быстрого низкоуровневого поиска данных по протоколу. GAPA был сконструирован компанией Microsoft. GAPA использует язык GAPAL (Generic Application Protocol Analyzer Language – язык анализатора типовых протоколов прикладного уровня). В соответствии с документацией компании Microsoft, GAPA дает возможность быстро создавать анализаторы протоколов, значительно уменьшая время на их разработку.

Обзор системы Network Inspection System

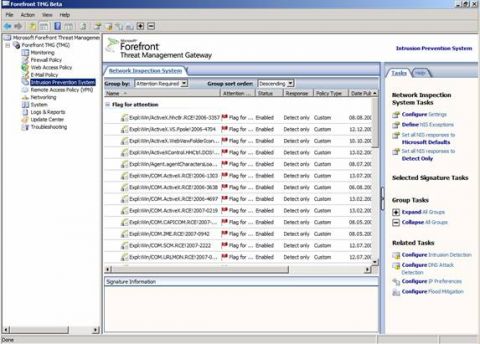

Настройка NIS в Forefront TMG очень проста и требует всего нескольких шагов. На следующем рисунке вы видите сигнатуры, полученные по умолчанию при установке TMG. При желании можно сгруппировать сигнатуры для упрощения поиска конкретных сигнатур.

Рисунок 1: Система предотвращения вторжений

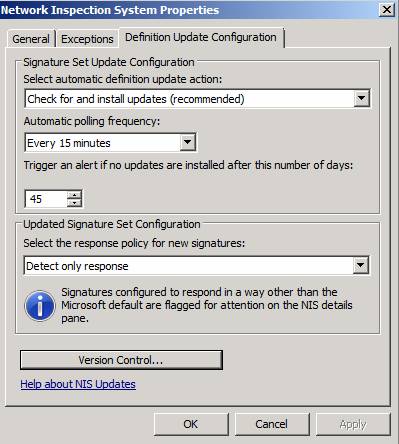

В качестве первого шага определяются настройки NIS по умолчанию. Можно определить исключения при сканировании службой NIS. Важно также настроить автоматическое обновление сигнатур. Можно настроить предупреждение, появляющееся в случае, если обновление сигнатур не производилось конкретное число дней. Стандартно это 45 дней. Реакция по умолчанию для новых сигнатур от Microsoft - Response only (Только ответ). Если хотите, можете изменить реакцию по умолчанию.

Рисунок 2: Определение настроек обновления

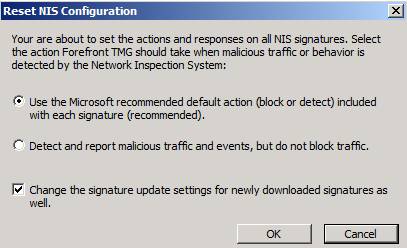

В панели задач NIS можно сбросить действия по настройке NIS и реакции для всех сигнатур NIS. Действие по умолчанию – блокировать или только определять уязвимость сетевого трафика в зависимости от настроек сигнатуры (см. след. Рисунок).

Рисунок 3: Сброс настроек NIS

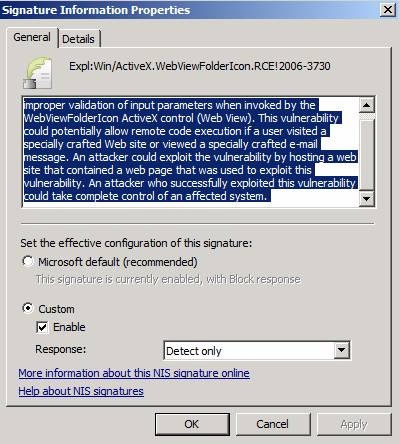

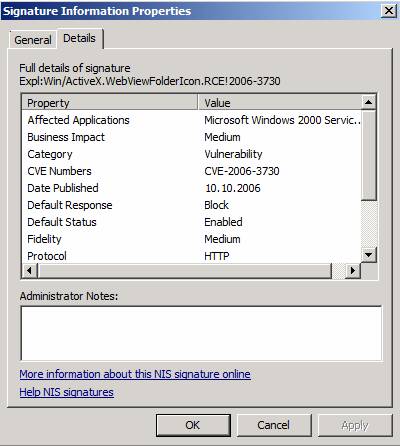

Из каждой сигнатуры можно получить подробную информацию об уязвимости. Также можно установить действие по умолчанию для данной сигнатуры (только определять или блокировать).

Рисунок 4: Свойства сигнатуры

Если вы хотите получить подробную информацию о сигнатуре, нажмите на вкладку Details, после чего вам будет предоставлена подробная информация. Также для каждой сигнатуры в Microsoft опубликовали номер CVE, по которому можно найти более подробную информацию об опасности от уязвимости. Подробную информацию о конкретной угрозе можно найти на сайте бюллетеней по безопасности компании Microsoft.

Рисунок 5: Свойства сигнатуры – Подробности

Как проверить функциональность NIS

Одним из способов проверить функциональность NIS является открытие тестовой сигнатуры в веб-браузере, после чего вы увидите, работает ли NIS так, как ожидалось. В TMG есть тестовая сигнатура. Введите в вашем веб-браузере URL для проверки NIS. Если система работает, попытка открыть веб-сайт должна блокироваться TMG, и при этом должно появляться предупреждающее сообщение.

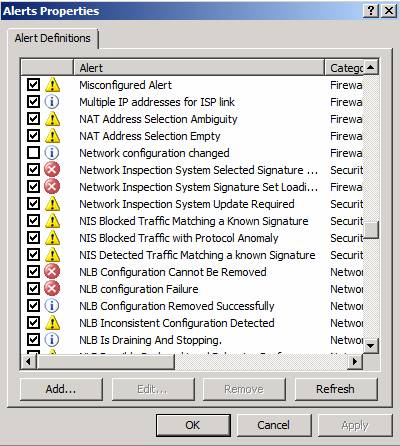

Настройки предупреждений в TMG

Если компонент NIS определяет или блокирует сетевой трафик из-за нахождения некой сигнатуры, предупреждающее действие по умолчанию в TMG состоит в том, чтобы создать запись в журнале событий на сервере TMG. Предупреждающие действия настраиваются в секции alert в TMG. Также возможны иные действия, например, выполнение какой-либо программы или остановка службы.

Рисунок 6: Определения предупреждений в NIS

Заключение

В этой статье я предоставил обзор функций системы NIS в Microsoft Forefront Threat Management Gateway. Также я попытался описать функциональность NIS и рассказать о том, как администраторы могут защищать свои сети от атак на различные уязвимости. Возможности NIS – мощное оружие в руках администраторов TMG в борьбе против попыток проникновения со стороны злоумышленников.

Ссылки по теме

- Overview of GAPA and GAPAL(Обзор GAPA и GAPAL)

- Forefront Threat Management Gateway Beta 2

- Forefront TMG Beta 2 is Released (Выпущен Forefront TMG Beta 2)

- What’s new in Forefront TMG Beta 2 (Part 1) (Что нового в Forefront TMG Beta 2 – часть 1)

- Installing and configuring Microsoft Forefront TMG Beta 2(Установка и настройка Microsoft Forefront TMG Beta 2)

- Microsoft Security Bulletin Search (Поиск бюллетеней по безопасности от Microsoft)