Компания под названием Zerodium сделала предложение, которое будет весьма привлекательным для программистов и хакеров. Она готова выплатить $500000 за обнаружение уязвимостей в мессенджерах WhatsApp и Signal. Этими двумя приложениями ежедневно по всему миру пользуются сотни миллионов человек. Компания хочет увидеть уязвимости с возможностью дистанционного выполнения кода и повышения привилегий. Наличие подобных уязвимостей представляло бы опасность для обладателей мобильных устройств с этими приложениями, но Zerodium вряд ли собирается использовать подобные сведения для атак на пользователей, но это не значит, что того же самого не сделают клиенты компании. Её целью является перепродажа эксплоитов нулевого дня различным организациям и правительствам, хотя кто именно будет покупателем, в подобных случаях не разглашается. На сайте компании сообщается, что к числу клиентов относятся крупные корпорации из сферы обороны, технологий и финансов, которым нужна защита от уязвимостей нулевого дня. Что касается правительств разных стран, они также ведут активные действия в сегменте кибербезопасности. Это уже не первое подобное предложение от Zerodium. Например, компания готова заплатить за возможность дистанционного проникновения в смартфоны iPhone. Эту задачу она оценила в $1,5 млн. и пока неизвестно, получил кто-то эту сумму или нет. В июле WhatsApp объявила о достижении отметки в 1 млрд. пользователей в день, продолжая оставаться самым популярным мессенджером на мобильных устройствах. Пользователи ежедневно отправляют более 55 млрд. сообщений и 4,5 млрд. фотографий.

Теги:

Безопасность.

Компания Mozilla планирует сбор данных по использованию браузера Firefox, чтобы на основе этой информации улучшить его работу. В недавнем анонсе в группе Mozilla Governance сказано о том, что это будет добровольная функция, которая будет включена по умолчанию. Не желающие показывать, какие сайты они посещают, должны будут вручную отключить опцию в настройках, если будут знать о её существовании. Разработчикам интересно, какие сайты пользователи их браузера посещают чаще всего и на каких есть Flash. Mozilla хочет использовать дифференцированную приватность и обещает анонимный сбор данных. Проект Google Open Source под названием RAPPOR является наиболее известным случаем использования дифференцированной приватности. Mozilla изучила его опыт для применения в своём браузере. Компания собирается провести исследование и узнать мнение пользователей относительно своих планов. Исследование SHIELD проверит реализацию RAPPOR разработчиками Mozilla. Будут собираться данные с домашних страниц браузера ограниченной группы пользователей. Начать исследование планируется в середине сентября.

Теги:

Безопасность, Firefox.

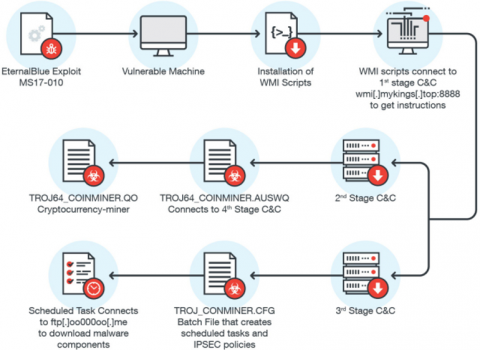

Злоумышленники инфицируют компьютеры под управлением Windows при помощи вредоносных приложений без файлов, которые действуют в оперативной памяти. Благодаря этому они заставляют компьютеры заниматься добычей криптовалют. Две функциональные возможности делают вредоносное приложение под названием Coinminer особенно навязчивым и незаметным, сообщают специалисты компании Trend Micro. Для инфицирования используется уязвимость EternalBlue, которую прежде задействовали приложения-вымогатели WannaCry и NotPetya для своего распространения. Microsoft выпустила патч для закрытия уязвимости ещё в марте, но волна заражений в Азии в целом и в Японии в частности показывает, что многие системы до сих пор не были обновлены. На уязвимых компьютерах вредоносная программа запускает бэкдор, через который устанавливается несколько скриптов Windows Management Instrumentation (WMI). Нахождение в оперативной памяти затрудняет обнаружение. Сетевые администраторы могут использовать WMI для запуска скриптов с целью автоматизации административных задач и установки приложений на удалённых компьютерах. В данном случае цели не такие невинные: после подключения к командному серверу происходит скачивание приложений для майнинга. Вредоносные приложения на основе WMI не новы; например, их использовала программа Stuxnet. Компания Malwarebytes обнаруживала методы применения WMI для взлома браузеров Chrome и Firefox и перенаправления пользователей на атакуемый сайт. В данном случае программа обладает таймером, который автоматически запускает вредоносный скрипт WMI каждые 3 часа. Администраторам рекомендуется отключить файлообменный протокол SMBv1 для предотвращения использования EternalBlue. Еще до появления вымогателей и информации о существовании EternalBlue Microsoft призвала прекратить работу с этим протоколом 30-летней давности. У компании есть инструмент для обнаружения активности WMI. Если эта технология пользователям не нужна, рекомендуется отключить её.

Теги:

Безопасность.

Цифровой ассистент Bixby был представлен компанией Samsung весной вместе со смартфоном Galaxy S8 и S8+. В тот момент в нём не было голосового управления, поскольку разработчики столкнулись с проблемой перевода на разные языки. В июле голосовая поддержка добралась до смартфонов на территории США. Теперь Samsung анонсировала, что Bixby стал доступен более чем в 200 странах и регионах по всему миру. Однако, что касается голосового управления, он по-прежнему распознаёт только английский и корейский языки. Дополнительные языки и функциональные возможности обещаны в будущем. Пресс-релиз Samsung говорит, что миллионы пользователей по всему миру получили доступ к новому интеллектуальному взаимодействию со смартфонами Samsung. Расширение голосовых возможностей Bixby является одним из первых шагов наращивания функциональности аппаратов Samsung. В будущем ассистент предложит более интеллектуальные и персонализированные методы взаимодействия и незаметного связывания различных устройств. Samsung надеется убедить сторонних разработчиков интегрировать Bixby в состав своих приложений, чтобы можно было работать с ними при помощи голосовых команд. Обладатели Galaxy S8 и S8+ могут запускать ассистент при помощи отдельной кнопки на корпусе смартфона или голосовой командой Hi, Bixby. На этой неделе у Samsung будет и другое важное событие: 23 августа состоится анонс Galaxy Note 8.

Как минимум 500 приложений с общим числом закачек более 100 млн. в официальном магазине Google Play Store содержали бэкдор. Он позволял разработчикам устанавливать ряд шпионских программ на устройства пользователей. Приложения содержали комплект средств разработки под названием Igexin, который упрощает подключение к рекламным сетям и распространение целенаправленной рекламы. После установки приложения с Igexin на аппарат оно в любой момент могло получить обновление со шпионскими возможностями. Среди наиболее серьёзных возможностей шпионов были кража истории звонков со временем, номером, информации о том, был принят звонок или нет. Также собирались местоположение GPS, список ближайших сетей Wi-Fi и установленных приложений. Обнаружили шпион специалисты компании Lookout. В своём блоге они в понедельник написали статью, в которой рассказывают о передовых методах работы хакеров. Чтобы избежать обнаружения, злоумышленники всё чаще выставляют свои приложения в популярных магазинах, а вредоносный код скачивается только после попадания программы на устройства. В случае с Igexin разработчики самих приложений не создают вредоносную функциональность, не управляют ей и даже не знают о её существовании. Вся активность исходит с управляемого Igexin сервера. Комплект средств разработки входил в состав игр для подростков (число скачиваний 50-100 млн.) погодных приложений (одно с 1-5 млн. закачек), интернет-радио (0,5-1 млн.), редакторов изображений (1-5 млн.), образовательных приложений, медицинских и фитнес, путешествий, смайлов, видеокамер. Не все из этих 500 приложений незаметно устанавливали плагин от Igexin, но любая программа могла скачать подобный плагин в любой момент по желанию операторов. Список затронутых приложений не был опубликован.

Теги:

Безопасность, Android.

|

|