Как обычно происходит перед релизом аппаратных и программных продуктов, компания Nvidia выпустила новые графические драйверы для оптимизации видеокарт пользователей. Недавно вышли драйверы с поддержкой игры Overwatch, а теперь добавляется поддержка видеокарты GTX 1070. Релиз версии GeForce 368.39 WHQL Game Ready приурочен к появлению игр Mirror’s Edge Catalyst и Total War: Warhammer. Также были обновлены профили SLI для игр Homefront: The Revolution, Mirror's Edge Catalyst, The Witcher 3, Total War Warhammer и Everybody's Gone to the Rapture. Добавлена поддержка VRWorks на картах GTX 1080 и 1070 GTX, включая Lens Matched Shading и Single Pass Stereo. Была решена проблема с вентиляторами видеокарт GTX 1080 Founders Edition. Новые драйверы приносят поддержку настройки качества графики Hyper. В игре Mirror’s Edge Catalyst улучшена детализация окружения, качество теней, отражений, визуальные эффекты, карты, освещение, размытие при движении. Для запуска игры на настройках Hyper с частотой 60 кадров/с и разрешением 2560 x 1440 потребуется карта GeForce GTX 1080. Для Ultra будет достаточно GTX 980 Ti, а GTX 970 справится с игрой на настройках High и разрешении 1920 x 1080. Решены проблемы с подтормаживанием изображения в Total War Warhammer и Tom Clancy's The Division. Компания AMD также не отстаёт и выпускает драйверы Radeon Software Crimson Edition 16.6.1 для Mirror's Edge Catalyst. Появился новый профиль AMD Crossfire для Dark Souls III и решён ряд имевшихся проблем.

Теги:

видеокарты.

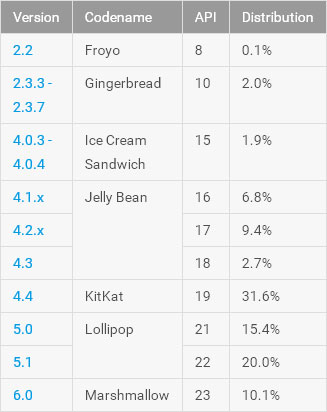

Компания Google опубликовала очередной ежемесячный доклад по статистике распространения разных версий мобильной операционной системы Android. Данные собраны за семь дней, последним из которых было 6 июня. К началу лета выпущенная прошлой осень последняя версия Android 6 достигла наконец отметки в 10%, на что потребовалось почти восемь месяцев. Как можно понять, темпы её распространения оказались чрезвычайно низкими, ниже показателей некоторых прошлых лет. Теперь Marshmallow набирает обороты; в апреле рост составил 2,9%, в мае версии 6.0 и 6.0.1 набрали ещё 2,6% и добрались до уровня в 10,1% от общего числа активных Android-устройств.

Android 5.1 Lollipop была выпущена 16 месяцев назад и она единственная кроме Marshmallow увеличила свою долю в мае на 0,6% до 20%. Вместе с версией 5.0 Lollipop установлена на 35,4% устройств. Вышедшая два с половиной года назад Android 4.4 остаётся лидером с показателем 31,6%. Уже не за горами время релиза очередной версии системы: Android N (предположительно, версия 7.0) появится уже летом. Недавно вышла новость об очередных мерах, посредством которых Google постарается заставить производителей пошевеливаться и выпускать обновления для своих устройств оперативнее.

Теги:

Android.

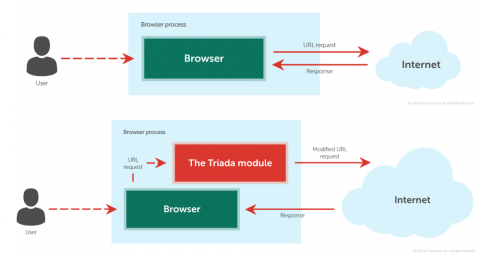

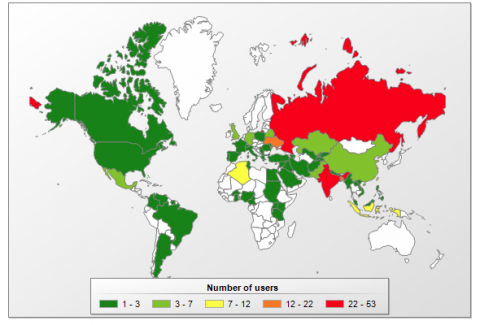

Ранее обнаруженный в системе Android весьма опасный троян получил обновление в виде нового модуля, который позволяет внедрять в браузеры свой код и перехватывать адреса URL, перенаправляя пользователей по желанию злоумышленников. Троян называется Triada и был обнаружен лабораторией Касперского в начале мая. Причиной его высокой степени опасности названа возможность внедрять вредоносный код в состав системного процесса Zygote и запускать код с высоким уровнем привилегий. Исследователи утверждают, что авторы создали модуль, способный внедряться в четыре процесса браузеров на Android. Это процессы com.android.browser (стандартного браузера системы Android), com.qihoo.browser (браузер 360 Secure), com.ijinshan.browser_fast (браузер Cheetah) и com.oupeng.browser (браузер Oupeng). Внедрившись, хакеры получают доступ к адресам URL, с которыми работает пользователь. При вводе нового адреса и попытке загрузки модуль Triada (Backdoor.AndroidOS.Triada.p/o/q) подставляет собственный запрос. Модуль говорит командному серверу, какого адреса пытается достичь браузер, и при совпадении некоторых условий доступ разрешается, при других условиях происходит подмен URL, чтобы жертва зашла на определённую страницу. Впервые модуль был обнаружен 15 мая, по большей части он использовался для доставки рекламы, смены домашней страницы браузера или поискового движка по умолчанию. В последнее время активность этого модуля сошла на нет, хотя прежде он успел помочь собрать коллекцию логинов и паролей пользователей. Аналитики говорят о том, что злоумышленники изобретательны при создании своих инструментов, но не столь изобретательны при их использовании. Специализирующихся на Android киберпреступников они называют ленивыми, полагающимися больше на автоматические средства кражи, чем на активные действия вроде отправки дорогостоящих СМС или подделки окон ввода логинов и паролей банковских приложений. Но постепенно это меняется, всё больше хакеров вплотную занимаются изучением структуры Android и усложняют атаки. Лаборатория Касперского обнаружила модуль лишь на 247 устройствах, по большей части в России, Индии, Украине, Индонезии и Алжире.

Теги:

Безопасность, Android.

Cсылка:

http://www.oszone.net/29472/Android_Trojan_Hijacks_Browsers_to_Redirect_Users_to_Custom_URLs

Помимо возможности дистанционного удаления данных в случае потери или кражи смартфона вскоре появится вариант полностью вывести его из строя - превратить в «кирпич». Новая команда была обнаружена в Android Open Source Project (AOSP) в пятницу, так что в будущих релизах системы она может стать доступной пользователям. Пока неясно, будет ли новая функция доступна потребителям или станет применяться только на предприятиях. Android Police пишет, что это будет крайняя мера и конечное удаление данных с устройства, оно уничтожит возможность загрузки и восстановления, особенно если аппарата нет на руках у его владельца. Остаётся открытым вопрос, как производители реализуют процесс восстановления на тот случай, если утраченное устройство было возвращено. Производители будут определять, какой раздел, включая внешние карты памяти SD, будет включаться в эту функцию. Пользователи и сейчас могут удалять данные со своих устройств при помощи Android Device Manager, который запускает сброс настроек до заводских и стирает мультимедийные файлы и фотографии, однако может оставить нетронутым содержимое карт SD. Новая функция добавит ещё один уровень безопасности к методам противодействия кражам Android-устройств, таким как Device Protection. Последняя появилась в версии Android 5.1 и работает только на устройствах с пин-кодом на экране блокировки. Функция не даёт работать с аппаратом даже после сброса настроек до заводских, пока не будет введён пин-код или связанные с устройством данные аккаунта Google.

Теги:

Безопасность, Android.

Компания Google представила описание очередного обновления безопасности своей мобильной платформы Android. В первый понедельник месяца закрывается 40 багов, из них 8 названы критическими, что означает максимальную степень опасности. Компонент MediaServer снова получил максимальное количество обновлений. Патчи закрыли одну проблему удалённого выполнения кода (в версиях от Android 4.4.4 KitKat до Android 6.0.1), 12 уязвимостей повышения привилегий в системе, одну неисправность раскрытия информации и одну уязвимость вида «отказ в обслуживании». Данный компонент играет важную роль в Android, отвечая за работу с мультимедийными данными на устройствах. Использовать уязвимости MediaServer довольно легко, можно использовать сообщение MMS или заманить пользователя на веб-страницу с вредоносным мультимедийным файлом. Второе место по числу закрытых уязвимостей занимают компоненты Qualcomm. Это драйверы Qualcomm Camera, Video, Sound, GPU и Wi-Fi, всего выпущено 15 обновлений. Также обновлены драйверы Broadcom Wi-Fi, MediaTek Power Management и Nvidia Camera. Из восьми критических уязвимостей шесть ведут к постоянному взлому устройства, которое можно исправить только переустановкой операционной системы. Все шесть относятся к компонентам Qualcomm, ещё одна критическая уязвимость находится в MediaServer, а другая в библиотеке libwebm, которая также является частью модуля MediaServer. Обновления безопасности устройств Nexus распространяются по воздуху, а OEM-производители должны ждать обновлённых образов системы. Обновления этого месяца представлены командой безопасности Google и проектом Zero, компаниями Alibaba, Tencent, CORE Team, Qihoo 360 и рядом независимых исследователей.

Теги:

Безопасность, Android.

|

|