Жизнь пользователей операционной системы Windows XP день ото дня становится всё тяжелее. Сначала браузер Google Chrome, теперь облачное хранилище Dropbox прекращают её поддержку, и это если называть только недавние и самые видные приложения. Поддержка Dropbox, судя по информации с сайта разработчиков, будет прекращена летом. Произойдёт это не в один момент, а в два этапа. 26 июня исчезнет возможность скачать настольное приложение Dropbox на XP и войти в учётную запись или создать новую. Также приложение перестанет получать обновления. Если же пользователь уже вошёл в учётную запись ранее, 29 августа он будет автоматически выведен из неё и не сможет зайти обратно. Dropbox рекомендует пользователям перейти на более современные версии Windows, начиная от Vista, на Mac OS X или Linux. Другой вариант - работать с облачным хранилищем через веб-сайт, однако в данном случае пользователи лишаются интеграции с проводником Windows и быстрой синхронизации данных с облаком. В Dropbox причинами прекращения поддержки XP называют возможную несовместимость новой функциональности сервиса со старой операционной системой, которой осенью исполнится 15 лет. Напомним, по статистике за март доля Windows XP среди операционных систем превышала 10%.

Теги:

Windows XP, Dropbox.

Opera Software оказался первым крупным производителем браузеров, который представил в своём продукте встроенный клиент VPN. Норвежская компания сообщает, что последняя версия её браузера доступна в канале для разработчиков, а сервис VPN в нём является бесплатным, без ограничений трафика и времени использования. Пользователи Opera смогут выбирать между серверами VPN в США, Канаде и Германии, этот список обещано в будущем увеличивать. Главным преимуществом встроенного в браузер клиента VPN являются увеличение безопасности работы в публичных сетях Wi-Fi, сокрытие IP-адресов и обхождение запретов на доступ к веб-сайтам. Релиз VPN в канале Developer/alpha призван дать разработчикам возможность собрать отзывы пользователей. На их основе будет понятно, сколько времени потребуется на релиз финальной версии функции, обычно этот промежуток времени составляет 6 недель. В отличии от большинства других клиентов VPN, версия в Opera перенаправляет трафик браузера через серверы компании, программ вроде мессенджеров и почтовых клиентов это не касается. Пока речь идёт только о версии браузера для ПК, но в будущем VPN может появиться и в популярной версии Opera для мобильных устройств. На iOS это будет бесплатное приложение Opera VPN, оно будет затрагивать все программы на устройстве, а не только браузер. Также в компании рассматривают возможность релиза VPN для Android.

Комиссар Евросоюза по вопросам конкуренции Маргрете Вестагер провела сегодня пресс-конференцию, на которой заявила о том, что корпорации Google предъявлены обвинения в злоупотреблении доминирующим положением в экосистеме Android. Корпорации грозит штраф в размере 10% от годовой выручки, если Google будет признана виновной в нарушении антимонопольного законодательства. По итогам предварительного расследования, в котором опрашивались партнеры Google по Open Handset Alliance, Еврокомиссия получила достаточные основания для начала судебного процесса. По мнению надзорных органов Евросоюза, Google заключает со своими партнёрами различные соглашения ограничительного толка. Согласно полученной информации от производителей, Google, во-первых, требует от них обязательной установки приложения поиска в качестве основного по умолчанию, если производитель хочет лицензировать каталог приложений Play Store. Кроме того, если производитель лицензирует приложения Google, то он автоматически получает запрет на выпуск смартфонов под управлением не лицензированных Google систем на базе Android в рамках так называемого Соглашения о недопустимости фрагментации. В-третьих, производители устройств и сотовые операторы получают доступ к партнёрской сети Google с денёжными преференциями в обмен на предустановку различных приложений поисковой корпорации. Еврокомиссия считает, что данные действия Google отрицательно влияют на рыночную конкуренцию, создавая искусственные преграды в индустрии. Использование корпорацией различных сложных условий по лицензированию вынуждает производителей во избежание проблем предустанавливать браузер Chrome и приложение поиска в качестве основных по умолчанию, поэтому, по мнению госпожи Вестагер, необходимо вмешательство регулятора. Выдвинутые обвинения по статье 102 Соглашения о функционировании Евросоюза начинают формальный процесс, по которому Google в течение 3 месяцев обязана подготовить ответ на обвинения Еврокомиссии. Если корпорация будет признана виновной, то на территории Евросоюза Google будет обязана изменить соглашения с партнёрами, что затронет всю импортируемую продукцию под управлением Android, а также может получить штраф до 10% от мировой выручки за год. Впрочем, наказание может быть значительно смягчено, если Google пойдёт на мировую с еврокомиссарами. Напомним, аналогичный процесс был открыт в России по инициативе поисковой компании «Яндекс». Недавно Федеральная Антимонопольная Служба признала Google виновной в нарушении законов о конкуренции, потребовав убрать из договоров с производителями пункты, ограничивающие установку конкурирующих служб и приложений. Google отказалась признавать свою вину и обжаловала решение в Арбитражном суде, и в данный момент решение ФАС пока не вступило в силу. Как передаёт издание «Ведомости», глава российского регулирующего органа Игорь Артемьев прокомментировал решение Еврокомиссии, встретив его поддержкой, но отметив, впрочем, что штрафы в России значительно более адекватны, чем европейские. Согласно предварительным оценкам, штраф ФАС может составить около 7% от доходов компании Google от продаж приложений в российском сегменте Google Play. Размер этого дохода не озвучен ни поисковой компанией, ни самими антимонопольщиками. По прогнозам специалистов, даже если Арбитражный суд РФ признает решение ФАС законным, процесс может затянуться до конца 2017 года. Кроме того, на ранней стадии похожее разбирательство ведут и регуляторы США из Федеральной Торговой Комиссии.

Теги:

Google, Android, монополизм, Евросоюз, судебные иски, Еврокомиссия.

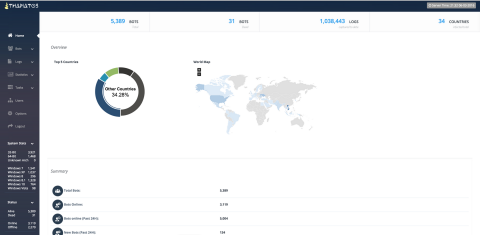

Новый троян под названием Thanatos, обнаруженный на подпольных форумах, позиционируется как альтернатива банковского трояна ZeuS, а попутно обладает навыками уничтожения других вредоносных приложений. Обнаружен он был 6 марта компанией Proofpoint и известен также под названием Alphabot. С его помощью можно создавать масштабные ботнеты, которые позволяют устанавливать на компьютеры жертв вредоносное ПО. Создатели Thanatos уверены, что их продукт превосходит ZeuS - ныне уже нефункционирующий ботнет, активный в 2014 году. Тогда он распространял одноимённый банковский троян и в некоторых случаях приложения-вымогатели. Thanatos работает на всех версиях Windows от XP, не требует прав администратора, избегает обнаружения антивирусами, работает на 32- и 64-разрядных системах, написан на C++, Masm и Delphi. Основная функциональность трояна находится в модуле FormGrabber, которые внедряет данные в процессы популярных веб-браузеров - Internet Explorer (7-11), Firefox (все версии), Chrome (от версии 30 и за исключением версии 47) и даже Edge. С Opera и Safari он пока не работает, но в будущем это будет исправлено. Есть модуль для скачивания другого вредоносного ПО, есть выдающий себя за антивирус AV-Module, сканирующий систему и удаляющий из неё другие вредоносные приложения. Похожим образом в прошлом году вёл себя банковский троян Shifu. Thanatos даже отправляет образец кода в службу VirusTotal, чтобы точно знать, что обнаружил вирус.

Теги:

Безопасность.

Сегодня корпорация Google подвела итоги 2015 года в области обеспечения безопасности экосистемы Android и сопутствующих ей сетевых служб Google Mobile Services. В изданном компанией отчёте приводятся данные по распространению различного вредоносного ПО, а также эксплуатации известных уязвимостей злоумышленниками. Кроме того, Google пояснила, как же компания защищает пользователей от таких угроз, а также рассказала, как она сканировала устройства российских пользователей.

В своём отчёте Google заявила, что подавляющее число сертифицированных компанией устройств не подвержены каким-либо угрозам. Согласно внутренней статистике корпорации, около 0,5% устройств в мире встречались с потенциально вредоносным кодом. Данная статистика включает в себя пользовательские конфигурации с включенной опцией установки приложений из недоверенных источников. В случае, если пользователь не включал данную опцию, то процент заражений падал до 0,15%. В число “потенциально вредоносного кода” Google включила приложения с несанкционированным сбором данных, шпионское ПО, трояны, бэкдоры, ботнеты, приложения с эксплойтами уязвимостей*, данные, которые могут навредить другим операционным системам и некоторые другие типы вредоносного ПО. Google отмечает, что при загрузке из Google Play пользователи чаще всего встречались с несанкционированным сбором данных — с этим встретились 0,08% владельцев сертифицированных устройств. Остальные угрозы встречаются значительно реже. Google заявила, что за год количество заражений потенциально вредоносным кодом снизилось на 40%, и данный тренд продолжится.

Для защиты пользователей Google использует несколько слоёв защиты — на уровне системы, на уровне служб Google и на уровне создания приложений. Среди системных механизмов используются привычные по настольным системам механизмы, такие как NX-bit, ASLR, SELinux и прочие улучшения, которые, впрочем, пользователь может получить только с обновлением прошивки, что встречается довольно редко за пределами Nexus, Android One и флагманских устройств партнёров Google. Что касается разработки приложений, то Google подготавливает документацию по созданию безопасного кода для разработчиков и регулирует порядок загрузки приложений в каталог Play Store. На уровне своих сетевых служб компаний дела идут значительно лучше — любое сертифицированное Google устройство обладает этими службами, которые работают в фоновом режиме, обновляются независимо от производителя устройств и незаметно от потребителя. К таковым относятся SafetyNet, SafeBrowsing API, VerifyApps, Android Device Manager и SmartLock. Все сетевые службы Google обладают различной функциональностью. Первый компонент — SafetyNet — является облачной службой с максимальными привилегиями в системе, обладая возможностью блокировать эксплуатацию известных Google уязвимостей, проводит поведенческий динамический анализ кода, и фактически является наиболее продвинутым из защитных механизмов Google Mobile Services. Так, например, он способен блокировать эксплуатацию большинства связанных со Stagefright уязвимостей. SafeBrowsing API является гибридным компонетом, тесно связанным с браузером Chrome и Chrome WebView, позволяя блокировать известные фишинговые сайты. VerifyApps — типичный статический анализатор кода, позволяющий по сигнатурам выявлять вредоносные приложения. Android Device Manager является службой для обнаружения утерянных или украденных устройств, а SmartLock позволяет персонализировать методику разблокировки устройства с помощью различных биометрических (голос, лицо) и геолокационных переменных. Все эти службы обладают своими собственными компонентами, обладающими дополнительной функциональностью, в том числе по анализу данных. Работа сетевых служб Google проявилась в частном случае анализа данных из России. Один из компонентов SafetyNet способен помечать некоторые устройства в качестве находящихся в зоне риска. Такое случилось с российскими пользователями, которые в 2014 году в пять раз чаще устанавливали потенциально вредоносные приложения, чем в среднем по миру. SafetyNet, отследив такую аномалию в российской локали, отправила российские устройства с зону риска. Как следствие, различные проверки начинали проводиться чаще вплоть до раза в день, а также более агрессивное воздействие на опасные приложения. Так, например, служба VerifyApps обычно просто предупреждает об опасности устанавливаемого приложения, но российские пользователи такие предупреждения игнорировали и получали заражение. В итоге SafetyNet отправила новую директиву к VerifyApps, после чего блокировка установки происходила без разрешения пользователя, а уже установленные приложения автоматически удалялись. Одним из таких приложений стала некая программа, перехватывающая данные двухфакторной аутентификации одного крупного российского банка. Впервые в своей истории команда разработки сетевых служб безопасности Android получила возможность совместной работы с внешним партнером, благодаря чему спустя 11 недель после начала борьбы с вредоносным приложением число зараженных устройств упало на 80%, несмотря на более агрессивное распространение злоумышленниками своего приложения. Если вернуться к нашумевшим уязвимостям уровня дефектов Stagefright, то Google так и не удалось зафиксировать сколько бы то ни было значимую эксплуатацию этих уязвимостей. До пользовательских устройств они не добрались, и они остались только на уровне PoC-демонстранций на различных конференциях. Google связывает это с тем, что большинстве устройств компоненты Stagefright обладают специфическими патчами от производителями и необычными конфигурациями, из-за чего работоспособный эксплойт невозможно распространить массово. Кроме того, требуется наличие приложений, использующих Stagefright, а это, как оказалось, редкость. Такие приложения как Chrome, Firefox, Hangouts, WhatsApp, VLC и большое число прочих популярных приложений, работающих с медиаданными, либо не работают со Stagefright, либо обладают различными патчами, блокирующими эксплуатацию уязвимостей. В общей сложности в 2015 году в Android было обнаружено 69 критических уязвимостей и 54 уязвимостей с высокой степенью угрозы. Google отмечает, что количество вредоносных приложений, использующих эти уязвимости, было установлено на менее чем 0,01% сертифицированных устройств с включенной опцией загрузки из недоверенных источников. В Google Play такие приложения вообще не попали.

Таким образом, Google указывает, что ситуация с безопасностью в Android находится на высоком уровне, и Google в состоянии противостоять различным угрозам. Это косвенно подтверждают даже антивирусные компании, которые обнаруживают угрозы чаще всего за пределами экосистемы Google в Китае. Впрочем, без сомнения, усложнение жизни злоумышленникам путем различных сетевых служб достойно похвалы, но такие меры могут не помочь против сложных критических уязвимостей в будущем. Поэтому Google следует найти подход к своим партнёрам по Open Handset Alliance, которые мягко говоря не очень рьяно следуют практике ежемесячных выпусков обновлений безопасности, которые пытается прививать Google. В корпорации же отметили Samsung и Blackberry за серьезное отношение к безопасности, и, что любопытно, Google впервые отметила существование такого проекта от сообщества независимых разработчиков сторонних прошивок как Copperhead OS. В Google похвалили улучшения безопасности Android в этой прошивке и поблагодарили разработчиков за патчи в основную ветку Android Open Source Project. * — Google не включает в этот список приложения с форумов энтузиастов, которые прямо уведомляют пользователя о том, что их устройство будет проэксплуатировано для получения прав суперпользователя. Google такие приложения не допускает в свой магазин, но признает, что среди энтузиастов спрос на такие приложения существует.

Теги:

Безопасность, Google, Android, антивирусы.

|

|