Сегодня англоязычные издания VICE и Motherboard опубликовали журналистское расследование, в котором заявили о том, что у канадских федеральных органов обеспечения правопорядка был доступ к закрытым ключам шифрования Blackberry. Благодаря этому силовые структуры Канады в период с 2010 по 2012 годы могли беспрепятственно читать зашифрованные сообщения клиентов Blackberry. Кроме того, существуют серьезные опасения, что такая возможность существует до сих пор. Согласно данным судебных постановлений, попавшим в руки журналистов VICE и Motherboard, канадская федеральная полиция в 2010 году получила судебный ордер на прослушку лиц, которые были замешаны в совершении убийств и участии в мафиозных группировках Монреаля и Нью-Йорка. В марте этого года, суды вынесли ряд обвинительных приговоров участникам, и одновременно с этим стала появляться информация о том, как же полиции удалось захватить преступников. Выяснилось, что полиция проводила операцию под кодовым названием Clemenza, во время которой с помощью использования специального закрытого ключа правоохранители могли перехватывать и расшифровывать защищённые сообщения. Во время судебного процесса, согласно данным VICE, полиция и Blackberry всячески пытались добиться от суда решения о запрете раскрытия данных о существовании операции Clemenza, но суд всё же решил иначе. Впрочем, суд ограничился только сообщением о проведении подобной операции, а вот документы, попавшие в руки журналистов, не должны были становиться достоянием общественности.

По словам источников Motherboard, данная ситуация с расшифровкой сообщений Blackberry Messenger была возможна только из-за архитектуры безопасности, заложенной Research In Motion (так Blackberry фигурирует в судебных документах). Если смартфон не является частью Blackberry Enterprise Server (BES), то сообщения шифруются ключами, вшитыми компанией в устройство, и компания имеет к ним полный доступ. В случае использования корпоративного пакета BES, у администраторов устройств есть возможность переключиться на собственные ключи, но этой функцией могут воспользоваться далеко не все покупатели смартфонов Blackberry. Согласно попавшим в руки журналистов VICE документам, полиция проводила атаку типа MitM (человек посередине), и скорее всего может продолжать свою деятельнось в рамках других расследований, так как простого метода изменить вшитые в прошивку устройств ключи нет, и те же ключи могут быть актуальны для передаваемых прямо сейчас сообщений. Журналистам известно о том, что сервер, обеспечивающий перехват, находится в офисе федеральных органов правопорядка в Оттаве. По данным журналистов, полиция за время операции обработала более миллиона сообщений, чтобы найти принадлежащие преступникам. Полиция и другие представители исполнительной власти подтверждают согласно распоряжению суда существование операции Clemenza, но детали операции известны исключительно благодаря “утекшим”документам, которые раскрывают действия множества физических и юридических лиц. Blackberry и замешанный в деле оператор сотовой связи Rogers никак не комментируют своё участие в операции, но известно, что инженеры компаний консультировали полицейских по вопросам перехвата сообщений, так как этого требовали различные постановления суда. Впрочем, в “утекших” документах нет информации о том, как федеральные структуры получили закрытый ключ, так как факт передачи со стороны Blackberry не зафиксирован, и имеющиеся документы с ордерами говорят о том, что на момент первых задокументированных контактов с компанией у полиции уже были закрытые ключи. Таким образом, либо существуют иные документы, где сообщается о передаче ключей, либо полиция заполучила их сама, а от Blackberry требовалась лишь помощь для создания инфраструктуры перехвата.

В любом случае, канадский случай добавляет новую главу в историю вмешательства властей в частную жизнь, о которой последовательно сообщали Ассанж, Сноуден и совсем недавно — Apple. Верховный комиссар Канады по вопросам защиты конфиденциальности уже потребовал начала судебного процесса против федеральной полиции и её действий, начав тем временем собственное расследование. Что касается Blackberry, то эта ситуация с перехватом сообщений BBM создаст только дополнительных проблем на пути к прибыльности, о которой мечтает генеральный директор компании Джон Чен.

Теги:

Безопасность, BlackBerry, Research In Motion, приватность, Канада.

Канадская компания Blackberry, бывшая не так давно одним из лидеров рынка смартфонов, сейчас находится в серьёзном упадке и в данный момент ищет возможности выхода из кризиса. Ставка на разработку собственной платформы Blackberry 10 не оправдалась, и в дело окончательно вступает “план Б” — Android. Глава Blackberry Джон Чен в интервью бизнес-изданию Объединенных Арабских Эмиратов The National пожаловался на неблагоприятную рыночную конъюнктуру, которая рушит его недавние планы по выводу компании в прибыльность. По словам директора, флагманский смартфон Blackberry Priv не пользуется большим успехом даже на корпоративном рынке, и главная причина этого — высокая цена. Многие IT-отделы ключевых корпоративных клиентов Blackberry, закупавшие пробные партии этих смартфонов, давали положительный отзыв на функциональность и интегрируемость устройств в инфраструктуру компаний, но были не готовы закупать столь дорогие смартфоны для своих сотрудников. Господин Чен заявил, что компания прекрасно услышала пожелания, и до конца года будут показаны значительно более доступные модели, близкие к среднему сегменту. Директор Blackberry пояснил, что спускаться в ультрабюджетный сегмент нет смысла, так как в корпоративной среде есть запросы на многозадачность, и необходимо обеспечить достойную производительность устройств, что несколько сложно при использовании дешевых компонентов. Два новых Android-смартфона поступят в продажу в 4 квартале текущего года, а анонсы со всеми подробностями состоятся летом.

Руководитель компании подчеркнул, что от его былого оптимизма не осталось и следа, и в Blackberry готовы к самым трудным и жестким решениям. Первым таким решением становится постепенный отказ от собственной операционной системы Blackberry 10. Компания продолжит выпускать обновления, добавляющие функциональность, для существующих устройств, но вот новых смартфонов уже не будет в ближайшей перспективе. Как утверждает господин Чен, Blackberry рациональнее оптимизировать траты и заниматься усовершенствованием механизмов безопасности Android, чем пытаться сколотить экосистему вокруг затухающей Blackberry 10. Но если и этот план не поможет компании прийти в себя, то глава компании готов взять на себя трудное решение по выводу Blackberry с рынка производства смартфонов. Господин Чен подчеркнул, что если такое случится, то покупатели готовящихся к выходу смартфонов не будут чувствовать себя брошенными, так как компания заложит операционные расходы на постпродажную поддержку в случае даже самых пессимистичных прогнозов.

Компания Google выпустила юбилейную версию браузера - Chrome 50. В блоге компании сообщается об исправлении 20 связанных с безопасностью багов, из которых 8 стали известны благодаря сторонним исследователям, а остальные обнаружены сотрудниками проекта Chromium. Две уязвимости получили высокий приоритет, пять средний. Сторонним специалистам компания выплатила в сумме $17500. Для сравнения, в феврале всего за один баг в Chrome 48.0.2564.116 Google заплатила $25633,7. Это не означает, что в Chrome 50 исправления не столь важные. Скорее, новые баги не предлагали уникальных или новых методов атак, поэтому и оценены не очень дорого. Самый крупной выплатой в программе поиска багов в версии Chrome 50.0.2661.75 стала сумма $7500 анонимному исследователю за обнаружение уязвимости межсайтового скриптинга на странице расширений браузера (CVE-2016-1652). Другие относятся к движку Chrome V8 JavaScript (CVE-2016-1653), проблеме с чтением памяти (CVE-2016-1651) в PDFiu и в медиа-компоненте (CVE-2016-1654). Кроме того, закрыты уязвимости в компоненте расширений (CVE-2016-1655), связанная со скачиванием в Android уязвимость (CVE-2016-1656), потенциальный баг с доступом вредоносных расширений к персональной информации (CVE-2016-1658), уязвимость адресной строки (CVE-2016-1657). Среди не относящихся к вопросам безопасности новшеств можно назвать улучшение уведомлений. Теперь в них есть дата появления и можно предпринимать определённые действия. Push API позволит отображать зашифрованные данные, уведомления могут быть со звуком, вибрацией или полностью бесшумные. На сервер будут отправляться данные о том, закрыл ли пользователь уведомление и активировал ли функцию отклонения уведомлений на всех своих устройствах с аккаунтом Google. Новая версия доступна в системах Linux, Mac OS X и Windows. Прекращена поддержка Windows XP, Vista и всех версий Mac OS X до Mavericks. Дата релиза новой версии на Android и iOS пока не сообщается.

Теги:

Chrome.

В нынешнем марте компания Google сделала неожиданный шаг и представила предварительную версию Android N Developer Preview за два месяца до своей конференции разработчиков Google I/O. В среду стала доступной вторая сборка Android N Developer Preview. Всего перед релизом финальной версии их будет выпущено пять. В Developer Preview 2 немало новшеств, хотя технологические планы Google описывают его как поэтапное (инкрементное) обновление, как и следующее. В четвёртой сборке будут представлены финальные интерфейсы (API) и официальный SDK, что даст разработчикам возможность начать создавать оптимизированные под новую версию Android приложения. К числу новшеств данной версии относится поддержка графического интерфейса Vulkan и ярлыков загрузчика. Последние призваны дать возможность быстрее выполнять определённые действия, открывая не сами приложения, а их функциональность - вроде написания текстового сообщения, создания маршрута до дома, проигрывания контента в мультимедийном приложении. Загрузчик сможет отображать 3-5 ярлыка для каждого приложения. Появилась поддержка Emoji Unicode 9 и в Google решили сделать смайлы более «человекоподобными». Изменения API направлены на поддержку многооконности (высоту и ширину окна можно задавать отдельно), уведомлений и т.д. Также исправлены ряд багов. Сборку могут установить обладатели устройств General Mobile 4G, Pixel C, Nexus 5X, 6, 6P, 9 и Player. Для этого необходимо стать участником программы Google Beta или же установить образ вручную.

Теги:

Android.

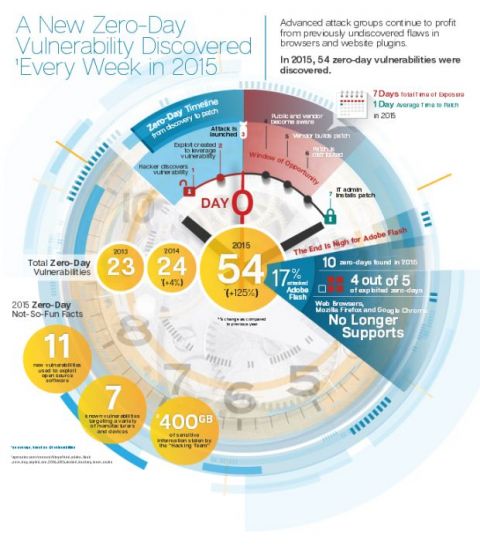

С 2014 по 2015 год число уязвимостей нулевого дня в программных продуктах выросло с 24 до 54. Такого рода уязвимости существуют в приложениях и системах и активно используются злоумышленниками, при этом разработчики об их существовании не знают. После того, как о них становится известно и выходит патч, уязвимость уже не называют уязвимостью нулевого дня. Исследователи безопасности и хакеры ценят их одинаково высоко: одни стараются получить награду за обнаружение, а другие успеть использовать, пока уязвимость не закрыта. Компания Symantec подготовила ежегодный доклад, показавший рост числа уязвимостей на 125% по сравнению с показателем 2014 года. Symantec считает, что разработчикам на закрытие таких уязвимостей требуется 7-8 дней. Большинство уязвимостей нулевого дня были найдены в составе Flash - четыре из пяти занимающих в списке первые места. Всего же у Flash их 17% от общего числа найденных в прошлом году - 10 из 54. Самой востребованной в прошлом году была уязвимость CVE-2015-0313, использованная в 81% целенаправленных атак. 6 уязвимостей найдено в Windows, 4 в Android, 2 в Internet Explorer и столько же в Microsoft Office. В открытых приложениях найдено 11 уязвимостей - в приложениях электронной коммерции, платформах управлений контентом, сетевых протоколах и т.д.

Теги:

Безопасность.

|

|