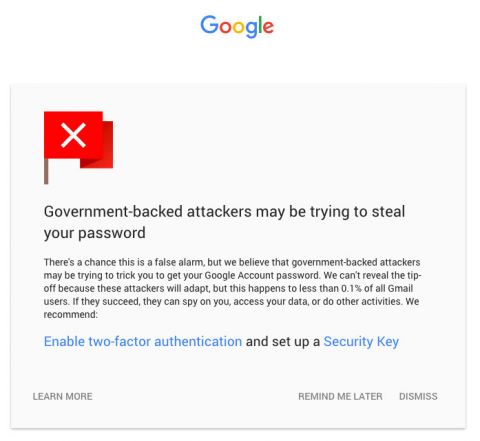

Компания Google работает над повышением безопасности почтового сервиса Gmail, постоянно внедряя новые функции. Они призваны защитить более чем миллиард пользователей от фишинговых атак, вредоносных приложений и предупреждать о попытках взлома со стороны спецслужб. Технология Google Safe Browsing, представленная восемь лет назад, содержит список URL-адресов с вредоносным кодом и фишинговыми атаками. Она доступна в приложениях Chrome, Android и Ads. В Gmail она также уже применяется, предупреждая о потенциально опасных ссылках в письмах. С этой недели уведомления будут расширены на всю страницу, нагляднее сообщая об опасности ссылок. Google, как и Facebook, Twitter и Yahoo, предупреждает пользователей, если заподозрит, что они стали жертвами слежки со стороны государственных органов. Эта возможность в Gmail доступна с 2012 года, и видели подобное предупреждение немногие - менее 0,1% от общего числа пользователей. Несмотря на это, Google также усовершенствует предупреждения, называя их «критически важными». Они будут выводиться на весь экран с советами о том, как обеспечить безопасность работы. В прошлом месяце Google представила в Gmail новую функцию, предупреждающую о письмах, приходящих и отправляемых на незащищённые сервисы. Спустя 44 дня после этого число такой корреспонденции уменьшилось на 25%.

Компания Apple выпустила патч, закрывающий баг обновления iOS 9.3, который мешал ряду пользователей корректно установить его на смартфоны iPhone и планшеты iPad. Устройства теряли работоспособность, если пользователь забывал или неправильно вводил пароли Apple ID. Второй попытки после этого уже не было, поскольку устройство попадало в «петлю активации». В компании сообщили, что среди пострадавших моделей присутствуют смартфоны iPhone 5s, планшеты iPad Air и все устройства старше их. В результате обновление до iOS 9.3 пришлось на время убрать, а теперь выпущена новая версия, в которой пользователям не нужно вводить пароли. Пользователи в данный момент имеют возможность подключить свои мобильные устройства к компьютерам и установить обновление до iOS 9.3 через магазин iTunes. Правильная сборка фигурирует под номером 13E236. Также доступно обновление устройство по воздуху. Пользователям затронутых проблемой устройств остаётся надеяться, что новое обновление позволит избавиться от неё. Для этого им может потребоваться войти через iCloud, выполнить активацию через iTunes или временно устранить блокировку активации через веб.

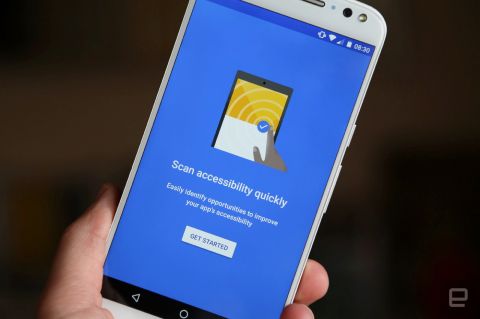

Разработка приложений является сложным делом, особенно когда нужно включить новую функцию в уже переполненный интерфейс. В результате даже самые популярные приложения могут стать беспорядочными, сложными для работы людям со слабым зрением или координацией. Чтобы решить эту проблему, Google разработала приложение для Android под названием Accessibility Scanner, анализирующее экран приложений и указывающее на требующие улучшений элементы. Могут выдаваться такие рекомендации, как необходимость увеличить шрифт текста и сенсорные элементы - кнопки, меню и прочие навигационные объекты, использовать разные цвета для большего контраста и т.д. Установив приложение, пользователь видит круглую синюю кнопку. Её нажатие запускает процесс сканирования, а продолжительное нажатие позволяет переместить её по экрану. Результаты анализа отображаются в виде галереи, каждый её объект посвящён отдельной проблеме. Затем генерируется список, который легко переслать по электронной почте. В магазине приложений описание гласит, что Accessibility Scanner позволяет разработчикам расширить число пользователей своих продуктов и усовершенствовать взаимодействие с ними. При желании использовать инструмент могут не только разработчики, но и обычные пользователи. Если им не понравится то или иное приложение, они могут просканировать его на наличие слабых мест и отправить результат анализа его создателям.

Теги:

Android.

Опасная уязвимость недавно была обнаружена в операционных системах компании Apple, затрагивающая все устройства на iOS и OS X. Она делает возможным повышение привилегий в системе для вредоносного кода в обход функций безопасности. Нашёл уязвимость исследователь из компании SentinelOne, Apple была поставлена в известность о её существовании в прошлом декабре. Она способна обходить защитную функцию Apple System Integrity Protection (SIP). Эта технология ограничивает доступ к защищённым частям систем iOS и OS X. Некоторые программы, вроде производящих обновление систем, обладают особыми привилегиями; их и использует эта уязвимость, дающая в итоге возможность выполнять на устройствах произвольный код. Уязвимость можно использовать в «цепи багов», позволяющей проникать глубже в систему. Эксплоит является полностью надёжным, не приводящим к падению системы или процессов. К счастью, никаких свидетельств его использования не было обнаружено, хотя с полной уверенностью этого утверждать нельзя. Уязвимость недавно была указана в проекте Google Project Zero и закрыта в iOS 9.3 и OS X El Capitan 10.11.4, поэтому обновление до последних версий систем актуально на сей раз как никогда.

Теги:

Безопасность.

Специалисты по сетевой безопасности предупреждают об обнаружении нового USB-трояна, чрезвычайно сложного для обнаружения, который нацеливается на системы с физической изоляцией с целью промышленного шпионажа. Троян назван USB Thief (Win32/PSW.Stealer.NAI) и считается самым сложным из когда-либо обнаруженных, используя шифрование и самозащиту для того, чтобы скрыть своё присутствие и действия. Представитель компании ESET пишет, что троян привязывается к USB-дискам, используя данные каждого носителя как ключ шифрования для сокрытия своих вредоносных файлов. Если копировать троян на другой носитель, шифрование теряется и содержимое вредоносных файлов невозможно определить. Таким образом, троян мог быть создан для атак на конкретных людей или организации. Когда флешка подключается к компьютеру, троян крадёт данные вроде документов и изображений, сохраняя на флешке в зашифрованном виде. После отсоединения флешки на компьютере невозможно обнаружить следов произошедшего. Механизм самозащиты трояна затрудняет процесс его анализа методом обратной инженерии. Троян состоит из четырёх исполняемых и двух конфигурационных файлов, которые должны работать в определённом порядке. Не зная этого порядка, невозможно воспроизвести поведение трояна, даже если взломать шифрование и получить доступ к контенту. Ещё одной сильной стороной трояна является простота его модификации, позволяющая менять цель атак и тип собираемых данных. Троян может быть включен в состав плагина или расширения портативных приложений, вроде Firefox, Chrome, TrueCrypt, Notepad++ и т.д. Когда запускаются эти приложения, троян будет запускаться вместе с ними.

Теги:

Безопасность.

|

|