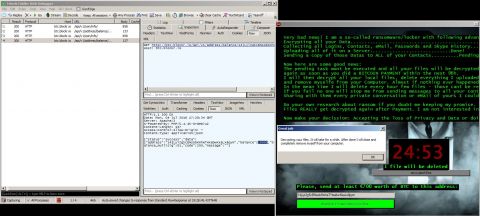

Продолжает пополняться перечень шифрующих пользовательские файлы программ-вымогателей, для которых доступен бесплатный восстанавливающий файлы дешифратор. На этот раз компания Check Point смогла создать дешифратор для новых и старых версий вымогателя Jigsaw. Приложение Jigsaw появилось в апреле и известно тем, что не получив выкуп, удаляет файлы. Перезагрузка компьютера также ведёт к удалению файлов. После появления Jigsaw исследователи быстро создали дешифратор, но после обновлений приложения он перестал работать, а обновления эти выходят регулярно, почти каждую неделю. Check Point нашла уязвимость не в процессе шифрования, а в методах получения оплаты. Другие вымогатели используют для получения платежей сеть Tor, Jigsaw же печатает номер кошелька биткоин и говорит после совершения платежа нажать на кнопку «I made a payment, now give me back my files!». Это отправляет запрос с компьютера на сетевой интерфейс, где платёж проверяется. В Check Point создали инструмент, который перехватывает и подделывает ответ интерфейса на этот запрос. Программа Jigsaw получает его и считает, что платёж был выполнен, начиная процесс расшифровки файлов и самоликвидации с компьютера.

Теги:

Безопасность.

Операционная система Android Nougat выйдет с функциями безопасности, которые будут противостоять приложениям-вымогателям и не позволят блокировать вход пользователей в свои устройства. Android запретит использовать команды для сброса установленных паролей. Вместо шифрования файлов, как это обычно делается на компьютерах, на мобильных устройствах вымогатели предпочитают сбрасывать пароль блокировки экрана, чтобы пользователь не смог работать с устройством, пока не заплатит выкуп. При этом специалист компании Symantec Динеш Венкатесан пишет, что функция не поможет защитится при отсутствии установленного пароля. Страница разработчиков подтверждает, что функция «resetPassword» может использоваться для установки пароля, только если он не был задан раньше. Теперь у пользователей появилась ещё одна причина устанавливать пароль. Политика разработчиков была изменена после наплыва приложений-вымогателей за последний год. Пользователи устанавливают игры и приложения с вредоносным кодом внутри, после чего их аппараты оказываются заблокированными. Недавно приложения-вымогатели были названы главной угрозой в сфере кибербезопасности.

Теги:

Безопасность, Android.

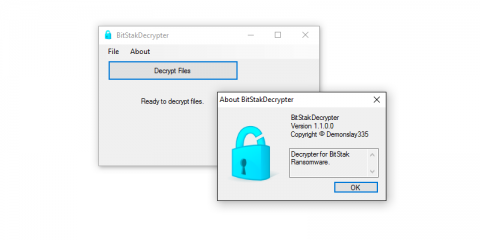

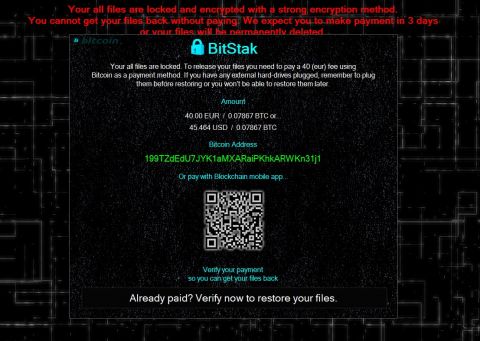

Жертвы очередного приложения-вымогателя под названием BitStak имеют возможность восстановить файлы и при этом не расставаться с деньгами. Известный специалист в сфере информационной безопасности Майкл Гиллеспи представил приложение для дешифрования файлов. BitStak является новым вымогателем, обнаруженным в начале июля компанией MalwareHunterTeam. Анализ кода несколькими исследователями показал, что его автором является неопытный разработчик и до уровня других вымогателей приложение не дотягивает. Поэтому на создание дешифратора потребовалось всего несколько часов. Использовать его крайне просто. Открыв программу, нужно нажать на большую кнопку «Decrypt Files». Пострадавшие от вымогателя пользователи могут использовать сервис ID-Ransomware для определения типа приложения-вымогателя по зашифрованным файлам и запискам с требованием выкупа. Определить BitStak можно и самостоятельно. Обычно к зашифрованным файлам добавляется расширение, но BitStak создаёт случайные имена файлов и папок. Файл типа image.png может получить название вроде diolx.htp.bitstak, все символы выбираются случайно. Так пользователи не могут понять, какие именно файлы зашифрованы. Вероятно, автор приложения знает о его невысоком качестве, так что сумма выкупа просится относительно небольшая - 0,07 биткоинов ($45).

Теги:

Безопасность.

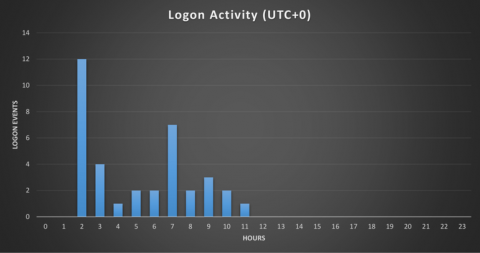

Использование самых простых форм кибератак позволяет хакерам успешно красть файлы правительств и организаций. Большинство целей находятся в Китае, говорят исследователи из команды Global Research and Analysis лаборатории Касперского. Они расследуют повышенную активность кибершпионажа, начиная с февраля. Источником атак считается Индия, проводят их с применением старых эксплоитов с уже получившими патчи уязвимостями, недорогих вредоносных приложений и простых методов социальной инженерии. Простая и эффективная атака от группы с названием Dropping Elephant использует массовую рассылку по электронной почте для поиска потенциальных жертв. Сами письма не содержат вредоносного кода, но при открытии письма на сервер атакующих отправляется запрос на пинг. Пинг приносит информацию о жертве в виде IP-адреса, типа браузера, используемом устройстве и местоположении. Это позволяет определить наиболее уязвимые цели и снова отправить им письма, теперь с более передовыми фишинговыми технологиями, чтобы пользователь открыл сообщение с вредоносным кодом. В письме могут быть файлы Word или PowerPoint или ссылка на сайт, где будет ссылка на слайды PowerPoint с опасным содержимым. Могут применяться документы Word с эксплоитом CVE-2012-0158 или PowerPoint с CVE-2014-6352: они существуют уже давно, но не утратили эффективности. Попав на компьютеры, вредоносное ПО отсылает хакерам документы Word, Excel, PowerPoint и PDF плюс логины и пароли из браузера. Помимо Китая жертвы есть в США, Австралии, Уругвае и ряде других стран. Лаборатория Касперского предупреждает, что сейчас время проведения атак было увеличено.

Теги:

Безопасность.

Со стороны Китая в этом году наблюдается сложная фишинговая кампания, нацеленная на пользователей из России и соседних стран, вроде Монголии и Белоруссии. Она содержит ссылки на поддельные новостные сайты, где метод drive-by приводит к скачиванию на компьютер жертв архивов RAR с исполняемым файлом. Другая тактика - прикреплять документы Word с эксплоитом на основе уязвимости CVE-2012-0158. Оба метода приносят на компьютеры очень старое, но эффективное вредоносное приложение NetTraveler. Лаборатория Касперского обнаружила его в 2013 году, но датой его разработки считается 2004 год. NetTraveler связывают с китайскими группами кибершпионажа, приложение использовалось как бэкдор для поиска и извлечения данных из компьютеров. Сейчас хакерская группа использует специально зарегистрированные домены и размещает на них статьи вместе с NetTraveler. Компания Proofpoint обнаружила множество примеров таких новостных сайтов и даже взломала один из командных серверов. Внутри был найден список пострадавших от атак стран. IP-адрес 98.126.38.107 был задействован в другой кампании против российских пользователей в 2015 году, проводившейся группой TA459. Атакам подверглись пользователи из сфер атомной энергетики, военной подготовки и ряд других частных лиц и организаций вроде производителей оружия, правозащитников и т.д.

Теги:

Безопасность.

|

|