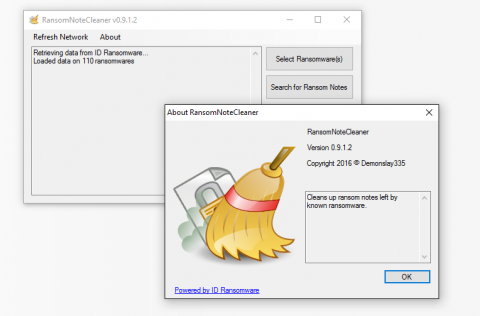

Исследователь Майкл Гиллеспи ведёт неустанную борьбы со злоумышленниками в глобальной сети и уже создал дешифраторы для нескольких приложений-вымогателей и сервис ID Ransomware. Теперь он представляет инструмент, который сканирует компьютер и удаляет с него записки с требованиями выкупа от приложений-вымогателей. Когда компьютер инфицируется любым видом вымогателей, на нём остаются файлы форматов HTML, TXT или изображения. Некоторые программы оставляют их в нескольких папках, например, на рабочем столе, другие же распространяют их намного шире - во всех папках, где есть зашифрованные файлы. Если файлы зашифрованы в 100 тысячах папок и если в каждую помещается файл HTML и TXT, на компьютере окажется 200 тысяч ненужных файлов. Вручную удалить столько файлов невозможно. Поможет приложение RansomNoteCleaner для Windows, которое найдёт файлы, совпадающие с его базой данных. База создаётся при первом запуске программы и при нажатии кнопки Refresh Network. Данные берутся с сервиса ID Ransomware, где содержатся сведения о большинстве существующих типов приложений-вымогателей. В данный момент сервис знаком с 126 семействами вымогателей и их записками. Определив тип вымогателя на своём компьютере, пользователи могут нажать кнопку Select Ransomware(s) и сузить круг поисков нужных файлов. Можно указать разделы диска и папки для сканирования кнопкой Search for Ransom Notes. Определив цель, необходимо нажать на кнопку Clean!. Логи позволят убедиться, что случайно не были устранены не те файлы. RansomNoteCleaner удаляет только записки с требованием выкупа и не расшифровывает пострадавшие от вымогателей файлы.

Теги:

Безопасность.

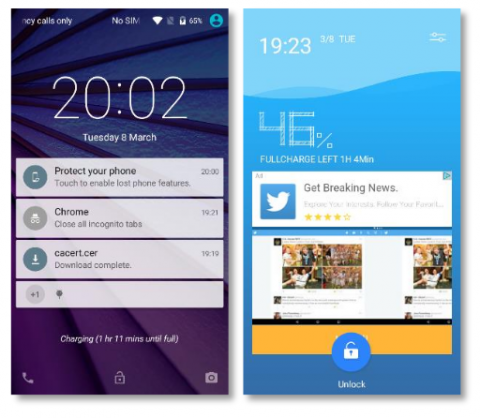

Компания Google убрала одно из приложений из первой двадцатки самых популярных на Android из магазина Play Store. Произошло это после того, как британская компания Pentest установила, что программа своими действиями нарушает политику Google. Специалисты Pentest установили, что приложение запрашивает слишком много разрешений, права администратора для усложнения своего удаления, показывает рекламные баннеры на экране блокировки и собирает даваемую другим приложениям информацию без разрешения пользователей. Приложение Flash Keyboard было на 11-м месте в списке самых популярных в магазине с числом скачиваний более 50 млн. Приложение разработано компанией DotC United и заменяет клавиатуру Android, используемую по умолчанию.

В Pentest посчитали, что клавиатуре ни к чему доступ к соединению Bluetooth, локационным данным и статусу Wi-Fi. Также запрашивается доступ на закрытие фоновых процессов, чтение СМС и закрытие уведомлений. Собираемые данные приложение отправляло на серверы в США, Нидерландах и Китае. Это были сведения о производителе устройства, номере модели, версии Android, адрес электронной почты, SSID, MAC, IMEI, мобильная сеть, координаты GPS, сведения о ближайших устройствах Bluetooth и наличии прокси. Хотя приложение было удалено, в настоящее время оно снова доступно в магазине Google, а также появилась версия Flash Keyboard - Lite.

Теги:

Безопасность, Android.

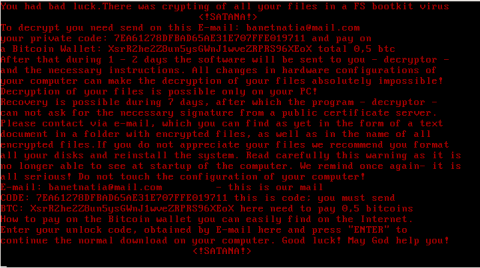

В сети появилось очередное приложение-вымогатель, которое не просто шифрует файлы пользователей с определёнными расширениями, но и не даёт возможность загрузить операционную систему. Точно так же поступало приложение Petya, описанное в марте. Приложение Satana представляет собой сочетание классического вымогателя и программ вроде Petya. Оно шифрует файлы, как и все прочие вымогатели. Перед именем каждого зашифрованного файла ставится адрес электронной почты злоумышленников, так что вся конструкция выглядит как email@domain.com____filename.extension. Далее шифруется главная загрузочная запись (MBR) операционной системы и на её место помещается другая. При первой перезагрузке компьютера появляется записка с требованием выкупа. Исследователь с ником hasherezade из компании Malwarebytes уверен, что восстановить MBR можно, но зашифрованные файлы останутся зашифрованными. Впрочем, навыки для восстановления MBR через командную строку Windows есть далеко не у всех пользователей и процедура не гарантирует успеха на 100%. Для шифрования файлов используется надёжный алгоритм, который невозможно взломать методом простого перебора. Однако даже выплата выкупа не гарантирует получения файлов обратно, особенно если командный сервер отключался во время шифрования файлов. Работа над этим приложением продолжается, в коде пока немало багов, так что в будущем можно ждать новой опасной функциональности.

Теги:

Безопасность.

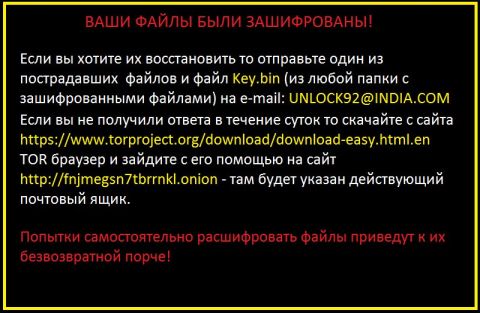

Исследователь Майкл Гиллеспи создал дешифратор (некоторые антивирусы, как 360 Total Security, при скачивании определяют его как троян, так что ссылки в данном случае не будет), который призван помочь жертвам приложения-вымогателя Unlock92 для расшифровки их файлов. Unlock92 является новым приложением, недавно обнаруженным компанией Malwarebytes. Автор у приложения тот же, что у появившегося неделей ранее вымогателя Kozy.Jozy. Kozy.Jozy применяет надёжный алгоритм шифрования RSA-2048, который не позволяет исследователям взломать программу. В Unlock92 были внесены изменения, ослабившие защиту. Пользователи могут посетить сервис ID Ransomware и узнать, какой программой инфицирован их компьютер, хотя в случае с Unlock92 всё можно понять по расширению CRRRT у зашифрованных файлов. Программа меняет обои и присылает сообщение, в котором сказано отправить письмо на адрес unlock92@india.com. При шифровании для каждого файла генерируется случайный шестнадцатеричный пароль из 64 символов. Файлы шифруются симметричным алгоритмом AES, а пароль зашифрован при помощи алгоритма RSA и отправляется на сервер. Жертвами становятся файлы следующих расширений: .cd, .ldf, .mdf, .max, .dbf, .epf, .1cd, .md, .db, .pdf, .ppt, .xls, .doc, .arj, .tar, .7z, .rar, .zip, .tif, .jpg, .ai, .bmp, .png, .cdr, .psd, .jpeg, .docx, .xlsx, .pptx, .accdb, .mdb, .rtf, .odt, .ods, .odb, .odg Требование выкупа написано на русском языке, но шифруются файлы в системах с любым языком и в любой стране. При работе с дешифратором для создания ключа нужно взять зашифрованный файл формата PNG (*.png.CRRRT), чем меньше его размер, тем лучше. Нужно загрузить его в дешифратор и ждать результата. После нахождения ключа нажмите кнопку «Confirm Password» и выберите папку для расшифровки. Рекомендуется сделать резервную копию зашифрованных файлов.

Теги:

Безопасность.

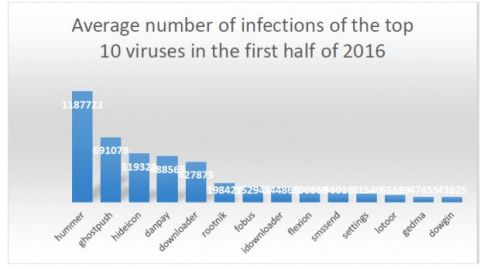

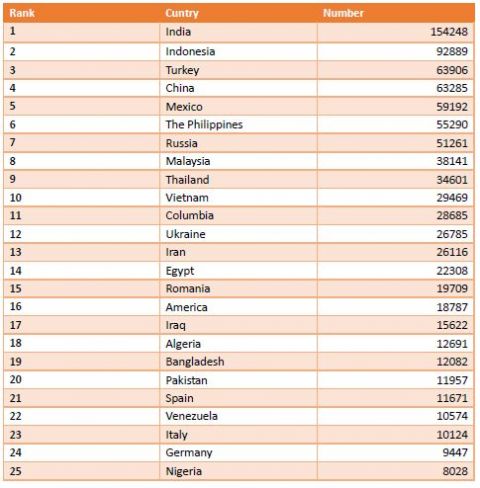

Эксперты китайской компании Cheetah Mobile рассказали о трояне на Android, который появился ещё летом 2014 и теперь каждый день инфицирует множество мобильных устройств. Троян Hummer находится на подъёме с прошлого лета, число заражений растёт ежемесячно. В пиковый период в начале этого года Hummer заражал 1,6 млн. устройств ежедневно. После темпы чуть уменьшились, однако и 1 млн. в день является впечатляющим значением. С начала 2016 года в среднем в день число жертв Hummer составляло 1.187.722, почти вдвое больше, чем у ближайшего конкурента в лице приложения GhostPush с числом заражений 691.079 в сутки. Hummer является частью нового класса вредоносного ПО на Android, который обладает возможностью рутирования устройств для получения прав администратора без запроса пользователей. Компания Trend Micro нашла похожую возможность у приложения Godless, которое способно взломать 90% Android-устройств. Хакеры используют Hummer как возможность проникнуть на заражённые устройства. После этого начинается распространение рекламы и нежелательных приложений. Если на каждое инфицированное устройство поставить хотя бы одно приложение и получать за это $0,5, в день можно зарабатывать по $500.000. Такие доходы недоступны приложениям-вымогателям, банковским троянам и прочим видам вредоносного ПО. Судя по истории доменов на Whois, которые использовались для работы с Hummer, эксперты Cheetah Mobile нашли связь с почтовым ящиком в Китае. Также свидетельства китайского происхождения нашли в коде.

В Индии второе и третье место по популярности среди вредоносного ПО на Android занимают разные версии Hummer, а шестое - приложение, которое устанавливает Hummer на устройства. Тесты показали, что Hummer за несколько часов делает свыше 10 тысяч запросов, расходует 2 Гб трафика и ставит свыше 200 нежелательных приложений.

Теги:

Безопасность, Android.

|

|