После откровений Эдварда Сноудена о слежке за гражданами в планетарном масштабе многие впервые узнали о существовании шифрования данных и его важности. Многие технологические компании, включая Apple, включили шифрование в мобильные операционные системы и приложения обмена сообщениями вроде iMessage. Несмотря на распространение шифрования, многие не применяют его. Компания Mozilla представила платформу Codemoji, призванную наглядным образом рассказать о шифровании неподготовленным пользователям. Codemoji - веб-платформа, в которой можно набрать сообщение и закодировать его при помощи смайликов. Далее его можно отправить друзьям, которые смогут расшифровать сообщение при помощи шифра, которым оно было зашифровано. Естественно, это не серьёзное шифрование, а лишь образовательный инструмент, так что персональными данными тут делиться не рекомендуется. Codemoji разработали Mozilla и итальянское дизайнерское агентство TODO. С его помощью до пользователей попытаются донести важность шифрования и опасность со стороны правительств по всему миру, которые пытаются получить доступ к конфиденциальной информации своих граждан. Ранее Mozilla выпустила четыре небольших ролика, рассказывающих о важности шифрования.

Теги:

Безопасность.

Статистика от компании Duo Security говорит, что несмотря на непрекращающиеся усилия Google по усилению безопасности платформы Android, большинство устройств работают на старых версиях системы и не получают современных патчей. Из всех активных устройств 32% Duo называет непригодными к обновлению на программном уровне, так как их версии ОС слишком старые. Из остальных 51% также работают не на последних версиях Android без современных патчей безопасности. Против известных эксплоитов и уязвимостей защищены только 17% устройств. 3 из 10 устройств не защищены от 24 критических уязвимостей, которые Google закрыла за последний год. В медленном распространении обновлений виноваты производители устройств, которые подолгу интегрируют обновления в свои оболочки системы Android. Быстрее всех с этим справляется компания Huawei, у которой последние патчи установлены на 77% устройств. По объёму продаж эта компания находится на 5-м месте после Samsung, LGE, Motorola и HTC, так что оперативность обновлений не связана напрямую с уровнем прибыли от продаж смартфонов. Samsung с долей рынка свыше 60% выпускает обновления медленнее, чем LG и Motorola.

Теги:

Безопасность, Android.

Волна спама с вредоносным вложением в виде приложения-вымогателя Cerber атаковала корпоративных пользователей сервиса Microsoft Office 365. Началась атака 22 июня, когда был использован новый метод обхождения механизмов защиты Microsoft письмами с Cerber. Облачная платформа Avanan сообщает, что Microsoft потребовалось почти пять часов на обнаружение и начало блокировки вложений писем. К тому времени было уже поздно и 57% использующих Office 365 компаний получили минимум одну копию вымогателя в свои почтовые ящики. В этой версии вымогателя нет никаких особенностей и злоумышленникам уже не впервые удаётся обойти спам-фильтры Microsoft. Похожий случай был 1 июня, когда хакеры обошли фильтры Outlook и Hotmail и несколько часов распространяли среди пользователей этих почтовых сервисов спам. Cerber является одним из наиболее видных семейств приложений-вымогателей на настоящее время. Данные от Fortinet в конце мая показали, что Cerber находится на третьем месте по числу обнаруженных случаев инфицирования после CryptoWall и Locky. Опознать Cerber можно по голосовому требованию выкупа, которое использует технологию преобразования текста в речь.

Теги:

Безопасность.

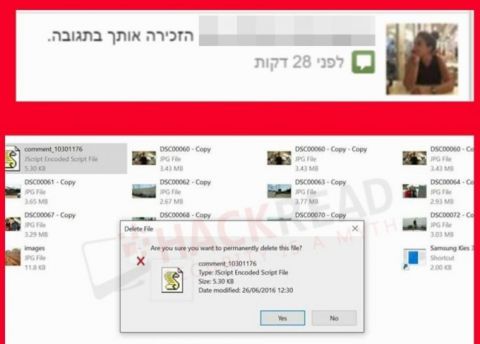

Facebook является одним из самых посещаемых сайтов мира, позволяя людям со всей планеты общаться друг с другом и получать доступ к информации. Приняв это во внимание, несложно понять популярность этой социальной сети и у киберпреступников, которые любят вести там свои тёмные дела, пользуясь доверчивостью большого числа пользователей. Недавно было замечено распространение вредоносного ПО на Facebook среди пользователей браузера Chrome в форме выглядящих совершенно невинным образом уведомлений. Пользователи получают уведомление якобы о том, что друг пометил его комментарий. Если нажать на уведомление, на компьютеры будет скачана вредоносная программа. Одного скачивания недостаточно для инфицирования компьютера, однако среди многочисленных скачавших наверняка находятся те, кто запускает файл. Анализ StackExchange говорит, что программа написана на JavaScript и использует Windows Script Host для скачивания остального вредоносного кода. Файл на Javascript скачивает файлы под видом расширения для браузера Chrome (manifest.json и bg.js), которые на самом деле являются исполняемыми файлами Windows; другой скрипт может содержать приложение-вымогатель. Все файлы имеют расширения .jpg, чтобы усыпить подозрения пользователей. Программа ведёт себя сходным образом с недавно описанным приложением-вымогателем RAA, которое использует файлы JavaScript и пытается заставить пользователей запустить их. Пока неизвестно, находятся ли в зоне риска пользователи только Chrome или на других браузерах опасность также есть. Пока можно порекомендовать внимательно следить за уведомлениями Facebook и скачиваемыми файлами.

Теги:

Безопасность, Facebook, Chrome.

После возвращения в строй ботнета Necurs и его главной угрозы в виде приложения-вымогателя Locky эксперты обнаружили новое приложение, распространяемое в процессе каждодневных операций. Приложение-вымогатель под названием Bart (назван по добавляемому к зашифрованным файлам расширению) не такой сложный, как Locky, но имеет определённое сходство. Из-за этого сходства и распространения в той же сети, что и Locky, исследователи говорят о том, что авторы у них одни и те же. Специалисты из компаний PhishMe, Proofpoint и ряда других заметили ряд интересных особенностей. Bart и Locky распространяются в виде спама по электронной почте, в письмах содержатся вложения в виде архива ZIP, а после распаковки обнаруживается вредоносный файл на JavaScript. Его запуск скачивает промежуточное вредоносное приложение RockLoader, которое затем скачивает Bart. Locky также использует RockLoader при распространении. Далее Bart начинает проявлять свои отличительные черты. Например, программа работает без установки связи с сервером. Процесс шифрования файлов происходит локально и доступ в Интернет не требуется. Вместо шифрования Bart помещает файлы в архивы ZIP и ставит на них пароли. Файл вроде image.jpeg превращается в image.jpeg.bart.zip. Всего приложение работает с файлами 159 типов. После завершения процесса блокировки Bart отправляет сообщение о выкупе в виде текстового файла в каждой папке с заблокированными файлами и меняет обои на рабочем столе. Записка и обои те же, что и у Locky. Авторы требуют огромную сумму в размере 3 биткоинов (около $1800) для возвращения доступа к файлам. Пользователь получает ID и должен зайти на определённый портал для оплаты и получения дешифратора. Этот портал является копией портала для платежей Locky.

Теги:

Безопасность.

|

|