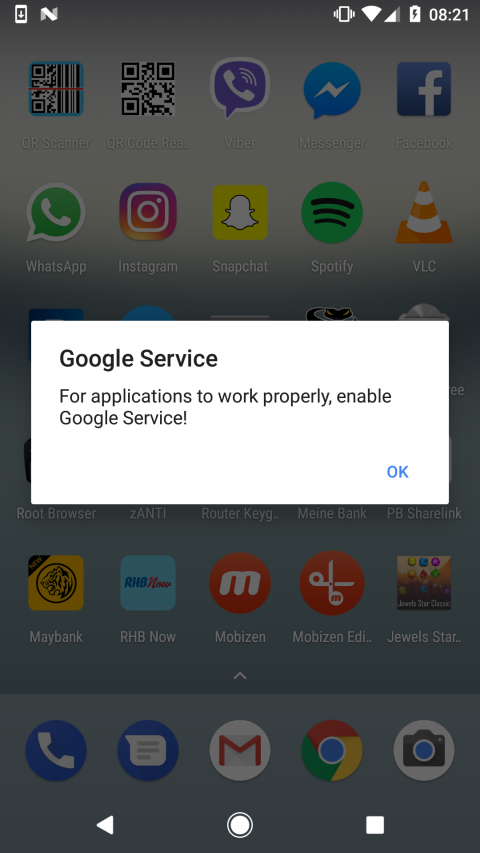

Банковский троян на операционной системе Android сумел во второй раз проникнуть в магазин приложений Google Play Store и инфицировать тысячи устройств, прежде чем был обнаружен. Приложение под названием BankBot впервые было обнаружено в магазине ранее в этом году, оно занимается кражей банковской информации при помощи поддельной страницы ввода данных. В апреле программа была убрана из магазина, но в начале сентября обнаружена снова. Открытие сделали специалисты компании ESET, на этот раз вредоносный код скрывался внутри игры под названием Jewels Star Classic. Она появилась в магазине 26 августа, а подозрение вызвало обновление 4 сентября. 7 сентября программа была убрана из магазина, но к этому моменту она могла быть скачана 5000 раз. Новая версия BankBot оказалась изощрённее первоначальной: улучшена обфускация кода и используется сервис специальных возможностей Android, как это делают другие банковские трояны. После загрузки программа ждёт 20 минут после запуска игры, прежде чем начать установку трояна. Затем появляется уведомление о необходимости включить Google Service. Когда пользователь активирует это фальшивое уведомление, запрашиваются различные разрешения, в том числе возможность отслеживать действия пользователей, получать доступ к содержимому окна и т.д. Если дать эти разрешения, троян сможет вести мониторинг активности пользователей. Запускается фальшивое обновление, под видом которого могут устанавливаться приложения из неизвестных источников. BankBot получает администраторские права, становится приложением для обмена СМС по умолчанию и имеет доступ к другим приложениям. Если раньше программа пыталась выдавать себя за некоторые банковские приложения, в которые пользователи вводят конфиденциальные данные, то теперь она имитирует Google Play. При запуске Google Play пользователю предлагается ввести данные кредитной карты. Контроль над СМС даёт возможность обойти двухфакторную аутентификацию.

Автор: Алексей Алтухов

Теги:

Безопасность, Android.

Компания Interbrand в пятый раз подряд поставила Apple на первое место в списке наиболее ценных брендов мира. Его стоимость составляет $184 млрд., что на 3% выше прошлогоднего значения. На 2-м месте находится Google с брендом стоимостью $141,7 млрд. (+6%). Microsoft занимает 3-е место и стоит $80 млрд. (+10%). Amazon поднялась на 5-е место ($64,8 млрд., +29%), сразу за ней располагается Samsung ($56,2 млрд., +9%). Последней из технологических компаний в десятке оказалась Facebook ($48,2 млрд., +48%). Intel находится на 15-й позиции ($39,5 млрд., +7%), HP 53-я ($9,5 млрд., -8%), Adobe 56-я ($9,1 млрд., +19%), Sony 61-я ($8,5 млрд., +2%), Huawei 70-я ($6,7 млрд., +14%). Netflix вошла в этот рейтинг впервые и стала 78-й ($5,6 млрд.), PayPal 80-я ($5,4 млрд., +12%), замыкает сотню Lenovo ($4 млрд., -1%).

Автор: Алексей Алтухов

Теги:

технологии.

Пользователи Twitter и не только они знают, что максимальная длина постов на этой платформе составляет всего 140 символов. Однако, на одних языках этот лимит значит совсем не то же самое, что на других. Разработчики собрали и проанализировали среднюю длину твитов на английском и японском языках, чтобы показать, что при одинаковой смысловой нагрузке на английском нужно больше символов. На языках с иероглифами вроде японского и китайского один символ может содержать вдвое больше информации по сравнению с английским, португальским или испанским. Статистика показывает, что на английском лимит исчерпывают 9% пользователей, тогда как на японском таких всего 0,4%. Чтобы устранить этот недостаток, среди небольшой группы пользователей проводится эксперимент с 280 символами в твитах. Таким образом, в будущем англоязычные и не только пользователи могут получить новый лимит на постоянной основе. Разработчики утверждают, что хотят обеспечить правильное сочетание лаконичности и полноценности информации. Пользователи в Корее, Японии, Китае и ряде других стран останутся с лимитом в 140 символов.

Автор: Алексей Алтухов

Теги:

Twitter.

Похоже, что в глобальной сети среди веб-сайтов появилась новая тенденция. Не так давно сообщалось, что на торрент-трекере Pirate Bay нашли скрытый майнер, который без спроса использовал процессоры посетителей для добычи криптовалюты Monero. Теперь то же самое произошло с сайтом американского кабельного телеканала Showtime. Pirate Bay использовал майнер на основе JavaScript, который при заходе на некоторые страницы значительно увеличивал нагрузку на центральный процессор пользователей. Плагин от Coinhive использовался для добычи валюты Monero, представленной в 2014 году. Coinhive забирает себе 30% прибыли и называет свой сервис законным способом монетизации сайтов. Законным он кажется только в том случае, если сначала у пользователей спрашивают разрешение на доступ к вычислительным ресурсам, поскольку это замедляет работу компьютера и повышает счета за электричество. На Pirate Bay тестировали майнер в качестве альтернативы рекламы на сайте, но быстро свернули свои эксперименты после того, как о них стало известно. В выходные в Твиттере появилось сообщение, что код манера был обнаружен на сайте showtime.com и на сайте потоковой трансляции ShowtimeAnytime.com. Пока неизвестно, был майнер установлен сознательно или в результате взлома хакеров. Представители компании от комментариев отказались. Код майнера с сайта уже убран.

Автор: Алексей Алтухов

Теги:

Безопасность.

Недавно была обнаружена уязвимость в операционной системе macOS High Sierra и более ранних версиях, которая даёт возможность хакерам получить доступ к хранящимся в виде простого текста паролям. Об этом стало известно в тот же день, когда появилось очередное обновление macOS. Видео с демонстрацией использования уязвимости опубликовал бывший хакер АНБ Патрик Вордл. Система управления паролями Keychain представляет собой встроенное программное обеспечение, к которому пользовательские приложения обычно не имеют доступа, по крайней мере без ввода мастер-пароля. Уязвимость в этой системе позволяет извлечь все пароли в виде простого текста без ввода главного пароля. Вредоносная программа может автоматически отправить украденные ключи на сервер, от пользователя не требуется никакой помощи, кроме первоначальной установки этой программы на компьютер. Приложение работает незаметно и операционная система не уведомляет об атаке. Вредоносное приложение не имеет цифровой подписи Apple, поэтому при попытке установить его пользователи получают предупреждение. Однако, членство в программе Apple Development стоит всего $99 год, после чего можно подписать приложение. Официальное заявление Apple содержит обычные в таких случаях фразы о том, что система разрабатывалась с прицелом на безопасность и что пользователям рекомендуется скачивать приложения только из надёжных источников, вроде магазина Mac App Store. Также следует обращать внимание на диалоговые окна системы безопасности. Вордл уведомил Apple об обнаружении уязвимости несколько недель назад, но поскольку в новой системе она не была закрыта, он сделал её публично доступной. Apple платит до $200000 за обнаружение уязвимостей в операционной системе iOS, но программы поиск багов за вознаграждение для macOS у неё нет.

Автор: Алексей Алтухов

|

|

_mini_oszone.jpg)